El aumento de uso de la nube provoca contraseñas más débiles

Ya es una realidad, cada vez trabajamos más usando la nube. Muchos de vosotros habréis utilizado recientemente alguno de esos servicios como Google Drive, OneDrive o Dropbox, por poner un ejemplo, porque son muchos los que a día de hoy se pueden usar, tanto a nivel personal como profesional. Una de las consecuencias del aumento del uso de la nube, es que provoca que utilicemos contraseñas más débiles.

Un factor que debemos tener en cuenta, es que todos somos humanos y podemos cometer errores. Cada vez trabajamos, con más y más contraseñas, y mantener un orden y seguridad nos va costando más cada día. Esto se debe a que cada vez utilizamos más contraseñas para acceder a nuestros servicios en la nube, correos electrónicos, redes sociales y otros servicios online. El aumento de cada vez tener más cuentas con diferentes contraseñas, provoca que usemos claves más débiles, generalmente, para recordarlas fácilmente.

Unas veces el problema está en que las que generamos son demasiado débiles. En otras ocasiones, la causa es que no las renovamos periódicamente como deberíamos, o también en muchos sitios utilizamos siempre la misma.

El software y nuestra red nuestra primera línea de defensa

Vamos a empezar por el software, un ciberdelincuente experto podría aprovecharse de sus agujeros de seguridad. En este sentido, un parcheo lento o que no se realice, proporciona a ese atacante vulnerabilidades para explotar.

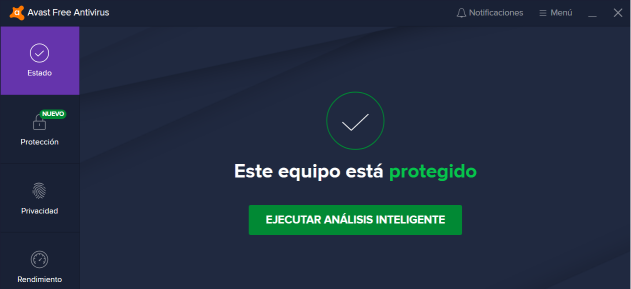

En este momento nos referimos a que el sistema operativo tiene que tener instalados los últimos parches de seguridad. Además, no sólo ese sistema operativo debe estar actualizado, también lo deben estar los programas a la última versión. Tampoco debemos olvidarnos de que nuestro antivirus tenga las definiciones de su lista de virus al día y nuestro firewall esté convenientemente actualizado.

También, la falta de segmentación de nuestra red puede permitir un movimiento lateral sin restricciones. En este sentido, debemos configurar el firewall de nuestro router si lo trae, y sólo abrir los puertos que necesitemos.

Para finalizar, sobre todo con el uso de portátiles, debemos tener mucho cuidado cuando nos conectemos a un WiFi público. En este sentido debemos establecer que esa red sea pública, para que no considere nuestro equipo como uno de los miembros de esa red. Y ya de paso, si utilizamos un servicio VPN para que nuestras conexiones vayan cifradas, mucho mejor.

Las contraseñas nuestro principal punto de debilidad

En una era en la que tenemos tantas cuentas, archivos y servicios en la nube, está provocando que las contraseñas sean más débiles.

En un informe de la firma de seguridad Rapid7 publicado el 26 de agosto nos confirma esta situación. En las pruebas de penetración que se realizaron para comprobar la seguridad de las redes, encontraron que las contraseñas siguen encabezando la lista de fallos importantes. Gracias a estas contraseñas débiles, los atacantes las utilizan para comprometer la seguridad de los sistemas.

En este sentido las contraseñas siguen siendo la principal debilidad explotada por los hackers cuando realizan sus ataques. Así la recopilación de credenciales y contraseñas constituye una de sus principales formas de penetración en redes ajenas.

Actualmente, en el años 2020, asistimos a un cambio en la manera que tenemos de trabajar. El aumento del trabajo remoto ha dirigido la mirada de los atacantes hacia las redes privadas virtuales (VPN) y los servicios en la nube.

Los datos recogidos en los informes nos muestran que las pruebas de penetración realizadas el año pasado, se centraron en el robo de credenciales como la mejor manera de obtener acceso a la infraestructura de la nube.

Técnicas de penetración para obtener contraseñas y la confianza en las personas

Ahora vamos a hablar del informe «Under the Hoodie». Las principales técnicas de los pentesters para obtener las contraseñas de los diferentes usuarios de la organización, son las siguientes:

- Password Spraying.

- El descifrado de contraseñas sin conexión.

- Los ataques man-in-the-middle.

La técnica de Password Spraying la podríamos considerar como la mejor técnica para atacantes externos. Esta técnica de ataque que aprovecha la falta de interés o de conocimiento de los usuarios a la hora de crear una contraseña. En vez de crear una lo más robusta y compleja posible, acaba siendo una simple enumeración (123456789) o la propia palabra «contraseña».

Muchas empresas siguen confiando en que sus trabajadores seleccionen buenas contraseñas y no las reutilicen para todos los servicios. Confiar en el factor humano entraña sus riesgos, ya que no siempre se cumplen todas las expectativas. En ese sentido para evitar problemas, Tod Beardsley, director de investigación de Rapid7, comenta que no hay suficientes empresas que hayan implementado la autenticación multifactor.

Actualmente las contraseñas siguen siendo un problema constante tanto para las empresas como para los consumidores. De hecho, los ciberdelincuentes se centran constantemente en recopilar nuestras credenciales.

En un informe de Rapid7 se realizaron 206 interacciones realizadas durante los 12 meses anteriores hasta junio de 2020. De aquí se obtuvieron estas conclusiones:

- Las empresas continúan dejando su red y sistemas abiertos para explotar credenciales.

- Una cuarta parte de las interacciones externas dan como resultado que se obtengan acceso a las credenciales.

- El 7% encuentra políticas de contraseñas débiles.

- El 6% permite la enumeración de usuarios.

En un mundo cada vez más centrado en el trabajo remoto y el teletrabajo, surge la importancia de las buenas prácticas en el uso y administración de nuestras credenciales y contraseñas. Pero también debemos añadir una actualización de software y una segmentación de la red como ya comentamos al principio.

Otro dato interesante del informe de Rapid7 a destacar, es que la tercera estrategia más exitosa para los ciberdelincuentes es la explotación del software sin parches para luego moverse lateralmente a través de una red.

Las técnicas que utilizan tanto los atacantes como los pentesters para que extiendan su compromiso a otras máquinas en una red se basan en la utilización de:

- El servicio de Instrumentación de administración de Windows (WMI).

- PsExec, una herramienta similar a Telnet para el acceso remoto a Windows.

- El protocolo de escritorio remoto (RDP).

Además, tenemos los ataques de ransomware WannaCry y NotPetya que se propagaron rápidamente a través de redes comprometidas entre 2017 y 2018.

Cómo crear una contraseña segura

Sin duda nuestra primera línea de defensa contra los ciberdelincuentes es tener una contraseña segura. En RedesZone tenemos un completo tutorial sobre cómo crear una contraseña segura, algo fundamental para proteger nuestras cuentas. Si queremos construir una buena contraseña debe contener mayúsculas, minúsculas, números, símbolos y tener mínimo de 12 caracteres.

También un factor importante es debemos cambiar nuestras contraseñas de forma periódica. Para finalizar con este apartado, otras cosas que no debemos hacer es utilizar la misma clave para todo, y evitar usar la fecha de nacimiento y otras fechas claves.

El uso de la nube provoca contraseñas más débiles

Una forma establecer defensas y probarlas en busca de debilidades es mediante la las pruebas de penetración. En ellas, una empresa de seguridad prueba las defensas de su cliente. Estas pruebas se centran más en lo físico, pero también utiliza medidas electrónicas para derrotar las defensas de los bancos y las empresas de tecnología.

Como ya hemos visto anteriormente la seguridad deficiente de las contraseñas es el problema más importante. Sin embargo, los parches incoherentes y retrasados también siguen siendo un gran problema. En este sentido, las empresas están tardando más de 90 días en parchear la mitad de los sistemas críticos de Internet.

También tenemos que hablar sobre los gusanos, se centran en los exploits de EternalBlue implementados. La verdadera razón por la que estos gusanos son tan efectivos es que utilizan las mismas técnicas sofisticadas para el movimiento lateral que los atacantes reales y los pentesters. Según el informe de Rapid 7, al recuperar y reutilizar contraseñas en sistemas comprometidos, los atacantes muy frecuentemente pueden pasar de una máquina a otra en busca de sus objetivos finales.

Por lo tanto, el aumento de uso de la nube provoca contraseñas más débiles y que cada vez tenemos que manejar un número mayor de passwords.

El artículo El aumento de uso de la nube provoca contraseñas más débiles se publicó en RedesZone.

Powered by WPeMatico