Liberado el código que aprovecha una vulnerabilidad crítica de Realtek

El código que explota la vulnerabilidad crítica CVE-2022-27255, propia de los chips Realtek RTL819x relacionados con dispositivos de red, ha sido liberado.

Esta vulnerabilidad permite que el atacante, de forma remota, comprometa dispositivos vulnerables de varios fabricantes de equipos originales (OEM), desde enrutadores y puntos de acceso hasta repetidores de señal.

La vulnerabilidad fue descubierta por los investigadores (Octavio Gianatiempo, Octavio Galland, Emilio Couto y Javier Aguinaga) de la empresa argentina Faraday Security, en la conocida conferencia DEFCON revelaron los detalles técnicos de esta vulnerabilidad, que afecta al SDK de Realtek para el sistema operativo de código abierto eCos.

Durante su presentación hablaron sobre el trabajo que hay detrás del descubrimiento de dicha vulnerabilidad, desde encontrar fallos de seguridad, elegir el objetivo, analizar el firmware hasta la explotación y automatización de la misma.

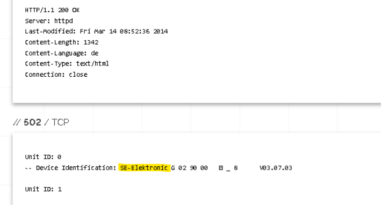

CVE-2022-27255 es un desbordamiento de búfer basado en pila con una puntuación de gravedad de 9,8 sobre 10 que permite a los atacantes remotos ejecutar código sin autenticación mediante el uso de paquetes SIP especialmente diseñados con datos SDP maliciosos.

Realtek abordó el problema en marzo y señaló que afecta a las series rtl819x-eCos-v0.x y rtl819x-eCos-v1.x y que podría explotarse a través de una interfaz WAN.

Los cuatro investigadores de Faraday Security han desarrollado un código de explotación de prueba de concepto (PoC) para CVE-2022-27255 que funciona en los enrutadores Nexxt Nebula 300 Plus.

Compartieron un video que muestra que un atacante remoto podría comprometer el dispositivo incluso si las funciones de administración remota están desactivadas.

Los investigadores señalan que CVE-2022-27255 es una vulnerabilidad de cero clics, es decir, no requiere interacción por parte del usuario. Un atacante que explote esta vulnerabilidad solo necesitaría la dirección IP externa del dispositivo vulnerable.

Johannes Ullrich, investigador de SANS dice que un atacante podría aprovechar esta vulnerabilidad para: bloquear el dispositivo, ejecutar código arbitrario, establecer puertas traseras (persistencia), interceptar y redirigir el tráfico de red.

Además, advierte que si algún exploit que aproveche esta vulnerabilidad, se conviertese en gusano, podría propagarse por Internet en cuestión de minutos.

Pese a que esta vulnerabilidad está parcheada desde marzo, sigue afectando a millones de dispositivos, y es muy poco probable que todos tengan el parche.

Las diapositivas de la presentación de DEFCON junto con los exploits y un script de detección para CVE-2022-27255 están disponibles en este repositorio de GitHub.

Más información:

La entrada Liberado el código que aprovecha una vulnerabilidad crítica de Realtek se publicó primero en Una al Día.

Powered by WPeMatico