Detectada nueva campaña de la RAT Remcos dirigida a España y que utiliza facturas como cebo

A pesar de que no pocas empresas ya han colgado el cartel de “cerrado por vacaciones” y sus empleados están disfrutando de un merecido descanso, algunos delincuentes continúan con sus campañas tratando de conseguir nuevas víctimas. En esta ocasión, analizaremos una serie de correos electrónicos detectados recientemente y que adjuntan ficheros Word con supuestas facturas que, en realidad, descargan malware en el ordenador del usuario.

Descargando lo que parece una inocente factura

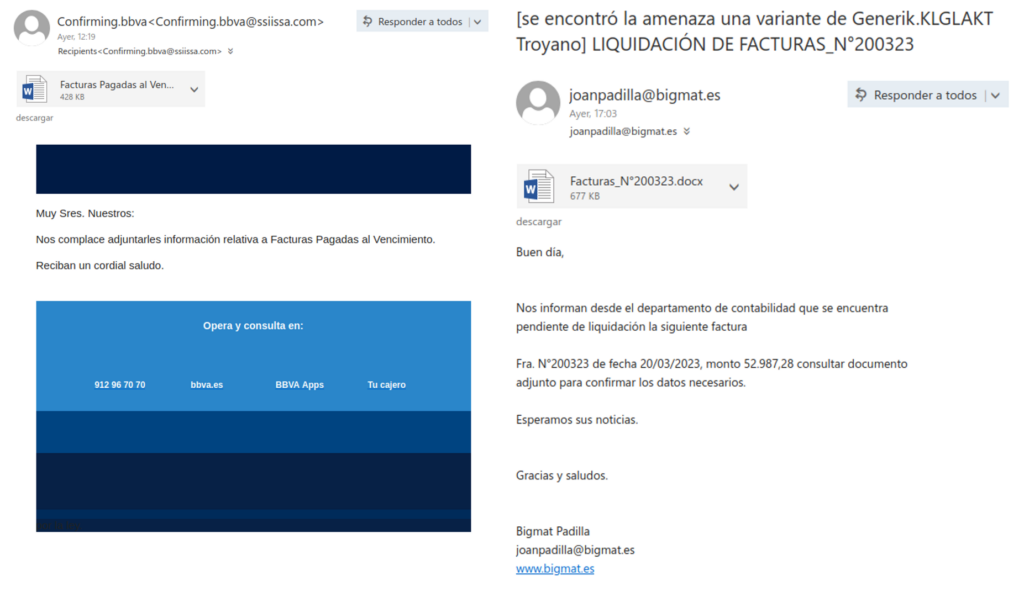

Como en muchas otras campañas anteriores, los delincuentes han optado por usar supuestas facturas como cebo en correos que se hacen pasar por entidades bancarias como el BBVA o empresas españolas. Estos mensajes están redactados en un aceptable español (incluso con el uso de palabras no tan habituales como “monto”) y pueden ser considerados como legítimos por los departamentos de administración de las empresas a las que, normalmente, van dirigidos.

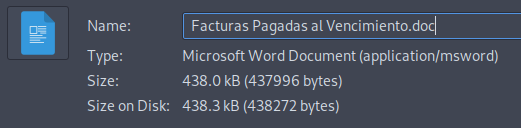

La intención de estos correos es generar el suficiente interés para que los usuarios que los reciban ejecuten los ficheros que adjuntan. Al tratarse de documentos Word, pocos usuarios sospechan, aun a día de hoy, que pueden resultar peligrosos y no dudan en tratar de abrirlos. Comprobamos que, efectivamente, no se trata de ningún tipo de fichero ejecutable camuflado como documento ofimático, sino que estamos ante un fichero Word con trampa.

Es importante recordar que son muchos los formatos de archivos usados por los delincuentes en sus campañas y que estos no tienen por qué ser necesariamente ficheros ejecutables, sino que también pueden presentar otros formatos e incluso venir comprimidos para camuflar sus verdaderas intenciones.

Ejecución del malware

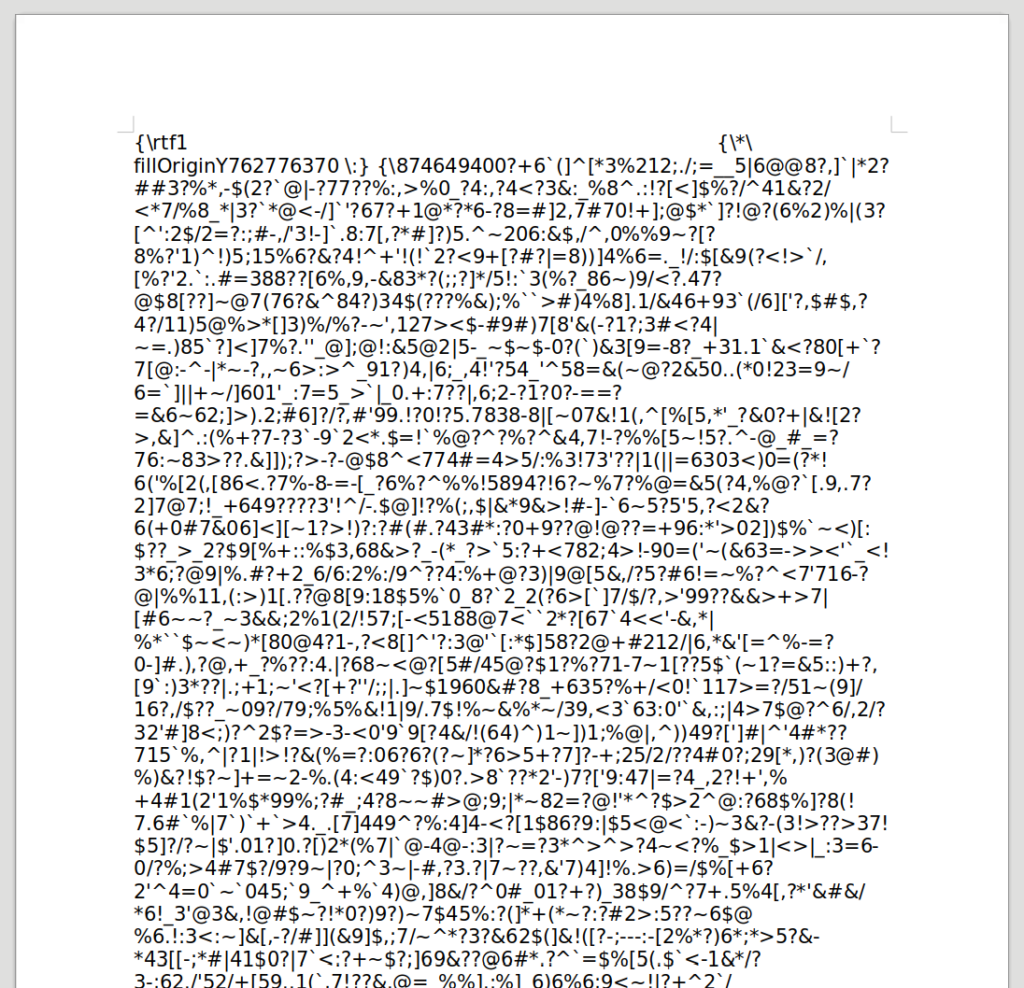

En el caso de que un usuario que reciba uno de estos mensajes muerda el anzuelo y abra uno de estos ficheros, lo más probable es que no vea nada en su interior o que observe una larga secuencia de caracteres supuestamente inconexos.

Sin embargo, nada más ejecutarse el documento malicioso, y si la víctima está usando una versión antigua de Office sin los debidos parches de seguridad aplicados, se iniciará la cadena de infección preparada por los delincuentes. Esta cuenta de varias fases, donde primero se aprovecha la vulnerabilidad CVE-2017-11882 de noviembre de 2017 para ejecutar código y cargar el malware Batloader, encargado de realizar el compromiso inicial del sistema. Esta amenaza ha recibido importantes actualizaciones recientemente y es probable que nos encontremos ante una de las primeras campañas donde los delincuentes la están poniendo a prueba.

Tras conseguir el compromiso inicial del sistema, la cadena de infección continúa y carga en el sistema la herramienta de control remoto Remcos, herramienta que, a pesar de tener un origen legítimo, ha sido usada por numerosos delincuentes en muchas campañas desde hace años. Una vez instalada en el sistema abre una puerta trasera que puede ser usada por los atacantes para acceder sin problemas a la máquina de la víctima, algo que se utiliza principalmente para la extracción de información confidencial y el robo de credenciales.

Impacto de esta campaña en España

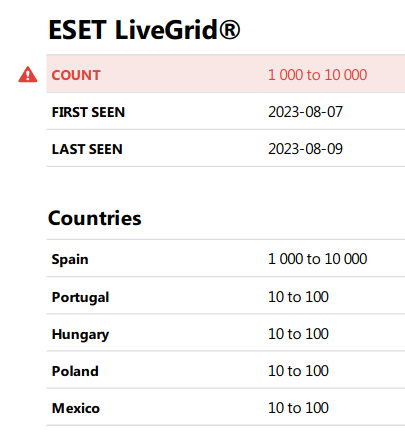

A pesar de que, como es tradición, durante los meses de verano baja considerablemente el volumen de correos maliciosos dirigidos a empresas de nuestro país, sigue habiendo delincuentes que intentan probar suerte y conseguir nuevas víctimas. En esta ocasión, como en tantas otras anteriores, parece claro que esta campaña ha sido específicamente dirigida hacia nuestro país, cosa que demuestran no solo los correos escritos en español, sino también la telemetría de ESET con respecto a la detección durante las últimas horas de esta amenaza en valores relativos.

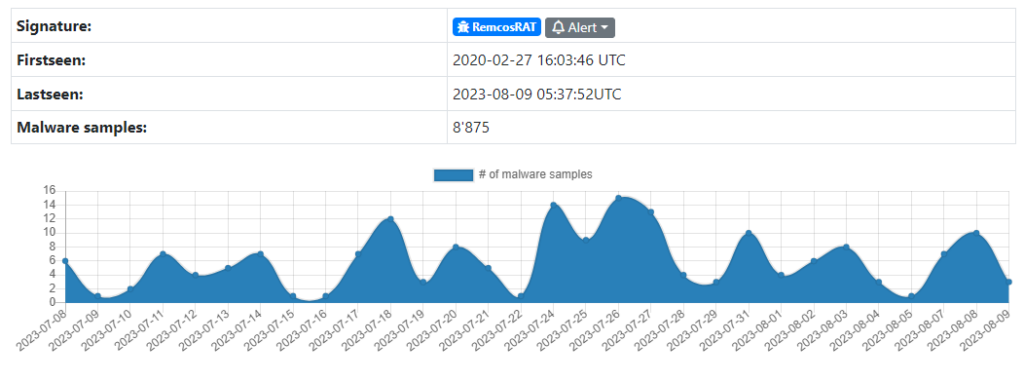

También podemos observar como las campañas que usan la herramienta de control remoto Remcos se han ido intensificando desde mediados de julio, según los datos proporcionados desde MalwareBazar y que corresponden a las amenazas enviadas por varios investigadores repartidos por todo el mundo.

La continuidad o no de estas campañas depende de varios factores como el éxito que obtengan los delincuentes en la consecución de sus objetivos. Si bien el uso de ficheros adjuntos en correos sigue siendo una estrategia muy utilizada, su detección es relativamente fácil si se dispone de soluciones de seguridad modernas, evitando así que los mensajes maliciosos lleguen a los buzones de entrada de los usuarios.

Conclusión

Resulta preocupante que los delincuentes continúen usando con éxito vectores de ataque clásicos como el correo electrónico y aprovechando vulnerabilidades con casi seis años de antigüedad. Esto demuestra que muchas empresas siguen sin tomarse la ciberseguridad lo suficientemente en serio, cosa que facilita la labor de los delincuentes. Es importante que se tome consciencia de los riesgos que se corren y se implementen soluciones efectivas contra este y otro tipo de amenazas que, de no detenerse a tiempo, pueden causar un grave impacto y hacen peligrar la continuidad de nuestro negocio.

Powered by WPeMatico