Correo reclama una factura con un mensaje pasivo-agresivo y adjunta código malicioso para robar información

No vamos a engañarnos. Cada vez que revisamos las campañas que preparan los delincuentes para tratar de conseguir nuevas víctimas usando el correo como vector de propagación tenemos la esperanza de encontrar algún ejemplo que destaque sobre el resto de mensajes que diariamente analizamos en nuestro laboratorio. La mayoría de las veces vemos como se reutilizan técnicas o plantillas conocidas, pero, de vez en cuando, alguno de estos correos se hace notar.

Un mensaje intimidatorio

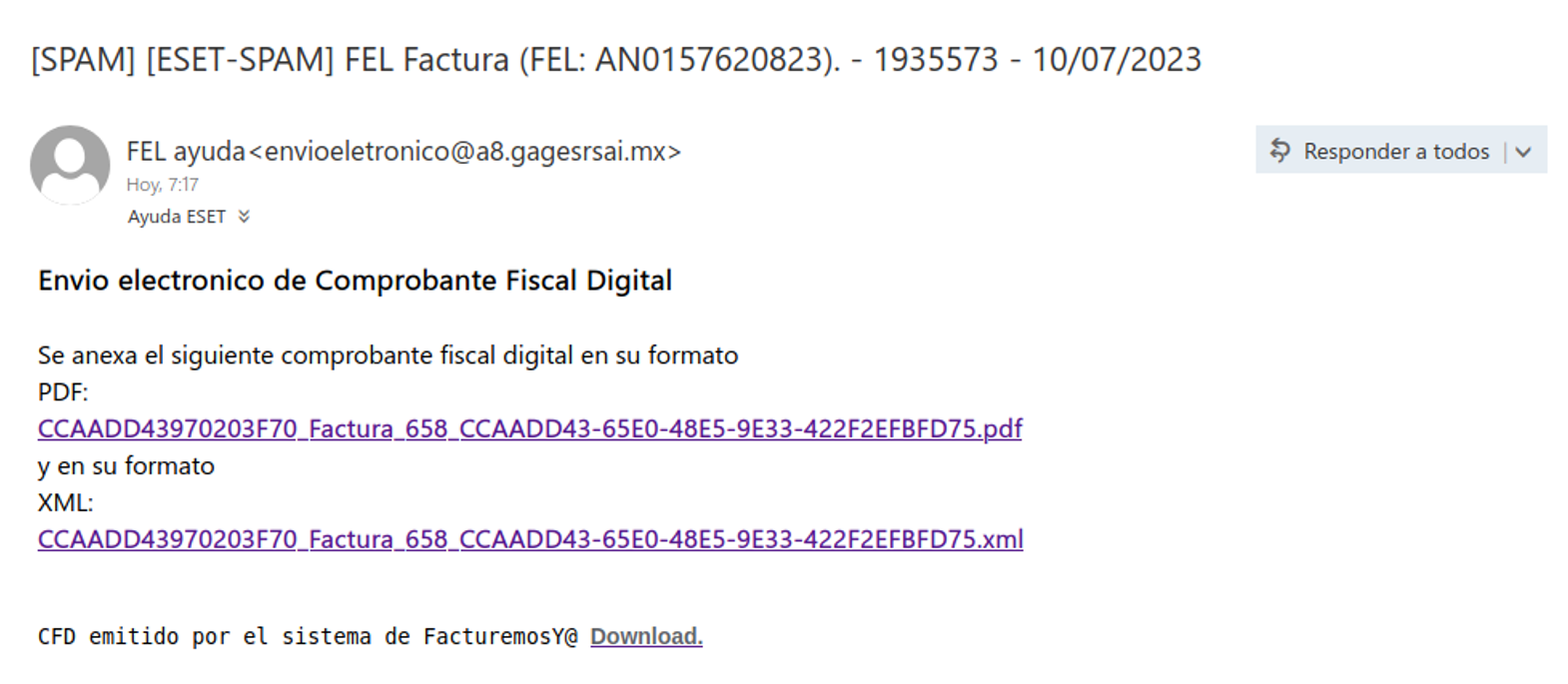

Entre todos los correos que procesamos y analizamos diariamente en busca de amenazas que destaquen de una forma u otra y de campañas dirigidas a usuarios y empresas españolas, ayer encontramos uno que nos llamó la atención. Se trata de un email dirigido a nuestro departamento comercial que fue interceptado adecuadamente en nuestro servidor de correo, por lo que nunca llegó a su destino. Lo que nos llamó la atención de este correo electrónico, no fue tanto el fichero que adjuntaba sino la manera que tenía de dirigirse al usuario que lo recibiera. En este mensaje observamos como se nos recrimina el impago de una factura pendiente desde hace nada menos que 45 días, sin duda una estrategia que puede surtir efecto cuando algunas personas reciban este mensaje y se pregunten si se les pasó hacer el pago en su debido tiempo.

Sin embargo, a poco que nos fijemos hay cosas que no cuadran en este email. Para empezar, el nombre de la tal Celia Vazquez no cuadra con la dirección de email del remitente, donde se menciona a una tal Heather Allen. Además, en el cuerpo del mensaje no aparece ninguna firma ni logo corporativo que le ayuden a dar más credibilidad, algo que sí que hemos visto en otras campañas similares. Estos detalles parecen poco relevantes pero pueden marcar la diferencia y hacer que un usuario caiga en la trampa o bien se de cuenta antes de hacerlo.

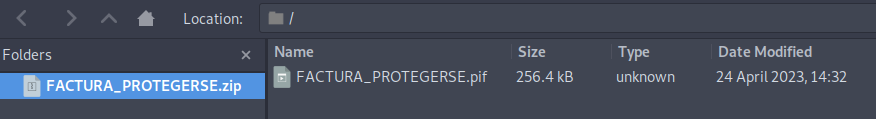

En lo que respecta al fichero adjunto, vemos como se sigue empleando la sencilla técnica de ocultar el contenido real en un fichero comprimido. Sin embargo, en lugar de utilizar una extensión de fichero más o menos reconocible, los delincuentes han optado por usar un archivo PIF (acrónimo en inglés de Fichero de Información de Programa).

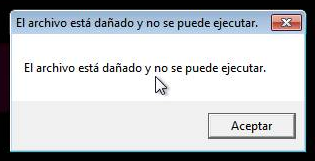

Esto, sin embargo, no es más que una tapadera ya que, en realidad el fichero sí que es un archivo EXE que ha sido renombrado con esta otra extensión, algo que no impide su ejecución por parte del usuario. Sin embargo, al tratar de ejecutarlo, el usuario recibirá el siguiente mensaje indicando que el archivo está dañado y no se puede ejecutar, consiguiendo que no pocos piensen que la factura que se ha enviado está corrupta y sin preocuparse de si está realizando alguna actividad maliciosa en el sistema.

Este mensaje sirve para distraer la atención mientras que el malware, identificado por las soluciones de seguridad de ESET como una variante del troyano Win64/GenKryptik.GJDE, realiza su actividad maliciosa, consistente en robar información del sistema, principalmente credenciales almacenadas en aplicaciones como clientes de correo o navegadores de Internet.

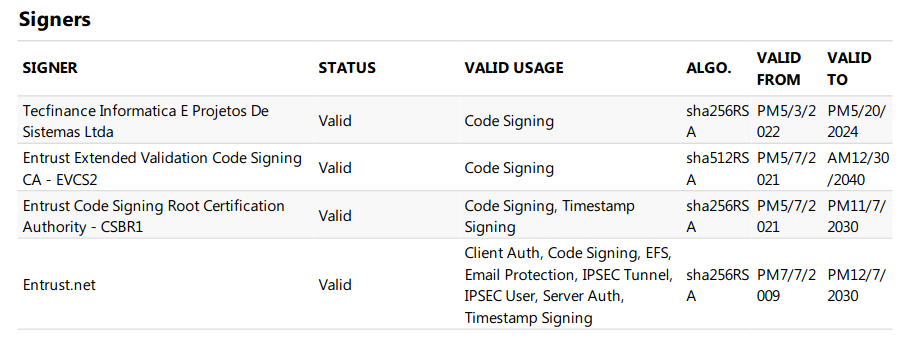

No obstante, hay un dato interesante relacionado con esta muestra y es que se encuentra firmada digitalmente a nombre de una empresa de desarrollos informáticos, algo que los delincuentes utilizan para tratar de evadir posibles soluciones de seguridad instalados en los sistemas de sus víctimas aunque, como acabamos de comprobar, no les ha servido de mucho.

El certificado usado pertenece a una empresa de desarrollo de aplicaciones brasileña, con oficinas en Sao Paulo y especializada en aplicaciones de trading. Desconocemos si la utilización de su certificado digital se debe a que esta empresa sufrió un ataque previo pero lo cierto es que los delincuentes están usando este certificado para sus códigos maliciosos. Esta información también puede servir para tratar de determinar la procedencia de los criminales, aunque con una fiabilidad limitada.

En cualquier caso, estamos ante un caso más de infostealer, como muchos otros que detectamos y analizamos continuamente, con la salvedad de que los delincuentes han redactado un cuerpo del mensaje que puede llegar a ser más convincente que las plantillas estándar observadas en la mayoría de ocasiones.

Conclusión

Independientemente del mensaje o gancho utilizado debemos estar atentos a este tipo de mensajes con ficheros o enlaces adjuntos y contar con soluciones de seguridad que sean capaces de detectarlas y bloquearlas antes de que pongan en riesgo la información sensible y esta se utilice para lanzar mensajes dirigidos contra nuestra empresa, nuestros clientes o proveedores.

Powered by WPeMatico