Guía completa para proteger tu servidor NAS QNAP de intrusos

Cuando tenemos un servidor NAS en nuestro hogar, normalmente lo tenemos siempre encendido, y podemos acceder a él de forma remota a través de Internet utilizando diferentes métodos (FTP, FTPES, SFTP, vía VPN al propio NAS etc.). Es posible que ciberdelincuentes intenten atacar nuestro servidor, para acceder con permisos de administrador y hacerse con el control total del servidor NAS. Hoy en RedesZone os vamos a explicar todo lo que puedes hacer para proteger tu servidor NAS del fabricante QNAP, porque QNAP incorpora diferentes opciones de configuración y software para mejorar mucho la seguridad y evitar ataques.

Los servidores NAS en general son el objetivo de cibercriminales para realizar robo de información confidencial, tanto en entornos domésticos como también empresariales. QNAP es uno de los mayores fabricantes de servidores NAS en todo el mundo, y es lógico que sea el objetivo de ciberdelincuentes. Si quieres proteger tu servidor NAS lo mejor posible para evitar ataques externos (desde Internet) y también a través de la red local doméstica o empresarial, muy atento a este completo tutorial de configuración donde os mostramos todo lo que debes hacer para protegerlo.

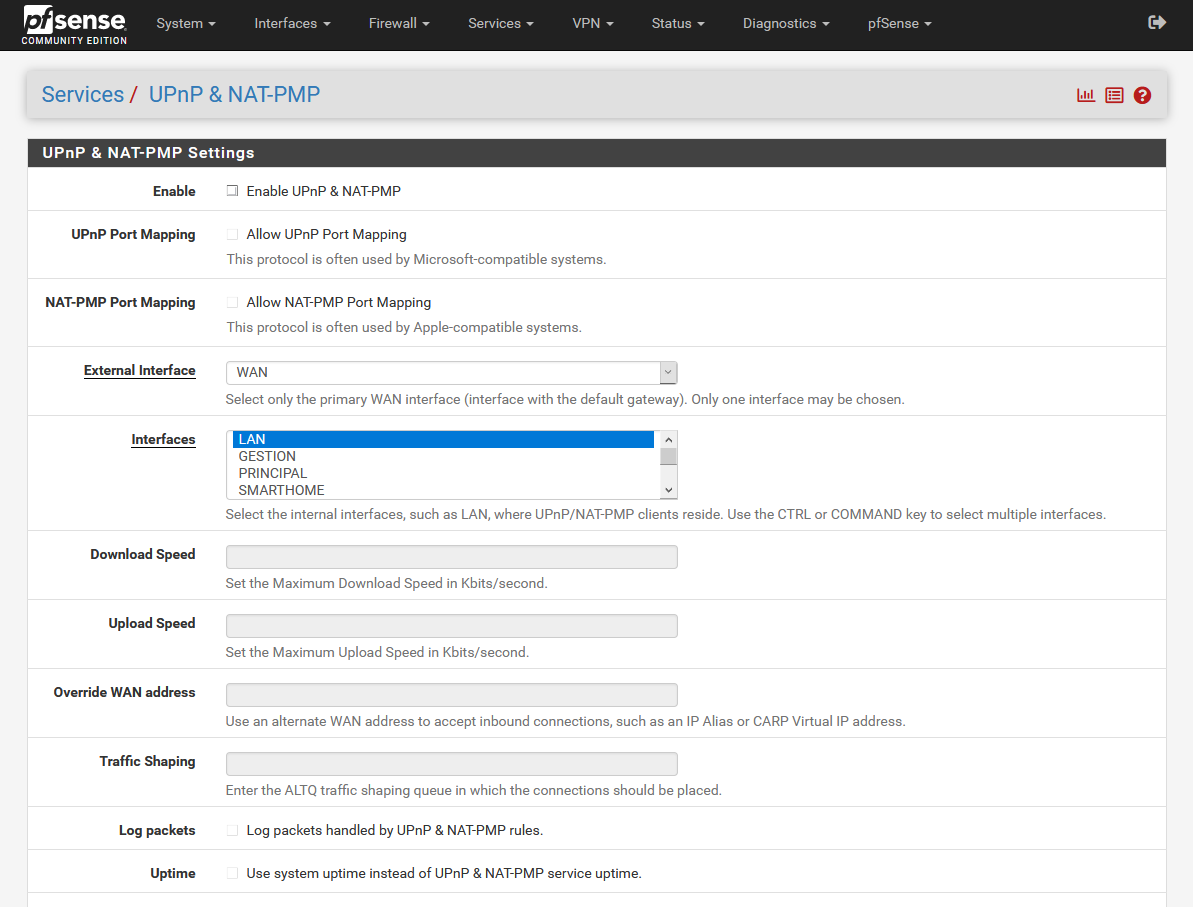

Deshabilitar el UPnP en el router

El protocolo UPnP (Universal Plug and Play) permite que las aplicaciones de ciertos dispositivos conectados a la red local, le digan al router que le abran un determinado puerto (o varios puertos) para que sean accesibles desde el exterior. Este protocolo es útil para usuarios con pocos conocimientos que no sepan abrir puertos manualmente en el router, pero también trae muchos problemas, porque no sabremos qué puertos están abriendo exactamente (a no ser que nos metamos en el router, estado de UPnP).

Cámaras IP, NAS y otros dispositivos en nuestro hogar, pueden hacer uso de este protocolo para abrir puertos de forma autónoma en el router, lo que es un riesgo para la seguridad. Lo mejor que puedes hacer es desactivar este protocolo en tu router, debes meterte en la configuración vía web del router, en la sección de NAT tendrás el UPnP y te permitirá desactivarlo. Dependiendo del modelo de router que tengas, esta opción de configuración estará en un lugar u otro. En nuestro caso, estamos usando pfSense como router principal, y se encuentra en «Services / UPnP», tal y como podéis ver, lo tenemos deshabilitado de manera predeterminada.

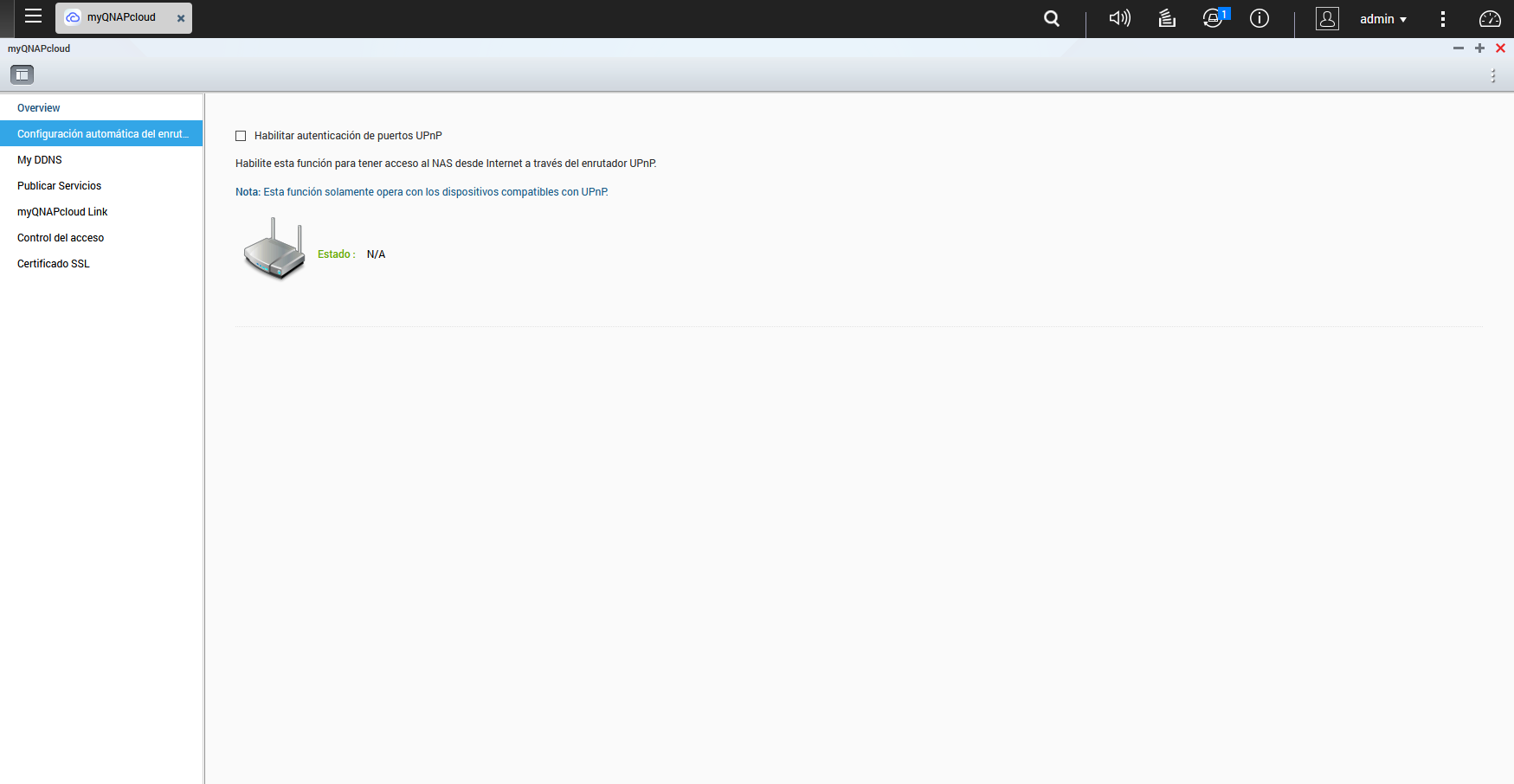

Si tu router no permite desactivar UPnP, hazlo en el NAS

Es posible que tu router no tenga la opción de desactivar el UPnP, entonces deberíamos desactivarlo en nuestro servidor NAS, para que el propio NAS no abra ningún puerto vía UPnP en el router, de esta forma, solamente abriremos los puertos que nosotros queramos en la típica sección de «Port Forwarding» o «Reenvío de puertos».

Para desactivarlo, nos vamos a la aplicación «myQNAPcloud» que se encuentra instalada de forma predeterminada en nuestro NAS, en la sección de «Configuración automática del enrutador» procedemos a deseleccionar la opción de «Habilitar autenticación de puertos UPnP» y aplicamos cambios.

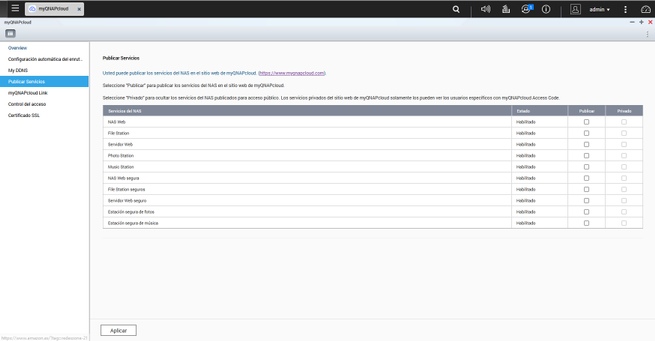

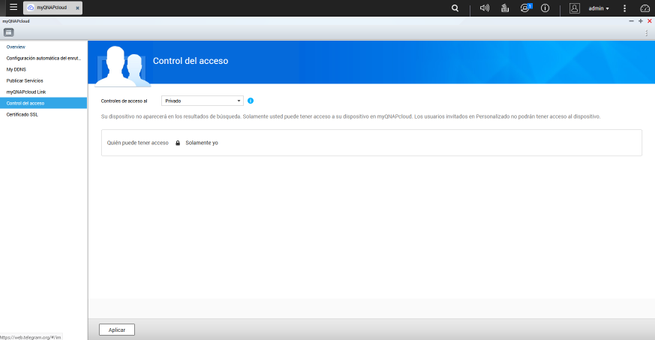

Ahora mismo el servidor NAS no hará uso de este protocolo para abrir puertos de manera dinámica y autónoma, sino que tendremos que abrirlo nosotros en el router. Otras configuraciones muy recomendables a realizar en myQNAPcloud es no publicar ningún servicio al exterior, y que el control de acceso sea privado. A continuación, tenéis dos capturas de pantalla de cómo quedaría:

Abrir en el router solamente los puertos necesarios

Es fundamental que nuestro router esté bien configurado, no debemos nunca abrir la DMZ a un servidor NAS, porque esto permitirá realizar un reenvío de puertos a todos los puertos excepto los que están previamente abiertos a otros equipos. Solamente debemos abrir los puertos necesarios en el router, es decir, si vamos a acceder vía FTP/FTPES de forma remota a nuestro NAS, deberemos abrir el puerto correspondiente. Si vas a acceder solamente vía SSH o SFTP, entonces abriremos este puerto y ningún otro.

Si quieres mejorar al máximo la seguridad de tu servidor NAS, la mejor opción es abrir únicamente el puerto del servidor VPN al NAS, entonces nosotros nos conectaremos vía VPN a este servidor NAS, y posteriormente accederemos a sus archivos vía Samba, FTP o cualquier otro protocolo, pero siempre levantando un túnel cifrado y autenticado entre el origen (nosotros) y el destino (el servidor NAS). Si haces esto, solamente deberás abrir un puerto en el router y permitir acceso vía VPN, para acceder de manera segura de forma remota.

Cambiar los puertos por defecto de los servicios

Si vas a hacer uso del servidor FTP desde el exterior, es recomendable que cambies el típico puerto TCP 21 por cualquier otro. Los ciberdelincuentes siempre programan bots para escanear servidores FTP por todo Internet, haciendo uso del puerto 21 que es el de por defecto. Es muy recomendable utilizar otro puerto para el FTP, como el 54356 por ejemplo, o cualquier otro, pero tampoco debemos usar los típicos 2121.

Lo mismo ocurre con el servidor SSH, si queremos acceder desde el exterior, es recomendable que no utilices los puertos 22 ni tampoco el típico 2222, los ciberdelincuentes siempre buscan este tipo de puertos para realizar intentos de acceso a nuestro servidor, e intentar atacarlo.

Por último, si haces uso del servidor OpenVPN, nuestra recomendación es que no utilices el puerto 1194 UDP que tenemos habilitado de manera predeterminada, utiliza cualquier otro puerto para evitar posibles ataques de denegación de servicio e intentos de acceso. Es lo que se conoce como «seguridad por oscuridad», es decir, estamos «escondiendo» el puerto a la vista de todos, por hacer uso de un puerto que no es el predeterminado.

Usa contraseñas robustas

Usar contraseñas complejas y robustas es algo fundamental, sobre todo para los usuarios con permisos de administrador. Si un atacante descubre nuestra contraseña de administración, será el final, porque tendrá acceso a todo el servidor NAS, servicios e incluso podría vulnerar fácilmente la red local donde esté conectada el servidor NAS. Es fundamental proteger las diferentes cuentas de usuario con una buena contraseña.

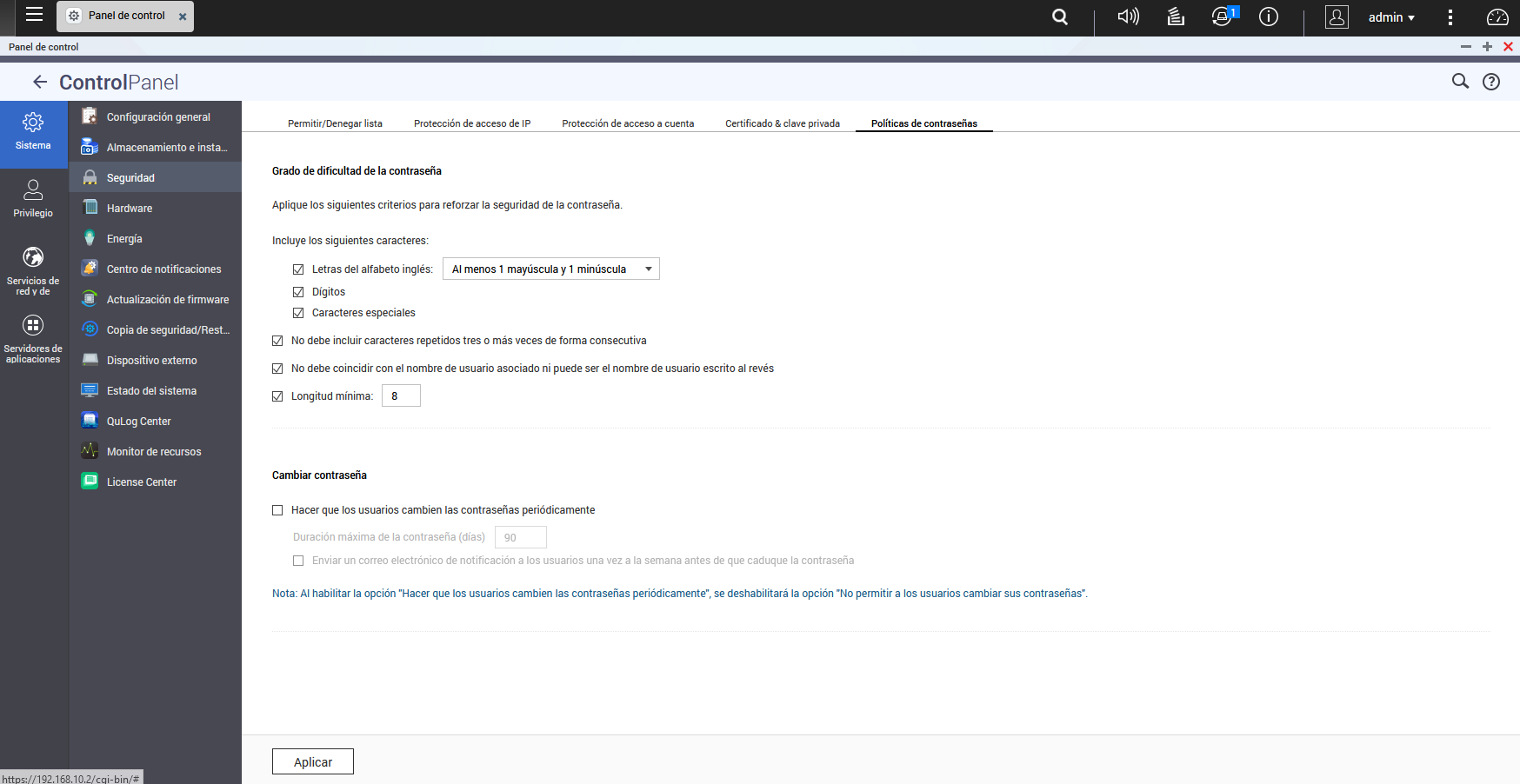

En la sección «Panel de control / Seguridad / Política de contraseñas» podéis forzar a los diferentes usuarios a utilizar contraseñas complejas, con unas determinadas letras, dígitos y caracteres especiales, además, también se puede poner una longitud mínima y otras opciones, como que la contraseña caduque tras unos determinados días o meses, ideal para ir renovándola continuamente.

Una vez que hayamos hecho estos cambios, es recomendable resetear las contraseñas de todos los usuarios para que se ajusten a esta nueva política que se acaba de aplicar, de lo contrario, podrían estar utilizar contraseñas inseguras hasta el próximo cambio de contraseña.

Mantener actualizado el sistema operativo del NAS

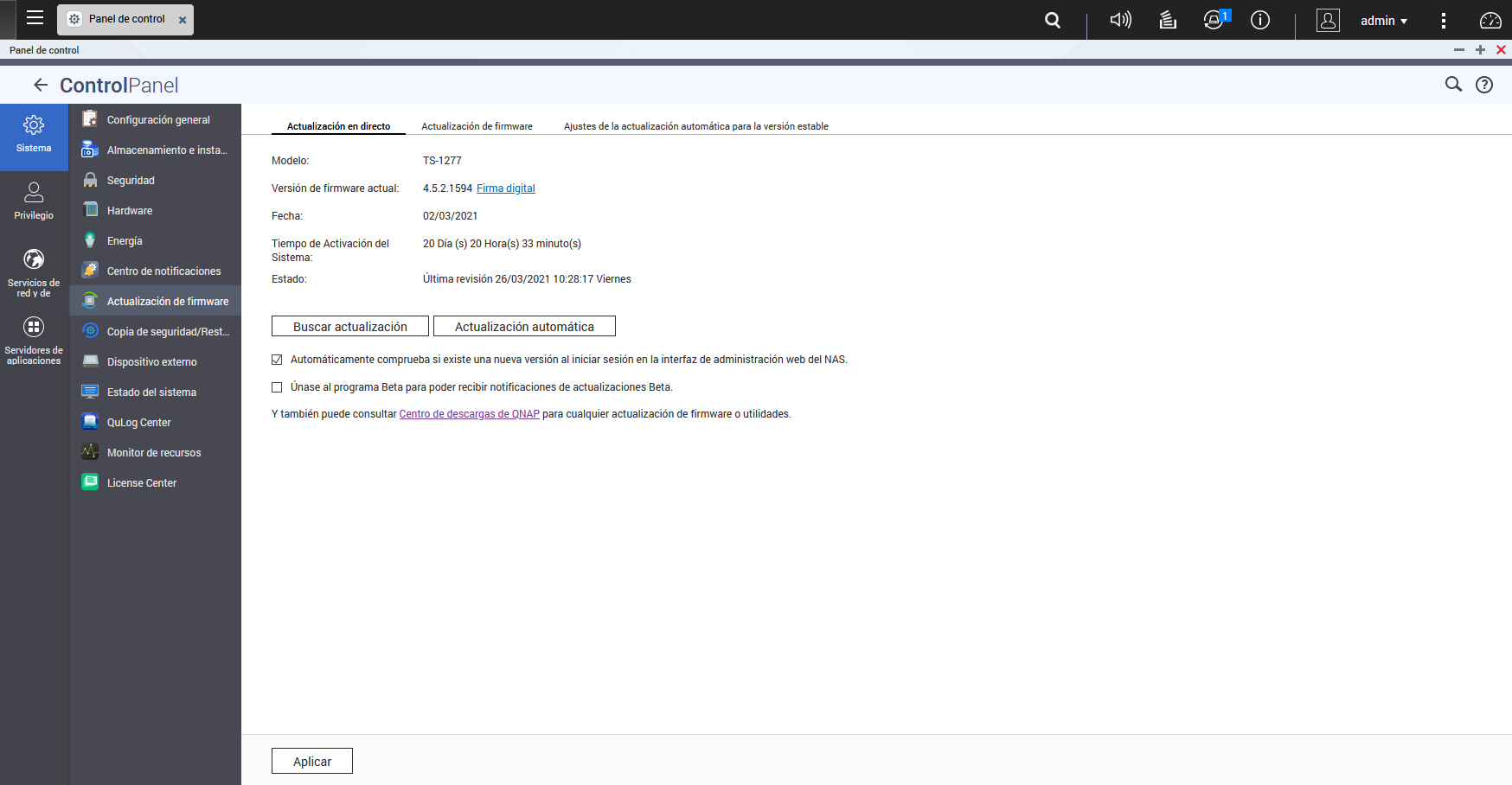

QNAP es uno de los fabricantes que más actualizaciones lanzan a todos los servidores NAS, tanto de gama alta como los de gama baja. Mantener actualizado a la última versión de QuTS o QuTS Hero es fundamental para mantener la seguridad de nuestro servidor. Si no actualizamos el servidor, podríamos ser vulnerables a ataques e incluso que nuestro NAS se infecte con diferentes tipos de malware.

Para comprobar si tenemos la última actualización en nuestro NAS, nos tenemos que ir a la sección de «Panel de control / Sistema / Actualización del firmware».

Tal y como podéis ver, el propio sistema operativo nos indicará si tenemos la última versión.

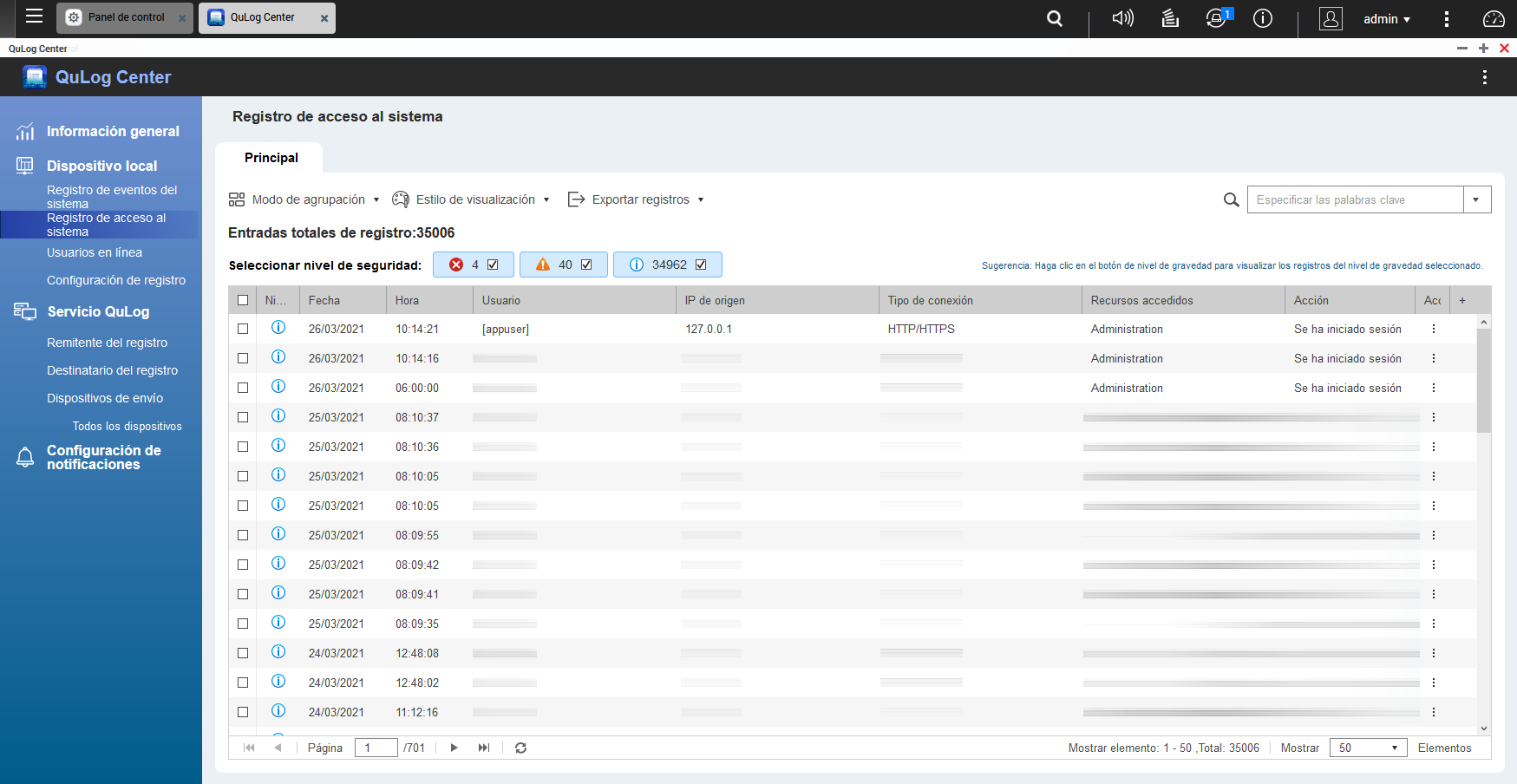

Comprobar los logs de acceso con QuLog Center

En el sistema operativo QuTS y QuTS Hero podremos instalar un completo software para la gestión y visualización de los logs o registros del servidor NAS. Si instalamos QuLog Center desde el AppCenter, podremos ver en «Dispositivo Local / Registro de acceso al sistema» todos los intentos de acceso que se han realizado al servidor NAS, con el objetivo de mantener todo bajo control. Un detalle importante, es que podremos utilizar el buscador para ver los errores de acceso, e incluso los errores o advertencias que nos brinda QuLog Center.

Ver los logs de acceso es algo fundamental para saber si alguien ha intentado entrar en nuestro servidor NAS de forma ilegítima.

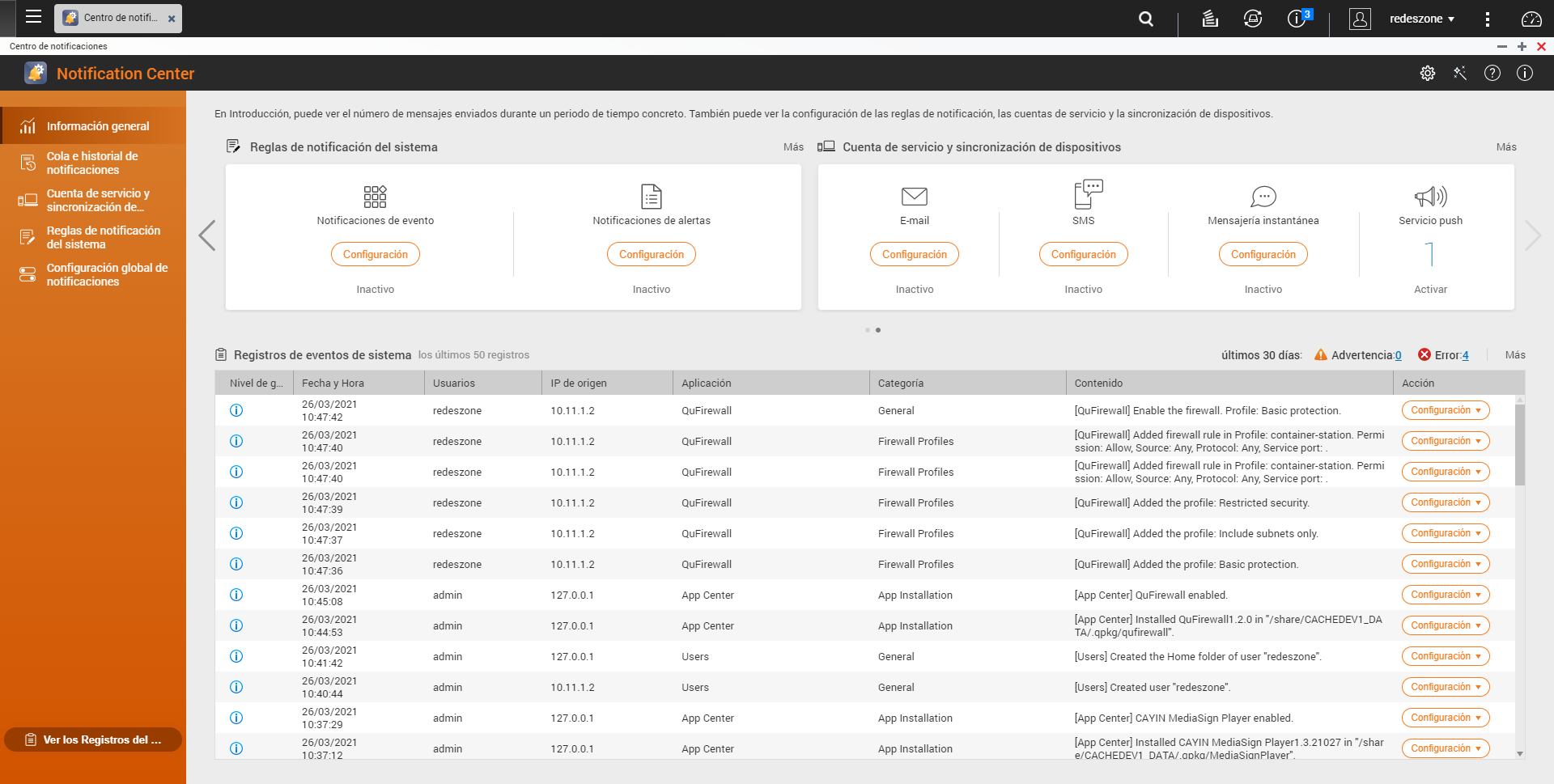

Centro de notificaciones: gestiona los avisos por email o push

QNAP incorpora un completo centro de notificaciones donde saldrán todos los registros y eventos que ocurran en el servidor NAS. Desde aquí podremos ver todos los registros de eventos de sistema, pero, además, podremos configurar diferentes notificaciones por evento o notificaciones de alertas, además, podremos indicar una dirección de correo electrónico, o que directamente lo recibamos con una notificación push en nuestro smartphone, un SMS o que utilice mensajería instantánea (Skype y Facebook Messenger).

Tal y como habéis visto, tenemos una gran cantidad de opciones para notificarnos todo lo que ocurre en el servidor NAS.

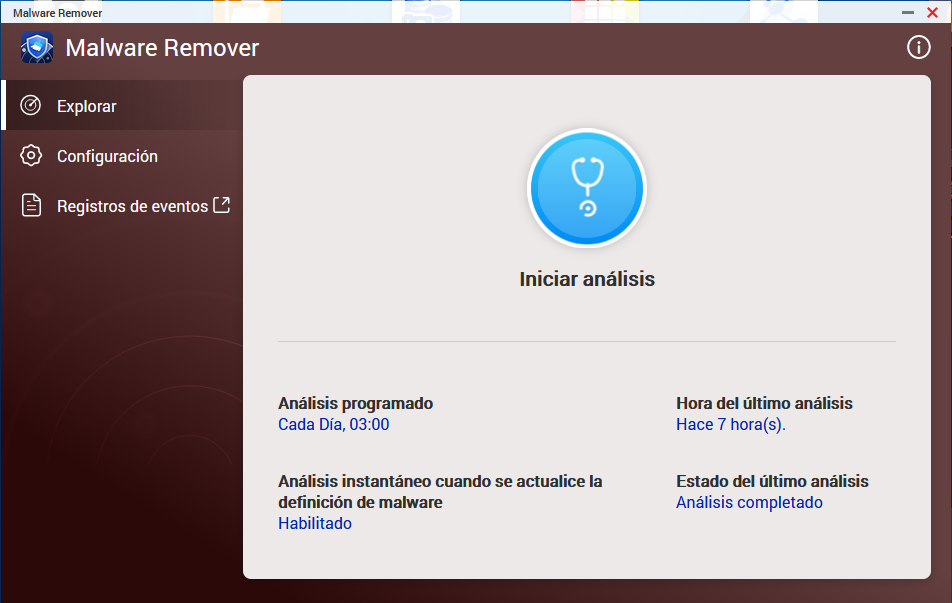

Malware Remover: comprueba y elimina el malware

Debido a que los cibercriminales han creado diferentes herramientas para infectar servidores NAS de QNAP, el fabricante tiene actualmente una herramienta llamada «Malware Remover» que nos permitirá hacer un escaneo bajo demanda o programado a todo el servidor NAS, de esta forma, podremos asegurarnos que estamos libre de malware en nuestro equipo.

Por supuesto, esta herramienta es completamente gratuita, y es muy recomendable instalarla y configurarla para que realice escaneos programados.

Activa el firewall básico de QNAP: protección de acceso por IP y cuenta

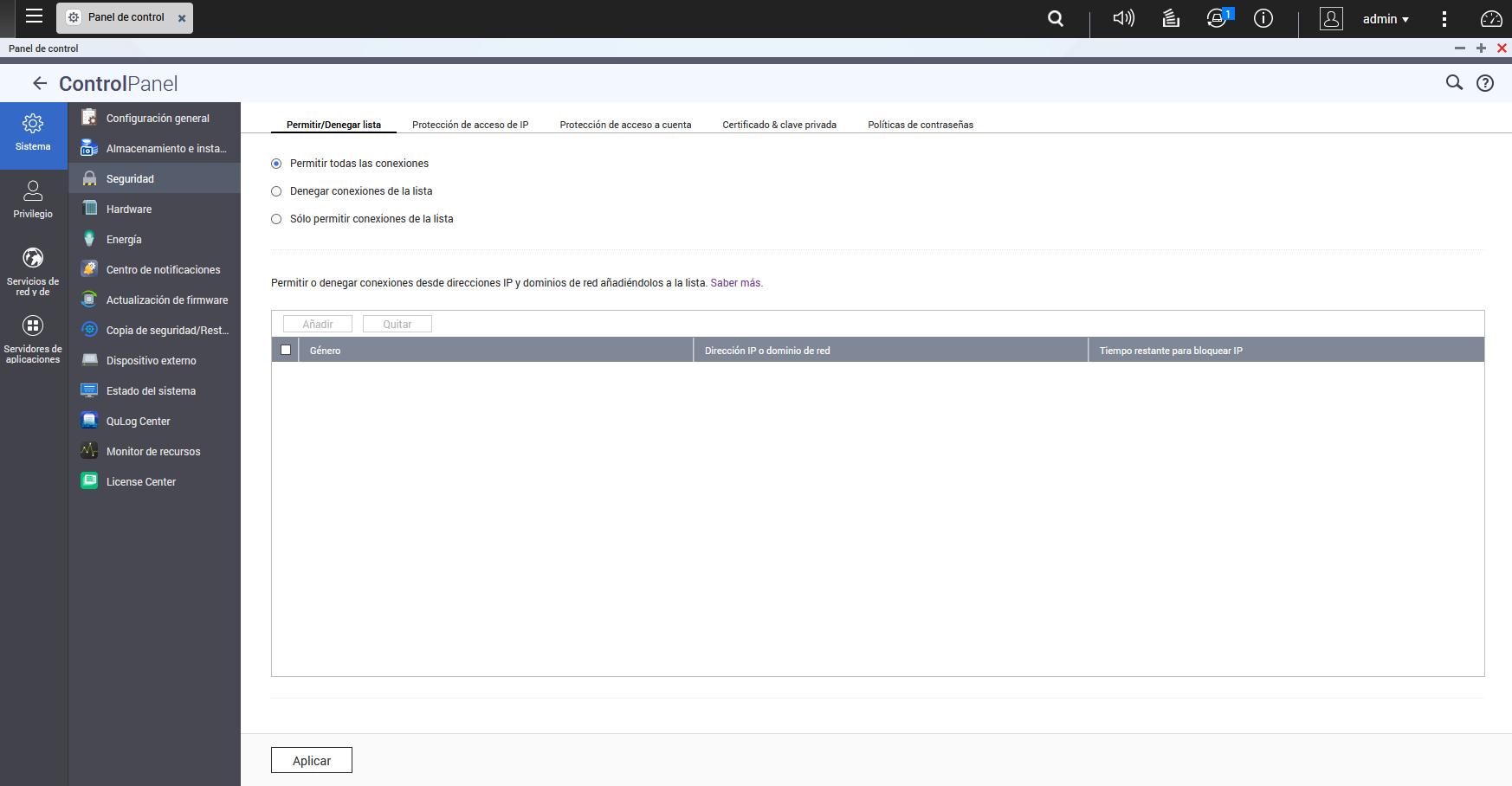

QNAP cuenta de manera predeterminada con un firewall muy básico que nos permitirá configurar quién queremos que se conecte al servidor NAS. Todas las configuraciones de seguridad las tenemos disponibles en la sección de «Panel de control / Seguridad«. Tendremos tres opciones principalmente:

- Permitir todas las conexiones: esto hace que se permita cualquier conexión con IP de origen. Esta es la opción predeterminada, para que nosotros podamos acceder al NAS desde cualquier sitio.

- Denegar conexiones de la lista: permite todas las conexiones excepto las que están en el listado.

- Solo permitir conexiones de la lista: permite todas las conexiones de la lista, el resto de conexiones se deniegan.

Lo más seguro y recomendable es «solo permitir conexiones de la lista», pero no es lo más usable, porque si queremos acceder remotamente desde el WiFi de un familiar o vía 4G, directamente no podremos a no ser que hayamos añadido la dirección IP con anterioridad.

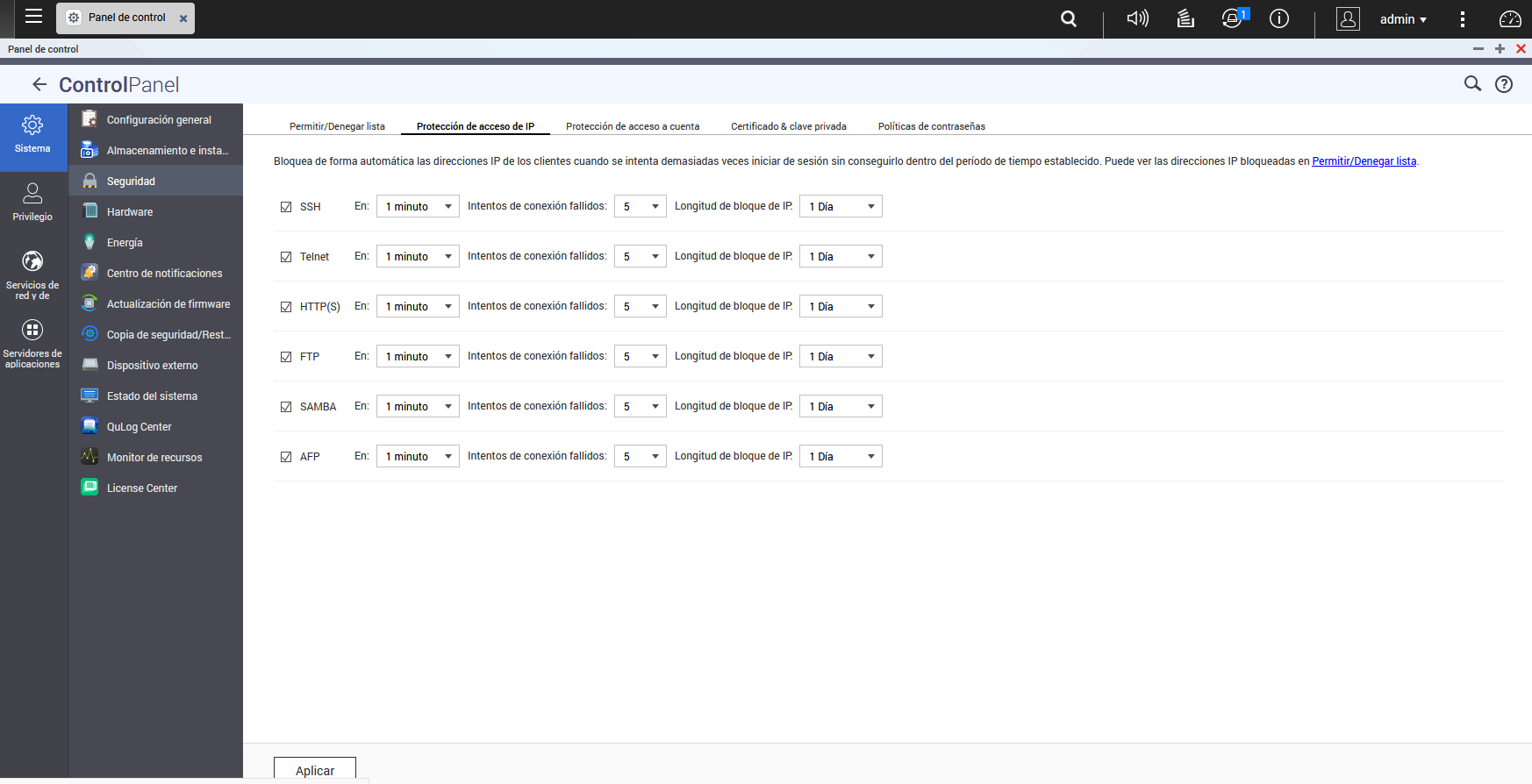

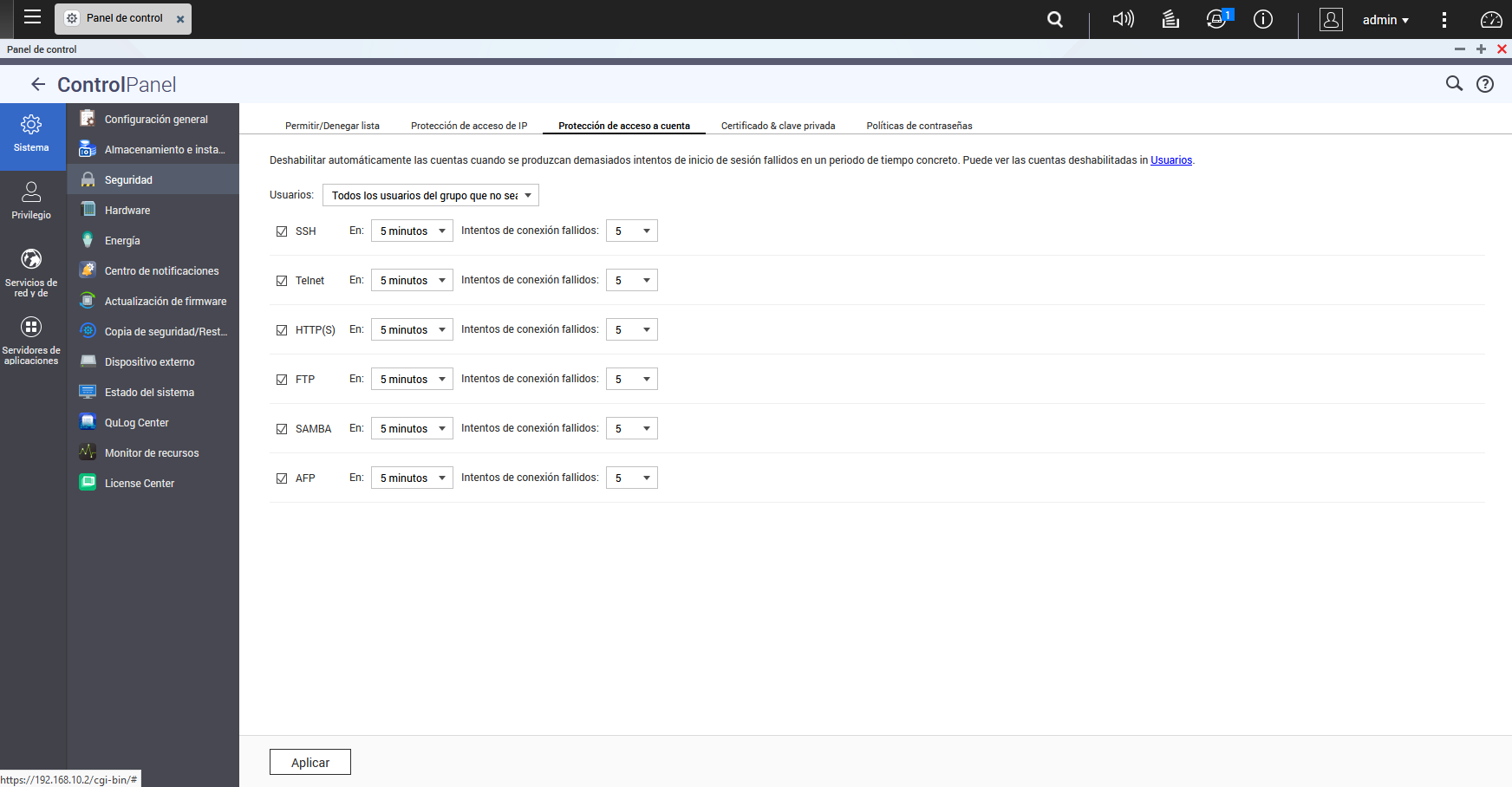

QNAP también dispone de un sistema que nos protege frente a los ataques de fuerza bruta o diccionario. Este sistema es capaz de bloquear de forma automática las direcciones IP cuando intentan realizar demasiados intentos de acceso, haciendo uso de diferentes protocolos como SSH, Telnet, HTTP o HTTPS, FTP, Samba etc. De esta forma, estaremos bloqueando intentos de inicio de sesión ilegítimos al servidor NAS.

Tal y como podéis ver, podremos elegir qué servicios proteger, y la configuración de las reglas. Definiremos un determinado tiempo donde haya determinados intentos de conexión fallidos, y posteriormente configuraremos cuando «caduca» esa dirección IP y se libera del bloqueo. En nuestro caso, hemos configurado 1 minuto con 5 intentos de conexión, y que esté bloqueado durante 1 día entero. Posteriormente se reestablece la dirección IP para que se pueda usar nuevamente.

QNAP también nos permite deshabilitar cuentas si se producen demasiados intentos de inicio de sesión fallidos. Imaginemos que tenemos una cuenta sin permisos de administración, nos interesa protegerla frente a ataques de fuerza bruta o diccionario, con el objetivo de que nadie pueda usarla. Este menú sirve justamente para esto. Un detalle muy importante, es que no podremos usar esto para bloquear a los usuarios que están en el grupo de administradores, algo lógico, porque un atacante podría intentar acceder con nuestra cuenta, y el NAS nos bloquearía a nosotros mismos.

Tendremos aquí dos opciones:

- Bloquear a todos los usuarios del grupo que no sean admins

- Bloquear los usuarios que no sean admin

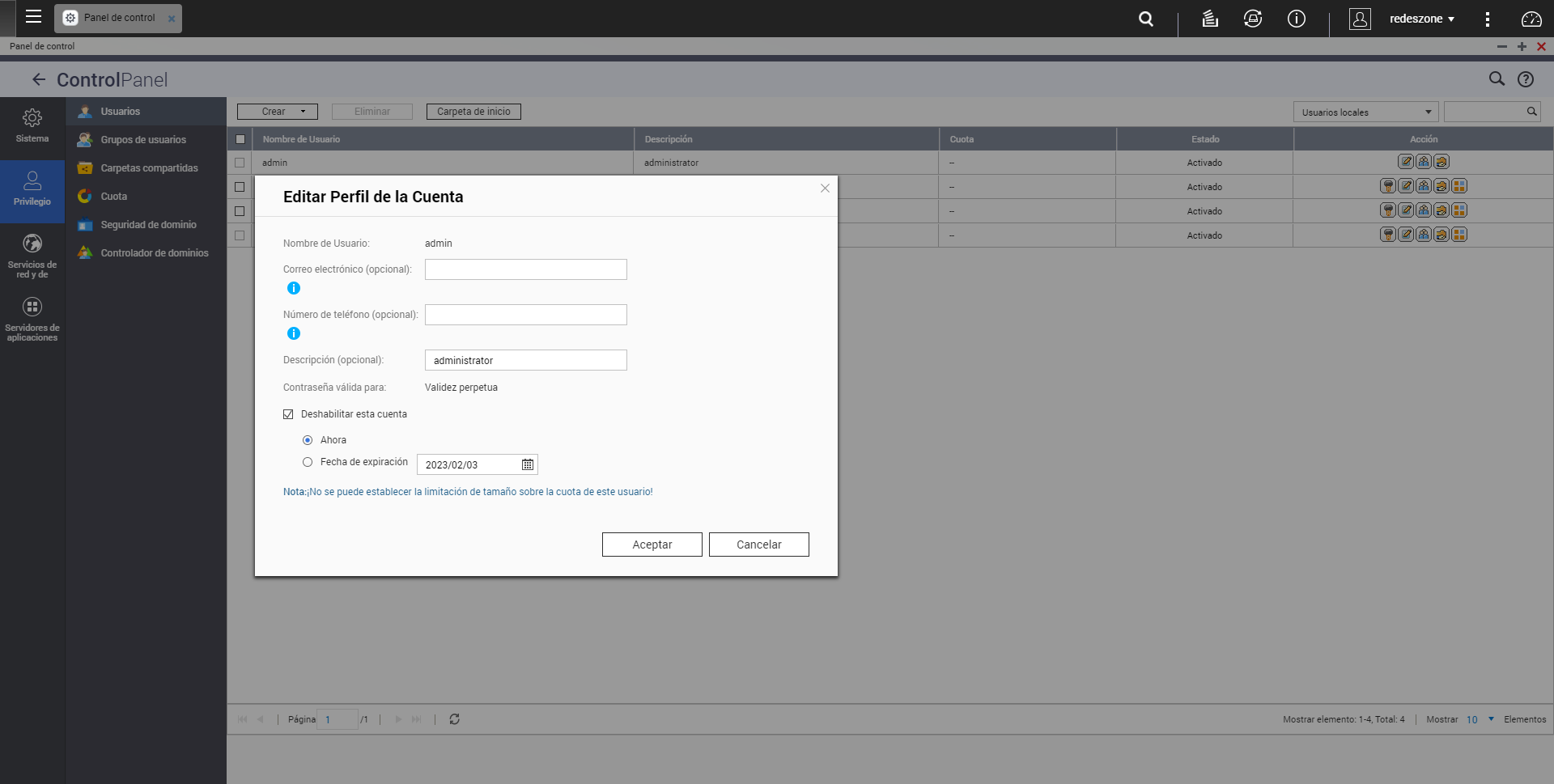

Desactivar el usuario «admin»

Cuando un cibercriminal quiere intentar entrar en un sistema, siempre utiliza dos nombres de usuario muy típicos: root y admin. Ambos nombres de usuario son habituales en servidores NAS con sistema operativo basado en Linux. El objetivo de desactivar el usuario «admin» es que no pueda acceder jamás utilizando este nombre de usuario, aunque adivine la contraseña.

Para hacer esto, debemos seguir los siguientes pasos:

- Inicias sesión con el usuario «admin» de siempre

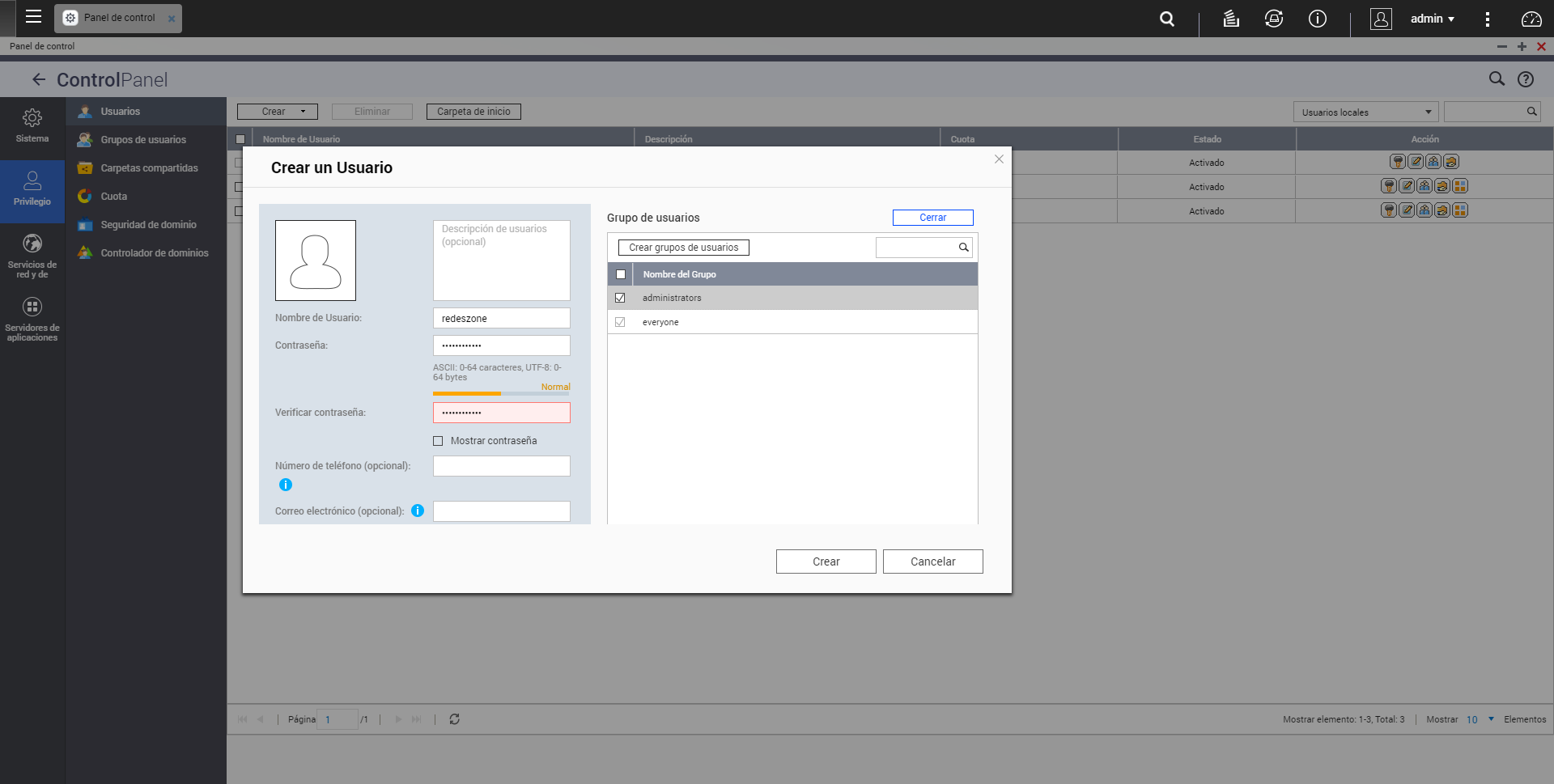

- Crear un nuevo usuario con otro nombre, y le añades al grupo de administradores. Esto se hace en «Panel de control / Privilegio / Usuarios».

Ahora lo que tenemos que hacer es cerrar sesión de «admin» e inicias sesión con el nuevo nombre de usuario, en nuestro caso, «redeszone». Nos vamos nuevamente a «Panel de control / Usuarios» y deshabilitamos la cuenta de «admin». Pinchamos en aceptar, y, a partir de este instante, el nombre de usuario «admin» estará deshabilitado.

De esta forma, los ciberdelincuentes tendrán que conocer el nombre de usuario nuevo y la contraseña, porque con «admin», el nombre de usuario ya lo tienen de manera predeterminada.

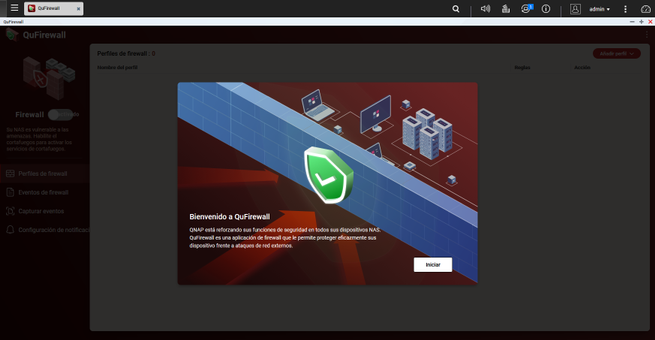

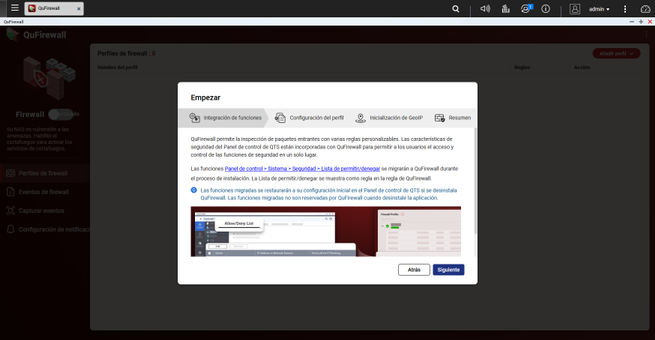

Instalar el firewall avanzado: QuFirewall y configurarlo

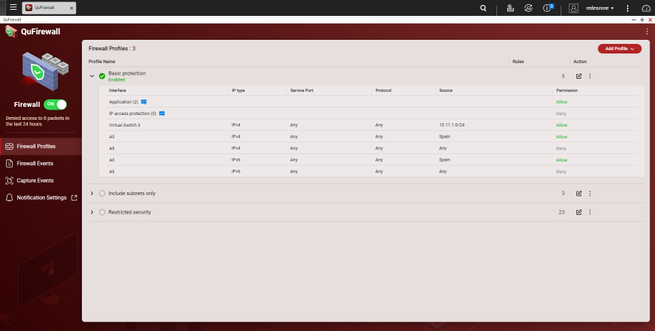

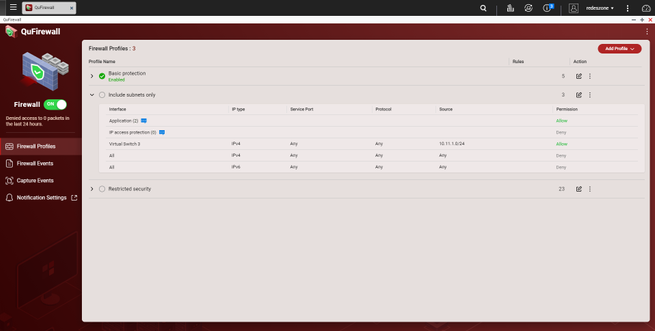

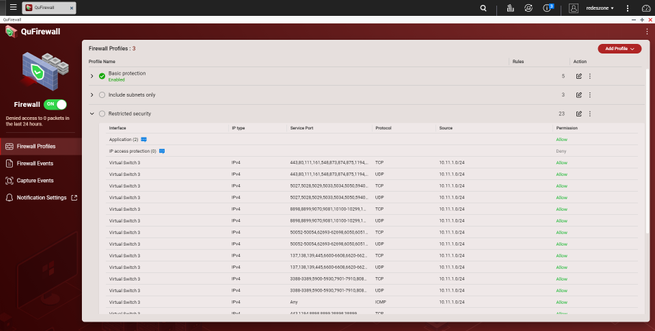

QuFirewall es un software que podremos instalar en nuestro servidor NAS de QNAP, esta aplicación la podemos encontrar el AppCenter para instalarla de manera completamente gratuita. Este firewall es mucho más avanzado que el que tenemos instalado de forma predeterminada, y que nos daba la opción de permitir todo, permitir o denegar ciertas direcciones IP. Este completo software nos permite limitar el acceso al NAS por países, por subredes, podremos definir reglas avanzadas con origen y destino de los paquetes y mucho más.

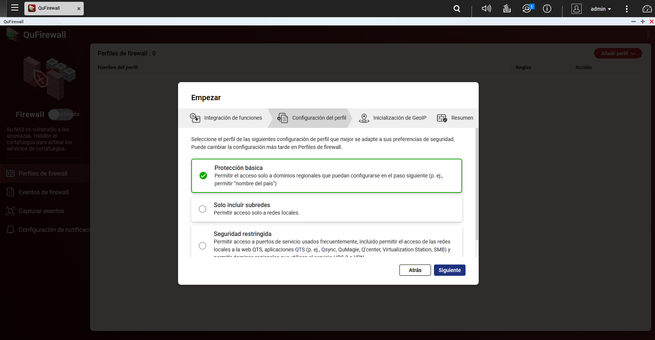

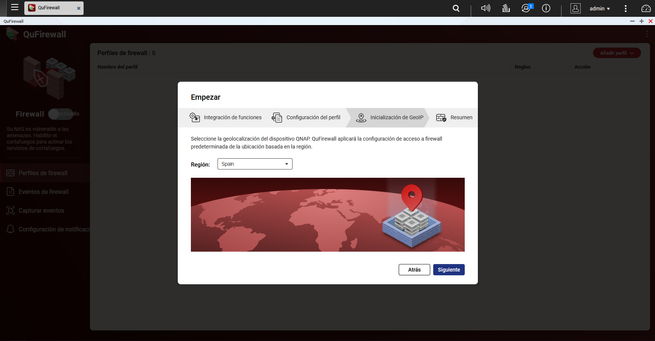

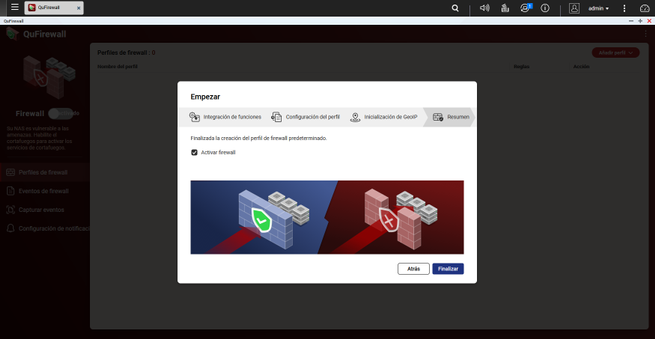

Si buscas tener un control completo de todas las comunicaciones que entran y salen de tu servidor NAS, incluyendo en las subredes dedicadas a las VPN como de OpenVPN o L2TP/IPsec, este software es lo que debes instalar para mantener todo bajo control. Una vez que lo instalemos, nos indicará que las funcionalidades de «Panel de control / Sistema / Seguridad / Lista de permitir y denegar» se migrarán, porque la funcionalidad es la misma. Podremos elegir entre tres perfiles de configuración, nosotros hemos elegido «Protección básica», posteriormente podremos elegir cualquiera de ellas e incluso añadir nosotros mismos más reglas. También tendremos que indicar el país donde estamos, para permitir solamente accesos desde direcciones IP ubicadas en España. Por último, aplicará todos los cambios, esto puede tardar unos minutos en recargar todas las reglas.

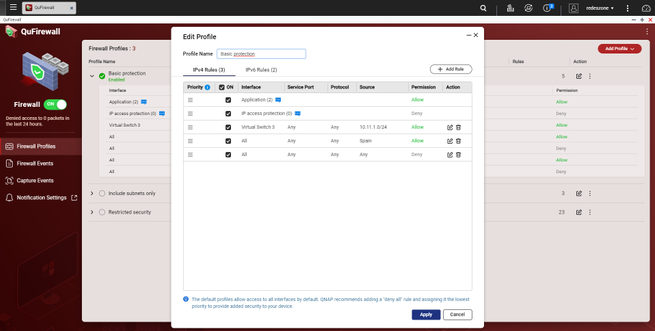

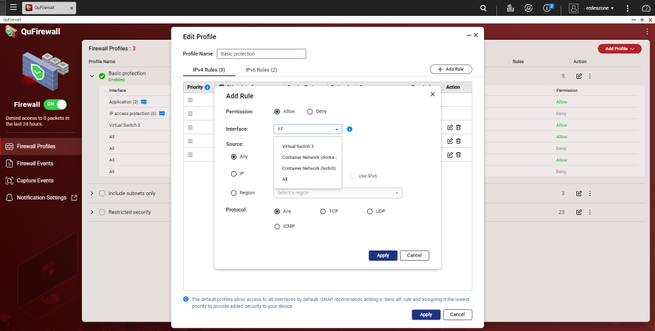

En la sección de «Firewall Profiles» podremos ver los diferentes perfiles que podemos aplicar en la configuración de QuFirewall, también podremos añadir nuevos perfiles con las reglas que nosotros queramos. Cuando instalamos QuFirewall tendremos un total de tres perfiles, protección básica, solamente subredes locales, y seguridad muy estricta. Todos estos perfiles podremos configurarlos añadiendo nuevas reglas y ordenando las que ya hay.

Las reglas en cualquier firewall siempre se verifican de arriba a abajo, por tanto, si arriba tenemos un denegar todo o un permitir todo, las reglas de debajo nunca se van a comprobar. QNAP nos permite ordenar las reglas de manera fácil y rápida, pero debemos tener cuidado porque si no lo hacemos bien, nos podemos quedar sin acceso al NAS. Por supuesto, en la parte superior derecha podemos pinchar en «Add Rule» para agregar una nueva regla de permitir o denegar, configurando tanto origen como destino. Es decir, tendremos las principales opciones de cualquier firewall, además, es compatible tanto con redes IPv4 como IPv6.

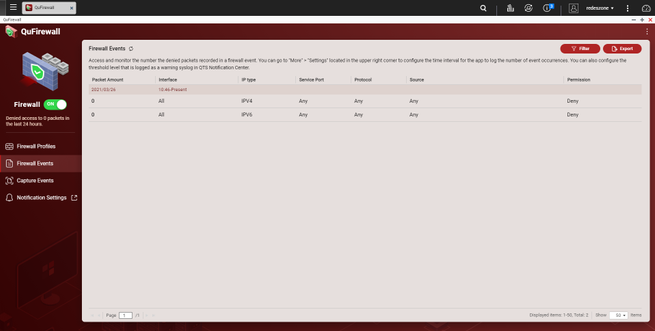

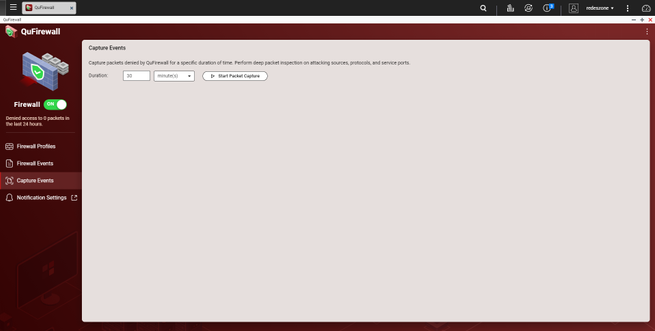

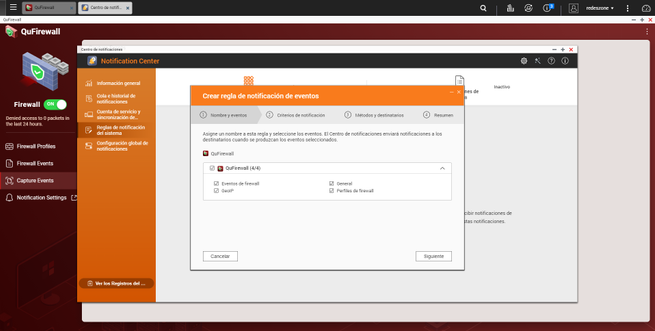

En las otras opciones de QuFirewall podremos ver todos los eventos, activar un capturador de tráfico para analizar el tráfico intercambiado por el NAS, e incluso podremos configurar diferentes notificaciones a través de «Centro de notificaciones» para que nos avise si ocurre algún evento relacionado con este firewall.

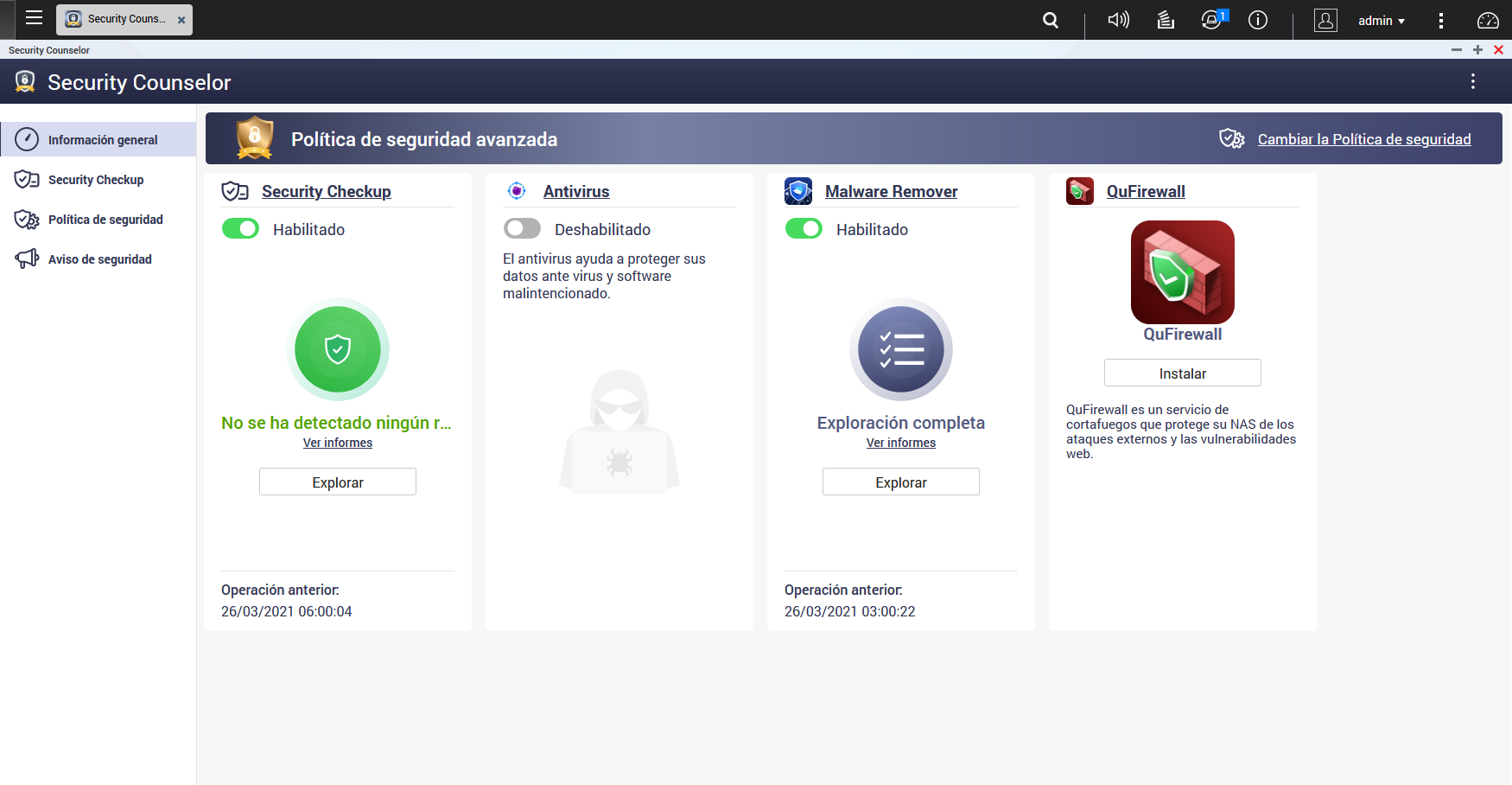

Security Counselor: la navaja suiza para comprobar la seguridad del NAS

Por último, QNAP pone a nuestra disposición una herramienta llamada Security Counselor que podemos descargar desde AppCenter. Esta aplicación permite escanear todas las configuraciones del NAS de QNAP, y nos proporciona recomendaciones de seguridad para protegerlo lo mejor posible. Por ejemplo, nos avisará si tenemos el servidor SSH habilitado, si tenemos habilitada o no la autenticación en dos pasos para acceder al equipo, si forzamos el uso de contraseñas seguras con caducidad, y otros muchos parámetros.

Esta aplicación se integra con un antivirus que podemos instalar, con Malware Remover y también con QuFirewall del que hemos hablado antes, si no los tenemos instalados nos recomendará hacerlo, además, también veremos las diferentes comprobaciones de seguridad que realiza para tener nuestro NAS lo más protegido posible.

Con todas estas recomendaciones, podrás proteger tu servidor NAS al máximo, para evitar ataques por fuerza bruta y diccionario a las credenciales, intentos de acceso ilegítimos e incluso revisar la seguridad de todo el NAS de manera periódica, por si tenemos algún tipo de problema.

El artículo Guía completa para proteger tu servidor NAS QNAP de intrusos se publicó en RedesZone.

Powered by WPeMatico