Tropic Trooper lanza un ciberespionaje en Medio Oriente aprovechando la shell China Chopper

El equipo de Investigación y Análisis Global (GReAT) de Kaspersky ha identificado una nueva campaña de ciberespionaje avanzada llevada a cabo por el grupo conocido como Tropic Trooper. Esta operación ha estado dirigida durante más de un año a una entidad gubernamental en el Medio Oriente, con el propósito de espiar de manera continua. Los atacantes lograron infiltrarse y mantenerse en la red objetivo aprovechando la shell web China Chopper, como descubrió GReAT en un servidor web de código abierto.

Tropic Trooper, también conocido como KeyBoy o Pirate Panda, ha estado activo desde al menos 2011, enfocándose en sectores gubernamentales, de salud, transporte y alta tecnología, principalmente en regiones como Taiwán, Filipinas y Hong Kong. Las investigaciones recientes de Kaspersky revelan que, desde junio de 2023, el grupo ha lanzado nuevas campañas de ciberespionaje persistentes contra una entidad gubernamental en el Medio Oriente.

En junio de 2024, Kaspersky detectó una variante actualizada de la shell China Chopper. El análisis de GReAT descubrió que estaba oculta como un módulo dentro del CMS Umbraco, un sistema de gestión de contenidos de uso extendido. Los atacantes utilizaron esta plataforma para llevar a cabo una serie de actividades maliciosas, como el robo de datos, control remoto, despliegue de malware y técnicas avanzadas para evitar ser detectados, todo con el objetivo de realizar espionaje cibernético.

Es notable la variación en las habilidades empleadas durante las diferentes etapas del ciberespionaje, así como sus tácticas tras el fracaso. Cuando los atacantes se dieron cuenta de que sus puertas traseras habían sido localizadas, intentaron cargar versiones más nuevas para evadir la detección, aumentando así la probabilidad de que estas nuevas muestras fueran descubiertas en un futuro cercano”, explica Sherif Magdy, analista senior de Seguridad en GReAT de Kaspersky.

Ciberespionaje a Medio Oriente

Además, Kaspersky identificó nuevos implantes de secuestro de orden de búsqueda de DLL, que fueron cargados desde un ejecutable legítimo pero vulnerable debido a la falta de una especificación de ruta completa a la DLL requerida. Esta cadena de ataque intentó desplegar el cargador Crowdoor, llamado así por la puerta trasera SparrowDoor detallada por ESET. Cuando las medidas de seguridad de Kaspersky bloquearon el cargador inicial de Crowdoor, los atacantes cambiaron rápidamente a una variante no reportada previamente con un impacto similar.

El Equipo Global de Investigación y Análisis (GReAT) de Kaspersky ha descubierto una nueva campaña de ciberespionaje persistente avanzada (APT, por sus siglas en inglés) llevada a cabo por el grupo Tropic Trooper

En este sentido, los expertos de Kaspersky atribuyen esta actividad al actor de amenazas de habla china conocido como Tropic Trooper. Sus hallazgos revelan importantes coincidencias en las técnicas reportadas en campañas recientes de este malware. Las muestras analizadas por GReAT también muestran una fuerte correlación con aquellas previamente vinculadas a Tropic Trooper.

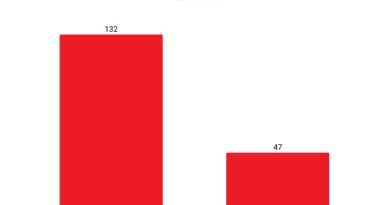

Kaspersky observó esta intrusión dirigida en una entidad gubernamental en Medio Oriente. Simultáneamente, se detectó un subconjunto de estas muestras dirigidas a una entidad gubernamental en Malasia. Estos incidentes se alinean con los objetivos típicos y el enfoque geográfico descritos en informes recientes sobre este malware. “Tropic Trooper APT generalmente apunta a gobiernos, atención médica, transporte e industrias de alta tecnología. La presencia de las tácticas, técnicas y procedimientos (TTP) de este grupo dentro de entidades gubernamentales críticas en Medio Oriente, particularmente aquellas involucradas en estudios sobre derechos humanos, indica un cambio estratégico en sus operaciones. Esta información puede ayudar a la comunidad de inteligencia de amenazas a comprender mejor los motivos de este actor”, añade Magdy.

Recomendaciones de seguridad

Para evitar ser víctima de un ataque dirigido por un actor de amenazas conocido o desconocido, los analistas de Kaspersky recomiendan implementar las siguientes medidas:

- Proporciona a tu equipo de SOC acceso a la inteligencia de amenazas más reciente. Kaspersky Threat Intelligence es un punto único de acceso para la inteligencia de amenazas de la compañía que proporciona datos e información sobre ciberataques recopilados por Kaspersky durante más de 20 años.

- Mejora las habilidades de tu equipo de ciberseguridad para abordar las últimas amenazas dirigidas con la formación online de Kaspersky, desarrollada por expertos de GReAT.

- Para detectar endpoints, investigar y remediar incidentes, implementa soluciones EDR como Kaspersky Next.

- Además de adoptar protección esencial en los endpoints, obtén una solución de seguridad a nivel corporativo que detecte amenazas avanzadas en la red en una etapa temprana, como Kaspersky Anti Targeted Attack Platform.

- Dado que muchos ataques dirigidos comienzan con phishing u otras técnicas de ingeniería social, conciencia a tu equipo sobre seguridad y enséñales habilidades prácticas, por ejemplo, a través de la Kaspersky Automated Security Awareness Platform.

Powered by WPeMatico