“Pagos retrasados”: así intentan engañarnos para robar las credenciales que usamos en las empresas

Siendo España uno de los países donde se producen más detecciones de malware especializado en el robo de credenciales (comúnmente conocido como infostealers) no es de extrañar que todas las semanas veamos varias campañas preparadas por los delincuentes para tratar de obtener contraseñas usadas en todo tipo de empresas españolas, contraseñas que luego son usadas en otros ciberataques.

Los correos con supuestos pagos retrasados

Uno de los asuntos preferidos por los delincuentes para tratar de engañar a sus víctimas es utilizar la temática de facturas o pagos pendientes. Sabiendo que la mayoría de los correos utilizados en estas campañas se dirigen a departamentos de administración o de contabilidad y finanzas, usar esta temática tiene todo el sentido del mundo ya que, no son pocos los correos que muchas empresas españolas reciben con asuntos similares y esto puede hacer que la persona encargada de procesarlos baje la guardia.

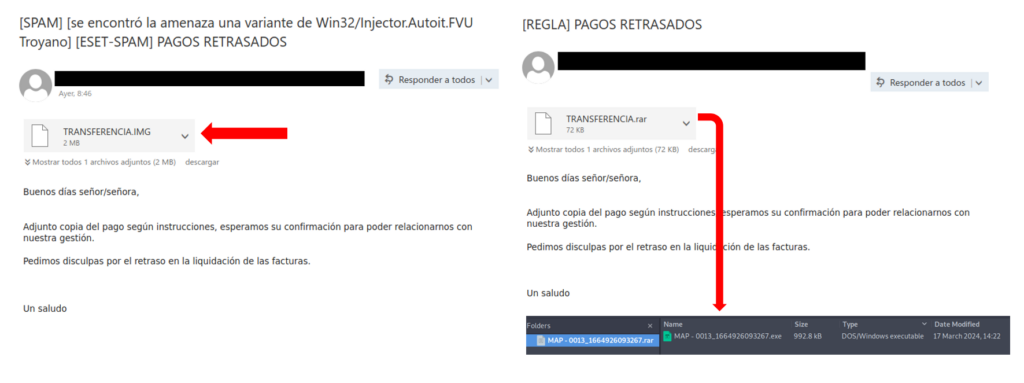

En el siguiente ejemplo de mensajes enviados por los delincuentes durante esta semana observamos como el asunto y el cuerpo del mensaje es el mismo y, lo único que cambia es el tipo de fichero adjunto al correo. En el primer ejemplo vemos como se utiliza el formato IMG mientras que en el segundo, los delincuentes comprimen el fichero ejecutable malicioso en un archivo RAR para evitar que sea detectado como potencialmente sospechoso por el sistema al no estar identificado por la “marca de la web”, que alerta cuando un fichero ha sido descargado de Internet.

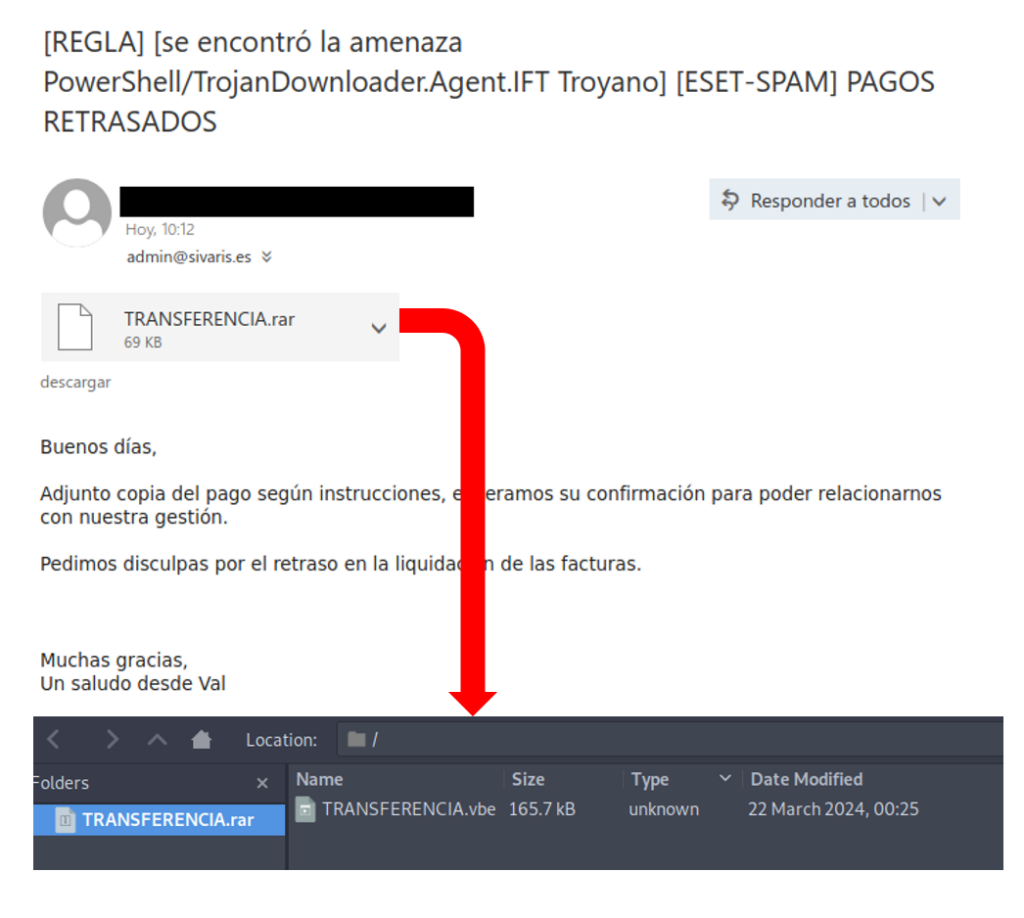

En ambos casos, los delincuentes intentan engañar al usuario que recibe su mensaje para que descargue y ejecute el fichero adjunto, algo que se repite en la versión más reciente de esta campaña, detectada apenas unas horas antes de escribir este artículo y que vuelve a utilizar un archivo comprimido RAR pero que contiene un fichero en formato de Visual Basic Script y que es utilizado como cargador inicial del malware.

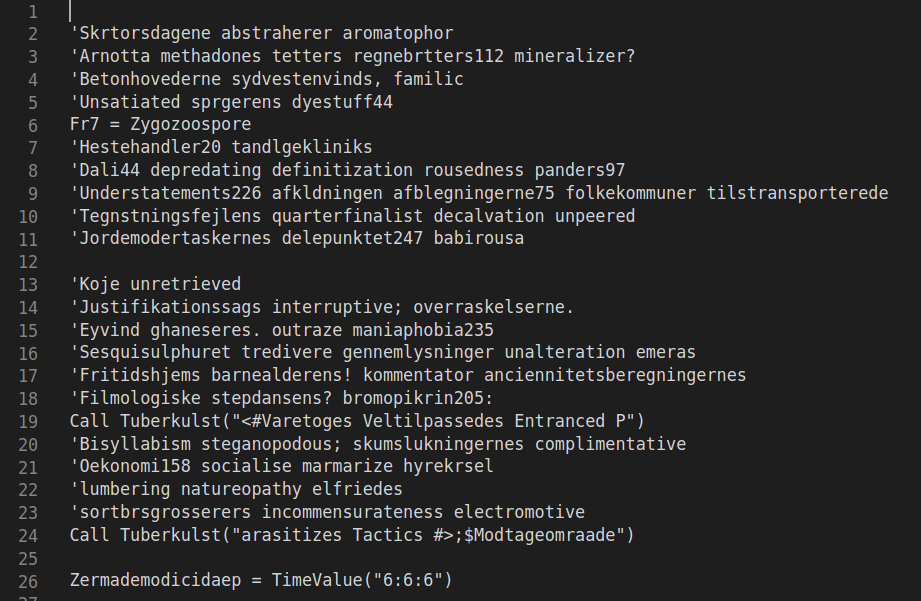

El uso de este tipo de ficheros no es nada nuevo en el mundo del cibercrimen y, en este caso, estaríamos ante un nuevo caso de GuLoader, un cargador que normalmente es utilizado para descargar malware de segunda fase relacionado con las herramientas de control remoto (RATs) e infostealers. El código de este cargador puede leerse sin problema usando un editor, aunque está codificada de forma que sea difícil de analizar, utilizando mucho código de relleno.

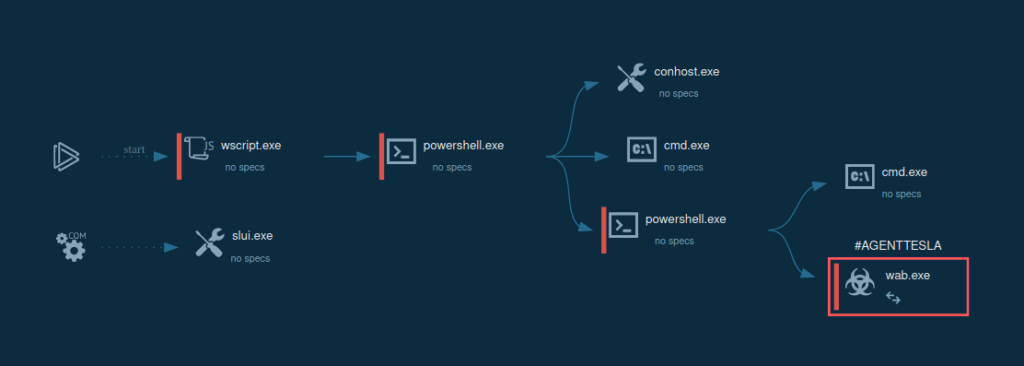

Si revisamos la cadena de infección mostrada a continuación vemos como, a continuación de ejecutarse el código VBE se lanzan varios comandos PowerShell que terminan con la descarga de un fichero ejecutable que contienen la carga maliciosa. En los casos detectados durante esta semana observamos como se han vuelto a utilizar muestras del infostealer Agent tesla, una de las amenazas más recurrentes en España desde hace tiempo.

El fichero descargado suele estar alojado en un servicio de almacenamiento en la nube, principalmente Google Drive (como en esta ocasión) lo que suele evitar la detección de estas conexiones como maliciosas al tratarse de un dominio legítimo. Sin embargo, una vez el archivo es descargado o cuando empieza a realizar su actividad maliciosa, es perfectamente detectable por las soluciones de seguridad modernas.

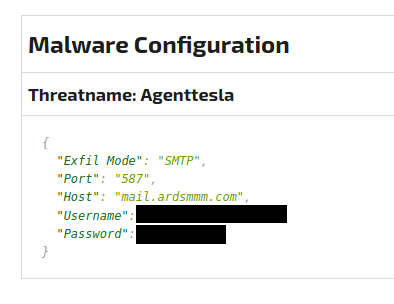

Agent Tesla puede utilizar varios métodos para enviar de vuelta a los atacantes las credenciales robadas, aunque en esta ocasión ha utilizado una de las más tradicionales, consistente en aprovechar un servidor de correo previamente comprometido para enviarlas a una cuenta controlada por los delincuentes.

De esta forma, se obtienen muchas credenciales guardadas, por ejemplo, en navegadores de Internet, clientes de correo, clientes FTP o VPNs que luego pueden ser usadas en ataques dirigidos posteriores o vendidas a otros cibercriminales. Esto supone un serio peligro para la empresa atacada puesto que estos ataques pueden terminar con el robo de información confidencial y/o el cifrado de la misma para solicitar un rescate.

Conclusión

A pesar de que, durante los últimos meses estemos oyendo como el uso de la inteligencia artificial puede ayudar a crear amenazas más complejas y avanzadas, la realidad es que (al menos por el momento) los delincuentes prefieren usar métodos sobradamente probados y que han demostrado su eficacia en innumerables ocasiones anteriores. Por ese motivo es importante establecer medidas de seguridad capaces de frenar sin problema este tipo de amenazas más comunes para que así podamos dedicar tiempo y recursos a protegernos de posibles ataques más dirigidos y avanzados que puedan afectarnos en el futuro.

Powered by WPeMatico