Siete claves para entender el ciberespionaje en 2023

El ciberespionaje se ha convertido en una obsesión para gobiernos y empresas. Que se haya popularizado el uso de programas como Pegasus, ha despertado al mundo del aparente «letargo» en el que ha permanecido en los últimos años. Y es que de ser una actividad más o menos oculta, el ciberespionaje se ha convertido en toda una industria respaldada en ocasiones por gobiernos y en otras, que actúa de forma privada, respondiendo únicamente a sus propios intereses.

De la situación actual de este «mercado» nos habla la empresa S2 Grupo, especializada en ciberseguridad y gestión de sistemas críticos: «el ciberespionaje es un hecho que todos conocemos en el ámbito político, entre gobiernos, en el sector industrial, incluso en el ámbito deportivo, y poco a poco se va extendiendo a cualquier sector donde pueda obtener beneficio. En este contexto debemos apelar a la ciberprotección basada en el Zero Trust. Esto es deconfiar siempre y comprobar todo. Es decir, hemos de desconfiar de todos los usuarios, de todos los dispositivos y debemos monitorizar todo”, ha explicado José Rosell, socio-director de S2 Grupo.

Junto a esta advertencia, nos muestran una radiografía del momento actual en el que se encuentra el espionaje. Una radiografía que habla sí de Pegasus, pero en la que van más allá. Concretamente, nos hablan de los siguientes puntos que deberíamos tener en cuenta.

- Si bien Pegasus ha sido el medio más conocido hasta el momento, existen numerosas entidades privadas que trabajan a menor escala generando unas amenazas con capacidades de espionaje y que preparan sus propios métodos de infección y propagación, que se adecúan según los objetivos.

- En Israel, cuna de la NSO Group que creó Pegasus, existen otras numerosas entidades dedicadas a la Seguridad Ofensiva y que tienen su propio mercado.

- No sólo Israel es productor de estas amenazas. Cualquier país, puede tener alguna persona, grupo o entidad que genere estos productos y encuentre su mercado, y esto no quiere decir que estén subvencionados por los gobiernos de los países. Por ejemplo, encontramos Intellexa LTC de Irlanda, RCS Lab de Italia que generaron la herramienta Hermit o los spyware FinSpy de Lench IT Solutions. También hay atribuciones de ciberespionaje a grupos como Bahamut considerados como grupo APT desde el 2022, que distribuían su spyware mediante falsas aplicaciones de VPN.

- Actualmente, los más afectados por el ciberespionaje son los organismos gubernamentales o entidades comerciales grandes, incluso ambos pueden tener en común alguna estructura crítica o industrial, las cuales son muy atractivas para otros países, para otras entidades privadas o para grupos ciberterroristas.

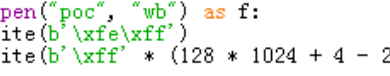

- Las técnicas que desarrollan se aplican a las 5 fases de un ciberataque: reconocimiento, escaneo, obtención del acceso, persistencia y limpieza de huellas. Por ejemplo, el reconocimiento requiere de técnicas para conocer la entidad objetivo y el escaneo de técnicas para encontrar vulnerabilidades en los servicios, comunicaciones y dispositivos que se están utilizando para poder seleccionar la técnica o estrategia más adecuada, que no tiene por qué ser única, ni únicos los objetivos dentro de la entidad que permitan obtener acceso a la misma. No obstante, entre los métodos más utilizados destacan el phishing, malware, ataques de inyección de código, rootkits, denegación de servicios, ataques de Man-In-The-Middle, fuerza bruta a accesos o ramsonware. Todo se reduce, a realizar un engaño, ya sea a usuarios, dispositivos o equipos informáticos e implantar herramientas que permitan quedarse para realizar las operaciones de exfiltración de información o degradación de los servicios del objetivo.

- Los objetivos principales del ciberespionaje son conseguir información y datos sensibles de personas, acceso a credenciales, comunicaciones, capacidades tecnológicas que tienen implementadas, investigación y desarrollo, líneas de trabajo, en el caso de ciberespionaje empresarial puede ser cualquier información que sea útil para posicionar mejor a la competencia.

- Junto a estos objetivos, otros riesgos del ciberespionaje son el compromiso de la propia información que maneja la entidad atacada, la posible degradación de los servicios que suministra, las pérdidas económicas que podría ocasionar y el impacto a la reputación de la propia entidad.

“Aunque no existen soluciones efectivas al 100% para evitar el ciberespionaje, sí sabemos que es esencial la acción ciberresponsable de las personas para evitar que se cuelen los ciberdelincuentes en los sistemas y, junto a esto, que muchas de las incidencias han sucedido por un exceso de confianza de algún miembro del equipo de la entidad que ha sido atacada. Si aplicamos el concepto Zero Trust, emplearemos medidas proactivas ante cualquier anomalía a la vez que se implantan técnicas defensivas activas que permitirán minimizar el impacto de los daños y conocer el origen de la causa”, ha afirmado Miguel A. Juan, socio-director de S2 Grupo.

La entrada Siete claves para entender el ciberespionaje en 2023 es original de MuySeguridad. Seguridad informática.

Powered by WPeMatico