El malware Remcos continua con sus campañas por España a pesar de las vacaciones

Aunque muchos españoles siguen de vacaciones los delincuentes no cesan con sus campañas de propagación de amenazas relacionadas con el robo de información y, más concretamente, todo tipo de credenciales. Esto supone un riesgo notable para todas aquellas empresas que aun no hayan adoptado las medidas de seguridad adecuadas, ya que, con las credenciales robadas los delincuentes pueden preparar campañas más elaboradas y dirigidas que pueden terminar causando un gran impacto en las empresas afectadas.

Devoluciones de pago con trampa

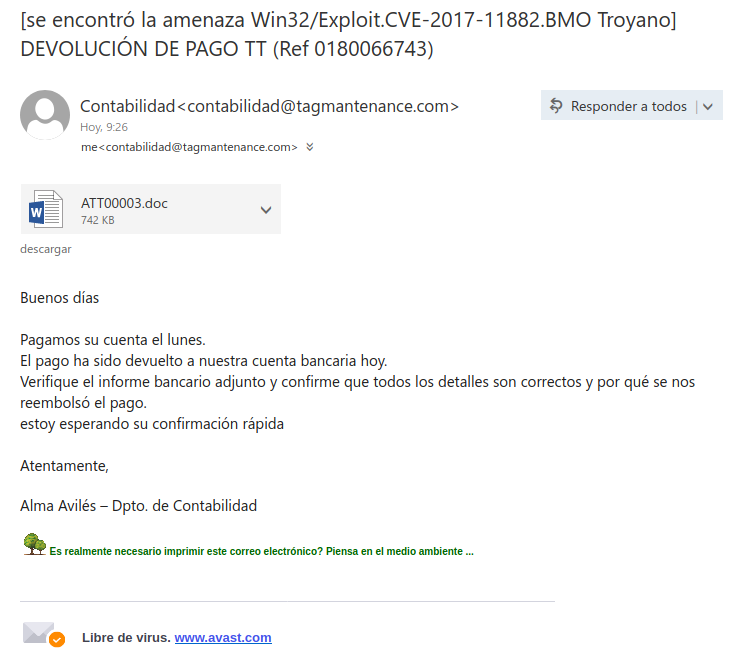

Tal y como venimos observando desde hace tiempo, el correo electrónico sigue siendo el vector de ataque preferido por los delincuentes responsables de este tipo de amenazas. Todo aquello relacionado con pagos, facturas y presupuestos sirve como gancho para llamar la atención de los usuarios que reciben este tipo de emails, especialmente aquellos que trabajen en los departamentos de administración de las empresas.

En esta ocasión, los delincuentes han usado una plantilla genérica en español que no suplanta la identidad de ningún banco o gran empresa ni utiliza la imagen corporativa de una compañía que ha sido previamente comprometida. Sin embargo, el asunto y cuerpo del mensaje, reclamando un pago devuelto, el uso de un fichero Word como adjunto e incluso el aviso en el pie del mensaje indicando que ha sido revisado y que se encuentra libre de virus son aspectos preparados por los delincuentes para transmitir, primero, una sensación de urgencia y, segundo, de confianza al tratarse, aparentemente, de un mensaje inofensivo.

No obstante, este mensaje de inofensivo tiene poco, ya que al abrirlo tratará de explotar una vieja vulnerabilidad de Microsoft Office sobradamente conocida y parcheada desde hace casi 6 años pero que, aun a día de hoy consigue infectar sistemas que los usuarios no se han preocupado de actualizar.

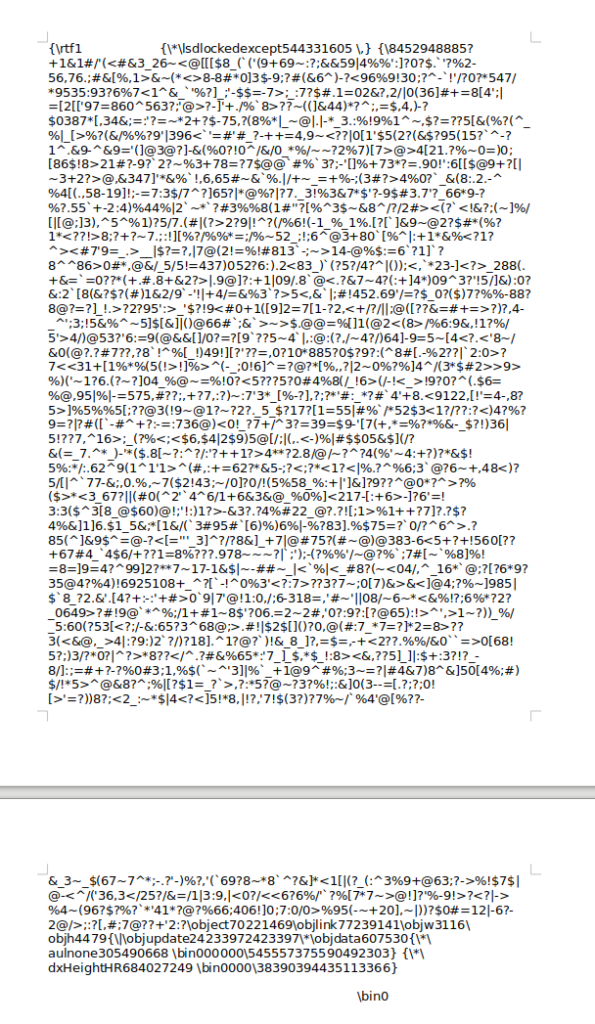

El documento en sí solo aparentemente solo muestra caracteres que, a ojos de un usuario, parecen no tener ningún tipo de sentido. Sin embargo, mientras la víctima está pensando que documento tan extraño le han enviado o si este se encuentra corrupto, la cadena de infección ha comenzado y contacta con un servidor externo para descargar el ejecutable que compone la segunda fase del ataque.

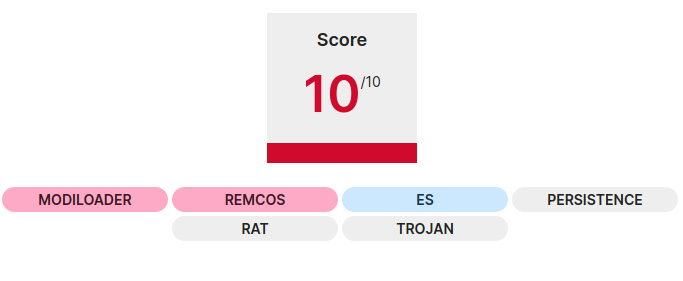

Este software se anuncia como una aplicación legítima, pero ha sido usada en numerosas ocasiones por grupos de delincuentes para robar información como credenciales, información que luego es empleada en otro tipo de ciberataques. Una vez se ha instalado en el sistema, Remcos abre una puerta trasera, lo que permite a los atacantes tener acceso remoto completo al ordenador de la víctima.

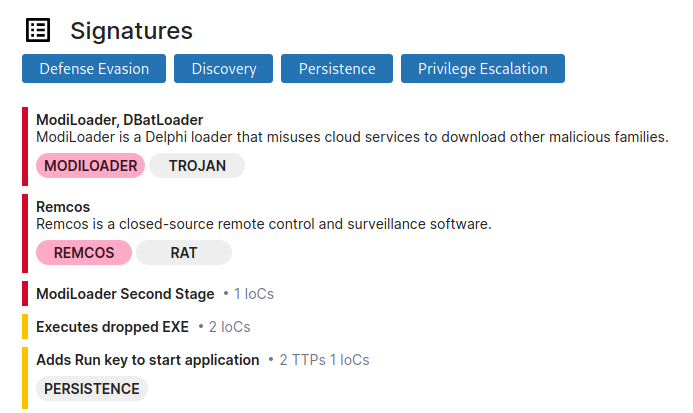

En la cadena de infección también observamos como los delincuentes han vuelto a utilizar Modiloader (también conocido como DBatLoader) para cargar en el sistema el payload final que contiene Remcos. Este cargador o loader es usado por varios grupos en sus campañas de propagación de malware, aunque muchas de estas amenazas estén relacionadas con el mundo de las herramientas de acceso remoto o RATs.

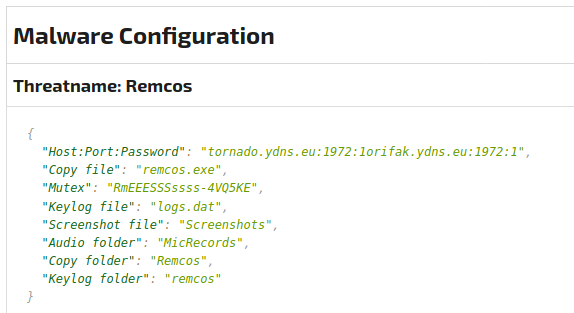

Revisando la configuración del malware vemos como utiliza un servidor externo para ir almacenando toda aquella información que consigue robar y, aunque este tipo de amenazas se especializan en el robo de credenciales almacenadas en aplicaciones de uso cotidiano, observamos como también tienen la capacidad de generar capturas de pantalla, desplegar un registrador de pulsaciones o incluso de grabar conversaciones si el dispositivo infectado dispone de un micrófono.

Todas estas capacidades hacen de las RAT unas herramientas de lo más versátiles y que ya se han convertido en algo básico para los delincuentes especializados en el acceso inicial a las empresas. Una vez recopilada esta información, pueden venderla o usarla en ataques más elaborados que pueden terminar con el robo de información confidencial de la empresa, cifrado de la información, uso de servidores y cuentas de correo comprometidos para preparar campañas o incluso la preparación de estafas dirigidas a solicitar ingresos de dinero haciéndose pasar por un cliente o proveedor.

Conclusión

A pesar de que los meses de verano suelen ser “temporada baja” en lo que a propagación de amenazas por correo electrónico se refiere, aquellas relacionadas con el robo de información no parece que se hayan tomado vacaciones este año. Por ese motivo, debemos estar atentos para poder identificar cualquier correo sospechoso y disponer de soluciones de seguridad que sean capaces de identificar y eliminar estas amenazas antes de que comprometan la seguridad de la empresa.

Powered by WPeMatico