Continúan aprovechándose vulnerabilidades con más de cinco años de antigüedad para propagar amenazas

Uno de los consejos básicos que se viene repitiendo desde hace décadas para mejorar la seguridad de nuestros sistemas, es aplicar las actualizaciones tanto del sistema operativo como de las aplicaciones que tengamos instaladas tan pronto como sea posible. Esto, que debería ser algo lógico y sencillo de realizar, no lo es tanto en muchas ocasiones, ya sea por problemas con software antiguo heredado o desidia de los responsables de mantener estas actualizaciones al día. Los delincuentes conocen muy bien esta situación y no dudan en aprovecharla, por muy antiguos que sean los agujeros de seguridad que quieran explotar.

Vulnerabilidades de hace más de cinco años usadas de nuevo

Por mucho que nos esforcemos en implementar las últimas medidas de ciberseguridad en nuestro hogar y oficina, si no revisamos lo básico y seguimos descuidando algo tan importante como las actualizaciones de seguridad del sistema operativo y las aplicaciones que tenemos instaladas, es bastante probable que, tarde o temprano, un atacante consiga su objetivo y logre comprometer nuestro sistema.

Vulnerabilidades hay de muchos tipos y gravedad, pero cuando nos enfrentamos a una como la CVE-2017-11882, que afecta a MS Office y permite la ejecución remota de código, es importante solucionarla cuanto antes. Microsoft avisó de su peligrosidad a mediados de noviembre de 2017, hace más de cinco años y medio, tiempo más que suficiente para que todos los afectados hayan podido aplicar el parche correspondiente o cambiar a una versión de Office que no sea vulnerable.

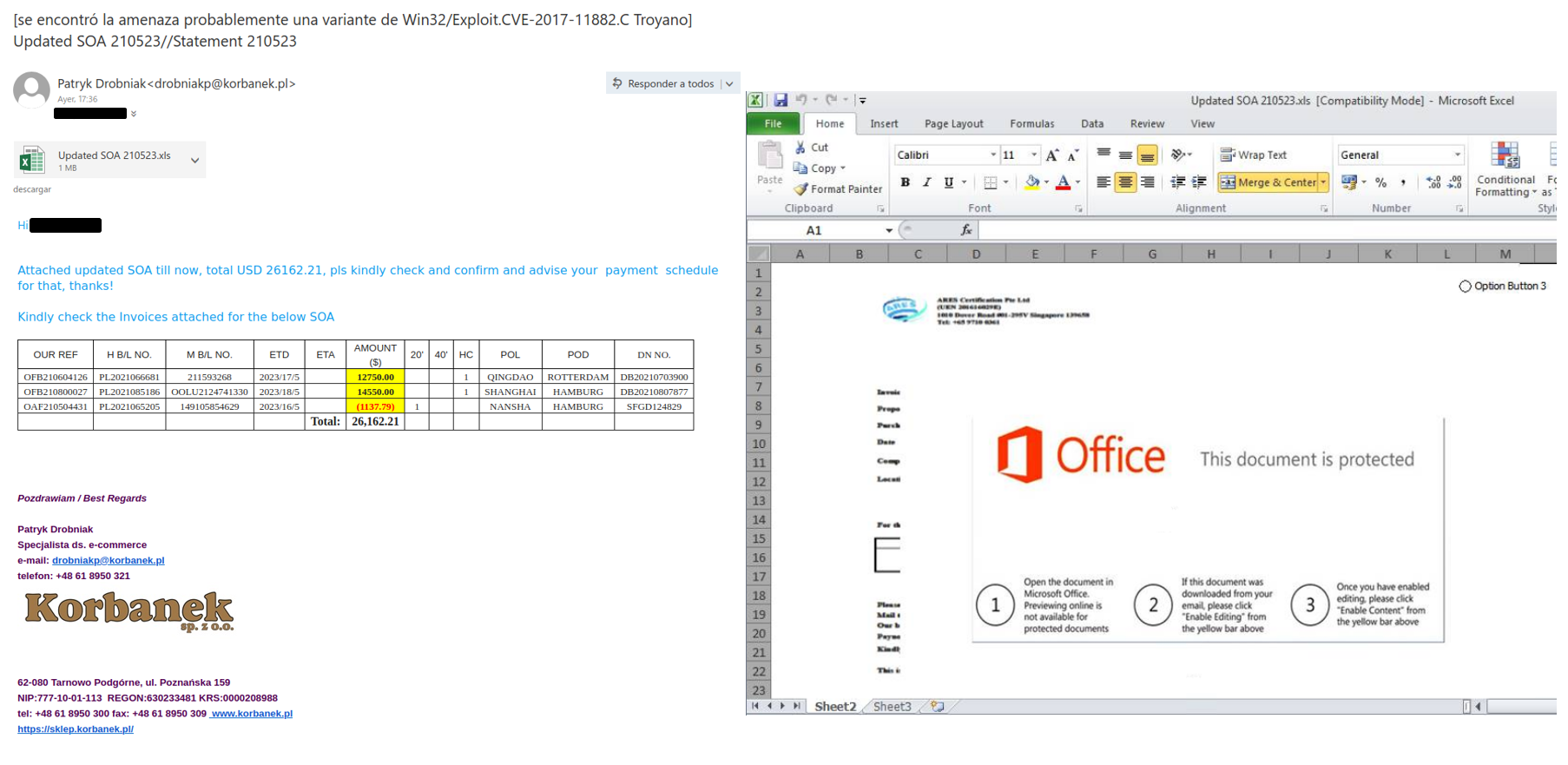

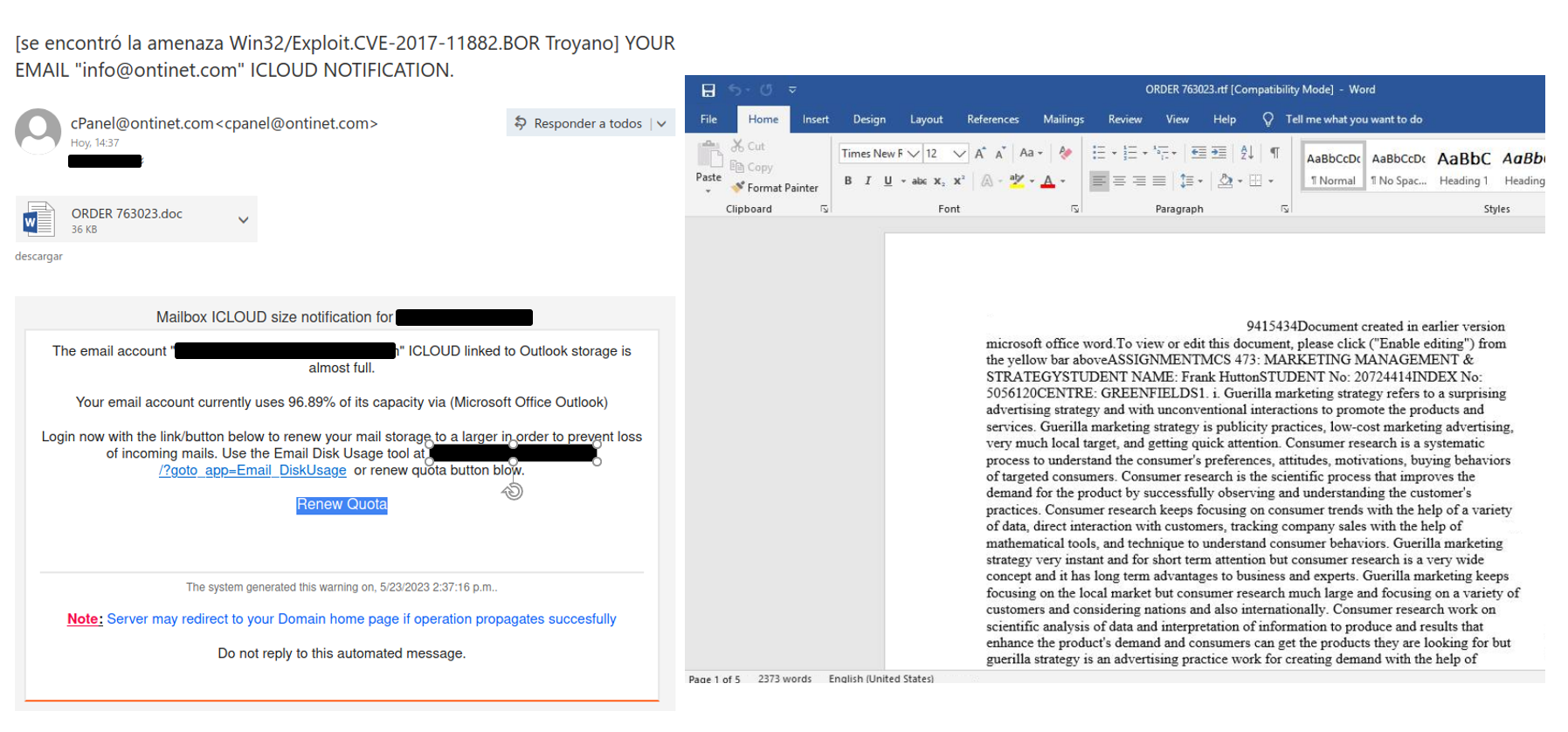

Sin embargo, en pleno 2023, seguimos observando como los delincuentes siguen enviando correos con ficheros ofimáticos adjuntos especialmente modificados para aprovechar esta vulnerabilidad antigua. Un ejemplo lo tenemos con una muestra de esta misma semana donde se intenta que el usuario ejecute un fichero Excel malicioso haciéndolo pasar por una factura.

Otro ejemplo de esta semana nos adjunta un fichero de MS Word malicioso en un correo que nos avisa de que hemos excedido la capacidad máxima de nuestra cuenta de iCloud. En ambos casos, si no se han aplicado los parches correspondientes, los atacantes logran descargar y ejecutar código malicioso en el sistema, consiguiendo los permisos del usuario que hubiese ejecutado el fichero. Estos permisos son de administrador en más ocasiones de las que debería, lo que permite a un atacante instalar programas, ver, cambiar o modificar datos o crear nuevos perfiles con todo tipo de permisos.

Muchos usuarios siguen pensando que este tipo de documentos no representan un peligro para su seguridad, a pesar de que, por ejemplo, los virus de macro llevan existiendo nada menos que desde 1996. De hecho, recientemente Microsoft tuvo que tomar cartas en el asunto implementando el bloqueo por defecto de las macros de todos los ficheros descargados desde Internet, para que veamos que, aún a día de hoy, esto sigue siendo un problema.

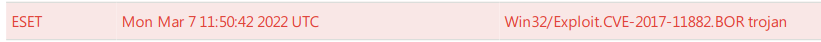

Si no tenemos este tipo de amenaza en cuenta y descuidamos actualizar periódicamente el software que utilizamos en nuestros dispositivos, nos arriesgamos a que este quede comprometido y a merced de los delincuentes si nuestro software de seguridad no detectase estos archivos maliciosos, algo que en esta ocasión no ha sucedido, puesto que las soluciones de seguridad de ESET detectan estos archivos ofimáticos como una variante del troyano Win32/Exploit.CVE-2017-11882.

Sabiendo la peligrosidad de estas amenazas, ¿por qué encontramos sistemas sin actualizar a día de hoy? Existen varias respuestas para esta pregunta y dependen en buena parte del tipo de usuario que se encargue de gestionar las actualizaciones en su sistema. Si se trata de un usuario doméstico, es bastante preocupante que en más de cinco años desde la publicación del parche de seguridad, este no haya sido aplicado, aunque cabe la posibilidad de que la copia de MS Office que esté usando no sea legítima y no quiera aplicar estas actualizaciones por miedo a que Microsoft bloquee su uso.

Por otra parte, en entornos corporativos la gestión de las actualizaciones se complica. No solo los administradores de sistemas deben asegurarse de que una actualización no causa efectos indeseados en ningún sistema, sino que también deben tener en cuenta sistemas antiguos heredados que son necesarios para el funcionamiento de algún sistema crítico. Aun así, sabiendo de la gravedad de esta vulnerabilidad y del tiempo pasado desde su descubrimiento, una empresa que no haya puesto medidas para mitigar su impacto tendrá serios problemas de seguridad, y no solo por esta vulnerabilidad en concreto.

¿Qué tipo de malware se aprovecha de estas vulnerabilidades?

Al tratarse prácticamente de una llave maestra que permite la ejecución de todo tipo de malware, vulnerabilidades como la CVE-2017-11882 son muy apreciadas por los delincuentes y atacantes de todo tipo, y una vez se han hecho públicas suelen aprovecharse de forma masiva hasta que dejan de ser efectivas porque todas las posibles víctimas ya han parcheado sus sistemas. Este debería ser el ciclo habitual, pero en este caso en concreto vemos como varias campañas de malware tratan de aprovecharla periódicamente.

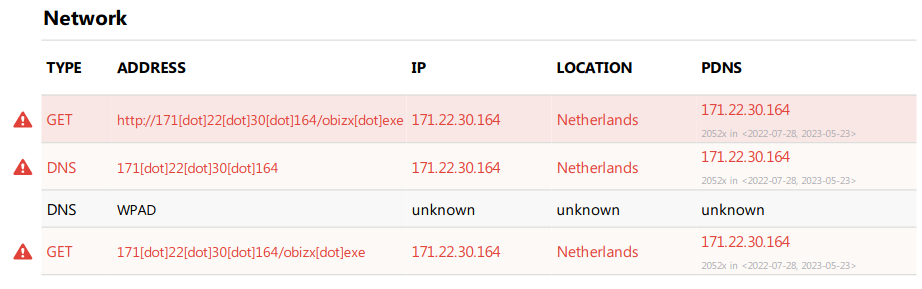

Como hemos dicho, si un atacante consigue explotar este agujero de seguridad en un sistema vulnerable podrá descargar y ejecutar malware. Esto es precisamente lo que sucede en los casos analizados esta semana en nuestro laboratorio, donde vemos como los delincuentes hacen peticiones GET a un servidor controlado por ellos donde alojan una muestra de malware.

El archivo malicioso es descargado en el sistema de la víctima y se ejecuta de forma transparente al usuario, por lo que los delincuentes consiguen su objetivo sin que este sospeche nada hasta que ya es demasiado tarde. Cualquier tipo de malware podría utilizar este vector de ataque, pero en los últimos años hemos podido comprobar como las amenazas especializadas en el robo de credenciales como Agent Tesla, Snake Keylogger o Formbook han explotado activamente este agujero de seguridad.

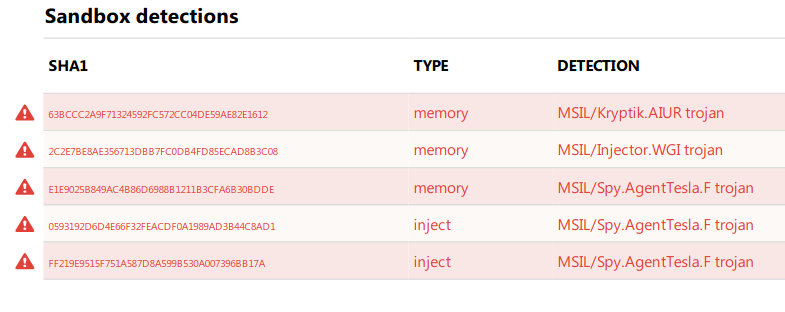

En este caso hemos detectado el uso de la RAT Agent Tesla en uno de los casos analizados, lo que indicaría que los delincuentes andan detrás de las credenciales almacenadas en aplicaciones de uso cotidiano en empresas como navegadores de Internet, clientes de correo, Clientes FTP o VPN, pero también otras de uso doméstico como aplicaciones de mensajería, sistemas de distribución de videojuegos o carteras de criptomonedas.

Conclusión

Que sigamos viendo cómo una vulnerabilidad es explotada tantos años después de ser descubierta es preocupante, y habla bastante mal de las políticas de seguridad de usuarios y empresas que son víctimas de este tipo de incidentes. Es necesario que la aplicación de actualizaciones de seguridad sea algo esencial y se convierta en una capa más que permita construir un esquema de ciberseguridad efectivo.

Powered by WPeMatico