El ladrón de información Formbook vuelve a la carga suplantando a entidades bancarias

En una semana bastante convulsa en lo que respecta al sector financiero, lo último que desean las entidades bancarias es que algún delincuente suplante su identidad y lance una nueva campaña de correos maliciosos buscando nuevas víctimas. Sin embargo, los criminales no tienen miramientos y ya hemos visto en numerosas ocasiones como uno de sus ganchos más utilizados es, junto con hacerse pasar por empresas de logística, el de la suplantación de entidades bancarias.

Transferencias y avisos de pago fraudulentos

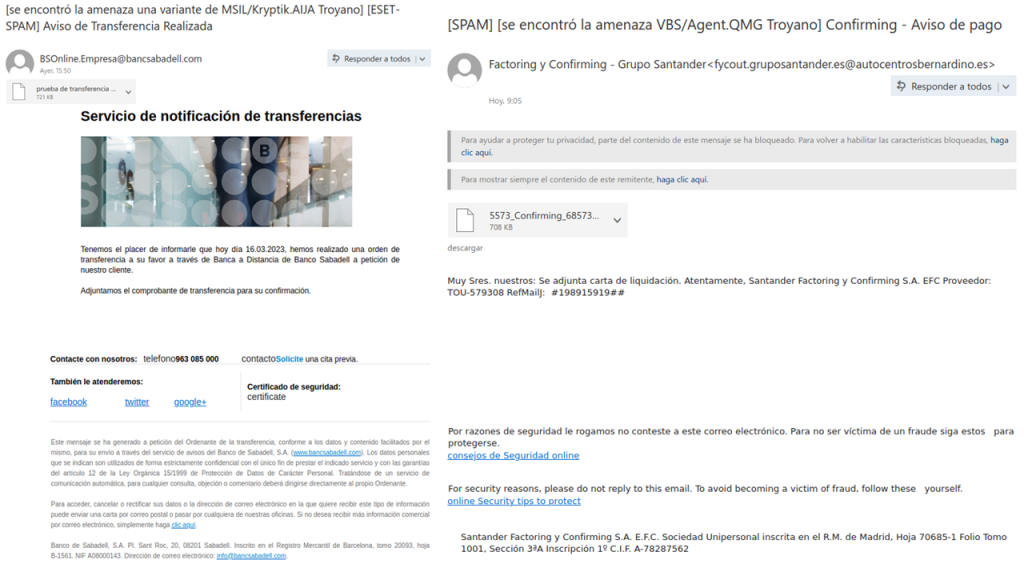

En unas nuevas campañas de spam detectadas en las últimas vemos como se está suplantando la imagen corporativa del banco Sabadell y un servicio del Banco Santander para hacer creer a los receptores de sendos correos electrónicos de que se trata de un mensaje legítimo. De esta forma, las probabilidades de que la víctima descargue y ejecute el fichero adjunto aumentan considerablemente.

En los dos correos de la imagen anterior vemos como se indica al usuario la existencia de un archivo adjunto correspondiente a una transferencia y a una liquidación de un pago, respectivamente. En el caso de la suplantación del Banco Sabadell resulta curioso comprobar como se ha usado una plantilla antigua donde aun se menciona a la extinta red social Google+.

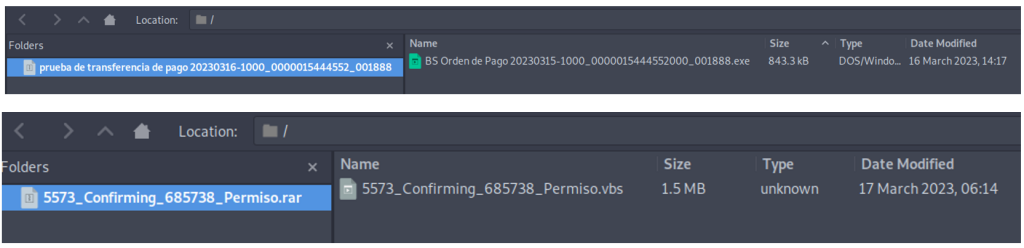

Sobre los ficheros adjuntos vemos como estos están comprimidos en dos formatos diferentes, pero contienen código ejecutable en la forma de un fichero VBS y un EXE.

A pesar de no tratarse de tipos de fichero usados para elaborar facturas, avisos de pago o transferencias, es muy probable que no pocos usuarios muerdan el anzuelo preparado por los delincuentes y se lancen a intentar abrirlos sin pensar en las consecuencias que eso podría tener en sus sistemas.

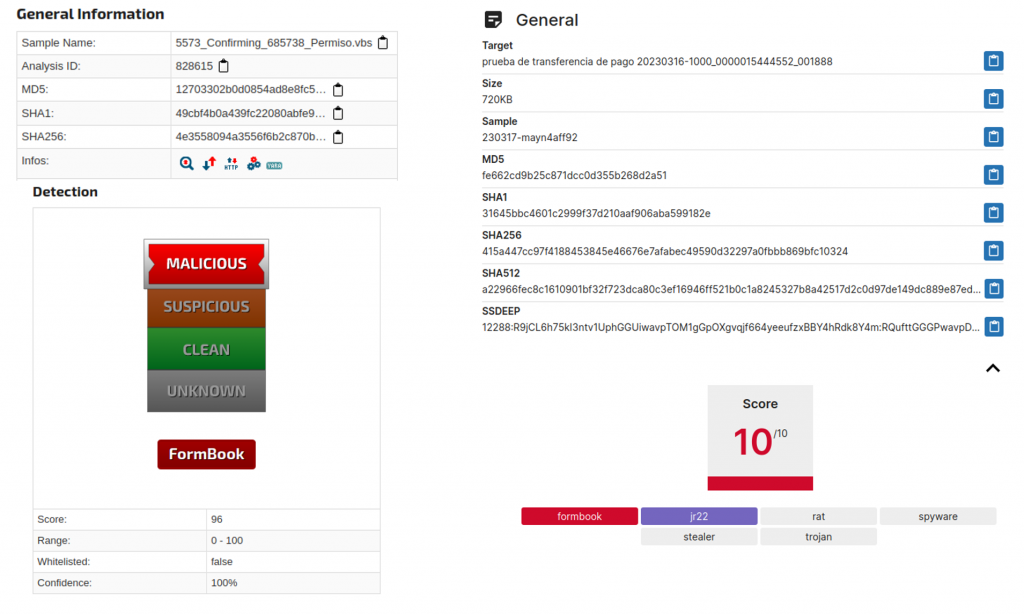

En esta ocasión, como en otras anteriores, el malware descargado y ejecutado finalmente en el sistema es el infostealer Formbook, aunque usando dos cadenas de infección diferente. Por un lado tenemos un fichero ejecutable que contiene el downloader GuLoader usado por muchos otros códigos maliciosos como lanzador, mientras que en el otro caso tenemos un fichero Visual Basic Script que ejecuta un comando PowerShell responsable de descargar y ejecutar el malware en el sistema. Dos aproximaciones diferentes pero con una misma finalidad.

Recordemos que esta y otras amenazas similares están especializadas en el robo de credenciales almacenadas en aplicaciones de uso cotidiano en las empresas como clientes de correo, navegadores de Internet, clientes FTP o VPNs, entre otros. Si los delincuentes consiguen estas credenciales, podrán usarlas para enviar correos maliciosos en nuestro nombre o acceder a la red interna de la empresa, con el riesgo de que comprometan o expongan información confidencial.

Conclusión

Que los delincuentes sigan utilizando técnicas conocidas como la que acabamos de ver tiene varias lecturas diferentes. Por un lado significa que aun queda mucho por hacer en labor de concienciación para que los usuarios dejen de caer en estas trampas pero, al mismo tiempo, podemos evitar que estas estrategias tengan efecto aplicando medidas de seguridad capaces de detectar y eliminar estos correos antes de que lleguen a nuestras bandejas de entrada.

Powered by WPeMatico