Ransomware dirigido a servidores VMWare ESXi aprovecha vulnerabilidad con dos años de antigüedad

Desde que el pasado 3 de febrero varios administradores de sistemas, proveedores de hosting e incluso varios CERT como el francés alertaran de numerosos ataques dirigidos a servidores VMware ESXi sin parchear la situación no ha hecho más que empeorar. En el momento de redactar este artículo, los sistemas afectados se cuentan por centenares en varias partes del mundo y aunque esta situación aun está lejos de poder compararse con otros incidentes graves acontecidos en el pasado, demuestra una vez más la importancia de mantener actualizados nuestros sistemas.

Vulnerabilidad antigua sin parchear

El principal problema radica en la explotación de una vulnerabilidad detectada en febrero de 2021, con código CVE-2021-21974 y una puntuación de 9,8 sobre 10. A pesar de su gravedad, de haber transcurrido dos años desde su descubrimiento y de existir parches y medidas de mitigación para prevenir que sea aprovechada por atacantes, a día de hoy son muchas las máquinas que siguen siendo vulnerables.

Además de las máquinas vulnerables expuestas a Internet, la explotación de esta vulnerabilidad no requiere realizar ataques de elevada complejidad, ya que existen pruebas de concepto desde hace tiempo para aprovechar el problema de desbordamiento de pila en el servicio OpenSLP (puerto 427) que causa este fallo de seguridad.

El principal problema detectado en los últimos días viene de campañas de ransomware que están aprovechando este agujero de seguridad en sistemas sin parchear. Concretamente, estaríamos ante campañas protagonizada por ransomware como Nevada o la familia Royal, que ahora también tendría la capacidad de afectar a sistemas Linux y estaría dirigiendo sus ataques específicamente a máquinas virtuales VMWare ESXi.

Teniendo en cuenta que la vulnerabilidad afecta a los sistemas antiguos, los administradores deberían actualizarlos cuanto antes o, como mínimo, proceder a deshabilitar el servicio vulnerable (SLP) en aquellos hipervisores ESXi que, por el motivo que sea, aún no se hayan actualizado a versiones más recientes.

A continuación mostramos el listado de los sistemas afectados:

ESXi v7.x anteriores a ESXi70U1c-17325551

ESXi v6.7.x anteriores a ESXi670-202102401-SG

ESXi v6.5.x anteriores a ESXi650-202102101-SG

Impacto a nivel global

Si realizamos una búsqueda en Shodan basándonos en la nota de rescate que dejan los delincuentes tras cifrar el contenido de los sistemas afectados, observamos que, en el momento de redactar este artículo se cuentan más de 800 sistemas comprometidos. Esto es un aumento considerable con respecto a los datos obtenidos el pasado 3 de febrero por el investigador Germán Fernández, cuando se detectaron 115 sistemas afectados.

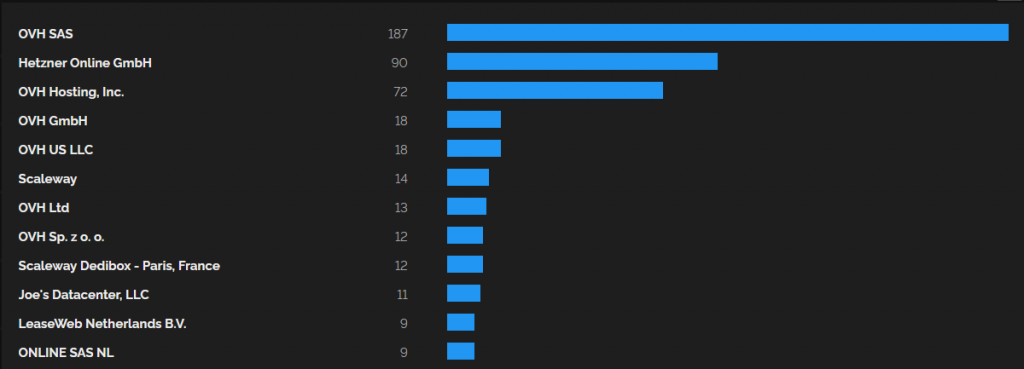

Además, se observa como Francia es el país más afectado, algo lógico puesto que la sede de OVH se encuentra en ese país y es precisamente este proveedor de hosting el que está siendo más atacado por los delincuentes. Esto no quiere decir que los ataques no se puedan extender a otras regiones y todos los administradores de sistemas que utilicen sistemas VMWare ESXi deberían revisar si se encuentran debidamente actualizados y limitar su acceso remoto únicamente desde otros sistemas confiables.

A pesar de que ya ha habido comparaciones con los ataques protagonizados por Wannacry en 2017, de momento, esta campaña de ransomware no llega a tener el mismo impacto, puesto que los atacantes deben comprometer los sistemas uno por uno, sin capacidad de desplegar el malware de forma automática saltando de un sistema a otro como si se tratase de un gusano informático.

Sin embargo, no debemos olvidar el hecho de que estamos ante una vulnerabilidad de hace dos años, para la que hay parches y actualizaciones disponibles. Esto es preocupante puesto que demuestra que se siguen cometiendo errores del pasado que facilitan el trabajo a los atacantes. Tras la publicación de la alerta y, viendo como crecen estos ataques, es muy probable que no pocas empresas se decidan a tomarse en serio la actualización de sus sistemas, tanto los que tienen dentro de su red corporativa como los que se encuentran fuera alojados en proveedores de hosting.

Conclusión

Aún es pronto para determinar las consecuencias que esta campaña de ciberataques puede tener a nivel mundial pero, lo que está claro es que debe servirnos de recordatorio acerca de la importancia de aplicar los parches de seguridad y actualizar nuestros sistemas en un plazo de tiempo prudencial si no queremos ser víctimas de este tipo de ataques.

Powered by WPeMatico