Las campañas de Agent Tesla no cesan en su empeño de robar credenciales suplantando a empresas

Dentro de las amenazas recurrentes que analizamos periódicamente, las relacionadas con el robo de información y, más concretamente las encargadas de robar credenciales almacenadas en todo tipo de aplicaciones usadas de forma cotidiana en empresas son, sin duda alguna, las más presentes durante los últimos meses. Sin embargo, su continua detección demuestra que aun quedan muchos usuarios y empresas que no son conscientes del peligro que entrañan estas amenazas para la continuidad de su negocio.

Oleadas de correos maliciosos

Si algo se puede decir acerca de los delincuentes que hay detrás de estas campañas de envíos de emails es que son especialmente persistentes. Prácticamente todas las semanas, se detectan y analizan varios casos, algunos repitiendo plantillas ya vistas anteriormente y otros usando temáticas nuevas o suplantando a nuevas empresas para tratar de engañar al usuario que reciba estos mensajes en su bandeja de entrada.

Durante esta mañana hemos analizado varias campañas relacionadas con infostealers o ladrones de información, pero vamos a centrarnos en dos por estar redactadas en español y, por ese motivo, tener más probabilidades de éxito entre usuarios españoles.

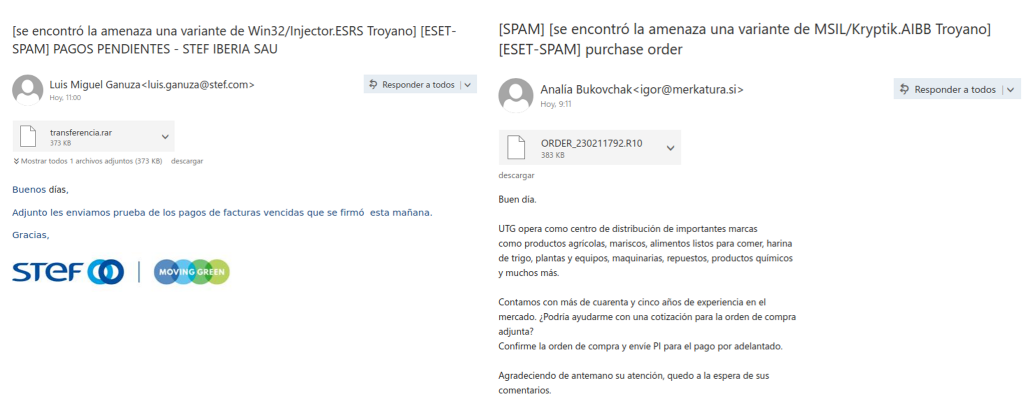

En los ejemplos de correos recientes usados por los atacantes vemos por una parte, como se usa un correo aparentemente legítimo de una empresa, este correo incluso llega a tener los datos de contacto y la firma que esperaríamos de ese remitente, por lo que cabría la posibilidad de estar ante una cuenta de un usuario de esa empresa que ha sido previamente comprometida por los atacante y que, seguidamente, está siendo usada para propagar malware.

En el otro ejemplo, sin embargo, vemos como el correo y la empresa suplantada aparentemente no tienen nada que ver, ya que el dominio del correo corresponde a Eslovenia y la empresa que se menciona está ubicada en Uruguay. En cualquier caso, ambos correos pueden ser dados por válidos si no nos andamos con cuidado y nos aseguramos de que, efectivamente, estamos esperando un correo de ese remitente y el archivo adjunto es lo que aparenta ser.

El peligro de los ficheros adjuntos

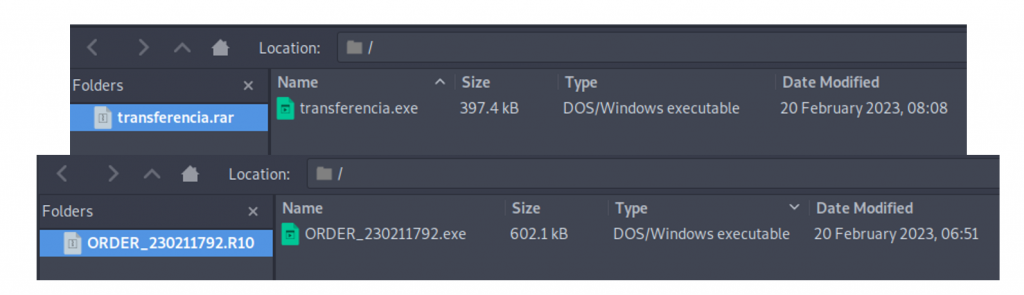

El funcionamiento de este tipo de ataques es sencillo y se centra en conseguir que el usuario que reciba estos mensajes descargue y ejecute los ficheros adjuntos, aunque también hay variantes que incluyen un enlace en lugar de un fichero adjunto. Estos archivos suelen venir comprimidos y pueden tener varias extensiones que permiten su ejecución en sistemas Windows, no solo .EXE como en este caso.

Es importante destacar que, desde la fecha de la última modificación del fichero infectado hasta su recepción en las bandejas de entrada de múltiples empresas españolas apenas pasas unas pocas horas, lo que demuestra que los delincuentes están constantemente actualizando sus amenazas para tratar de hacerlas más efectivas.

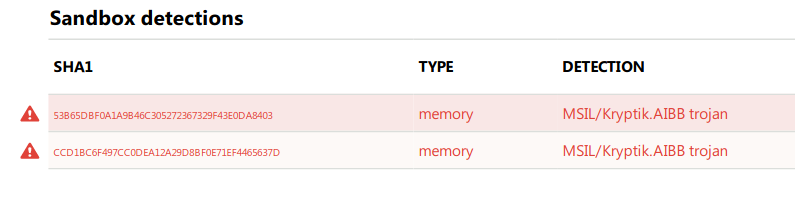

Sin embargo, estas amenazas suelen ser detectadas por las soluciones de seguridad actuales y, no solo son bloqueados los correos por los filtros antispam si estos están correctamente configurados, sino que, en el caso de que consigan llegar a la bandeja de entrada de los usuarios y alguno de ellos trate de ejecutarlo, otras capas de deteccón pueden detectarlo, por ejemplo, cuando traten de ejecutarse en la memoria del sistema.

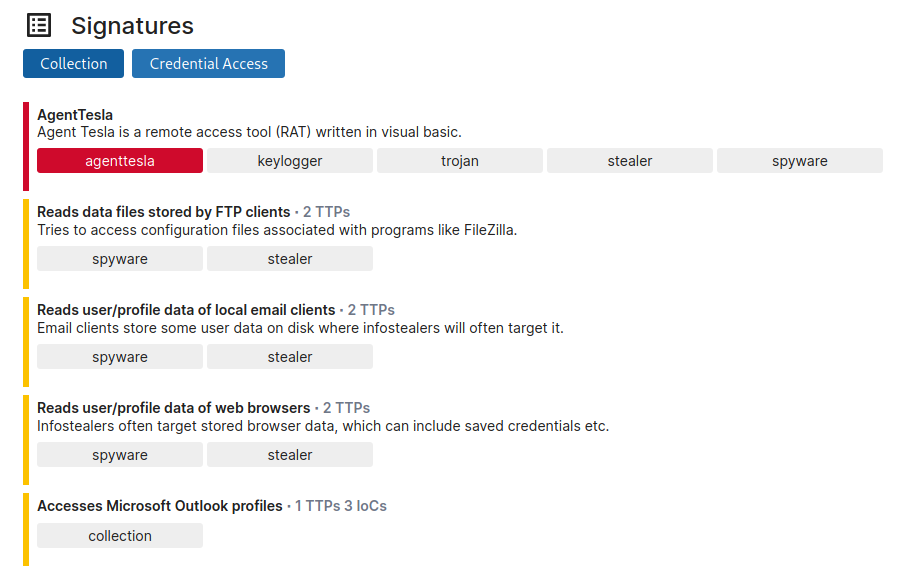

En el primer caso vemos como la amenaza es detectada como el malware Agent Tesla, conocido sobradamente por sus continuos intentos de robar credenciales almacenadas en todo tipo de aplicaciones de uso cotidianas en empresas. Esto incluye clientes de correo, navegadores de Internet, clientes FTP y VPN, aunque también pueden robar credenciales relacionadas con carteras de criptomonedas o servicios relacionados con mensajería y distribución digital de videojuegos.

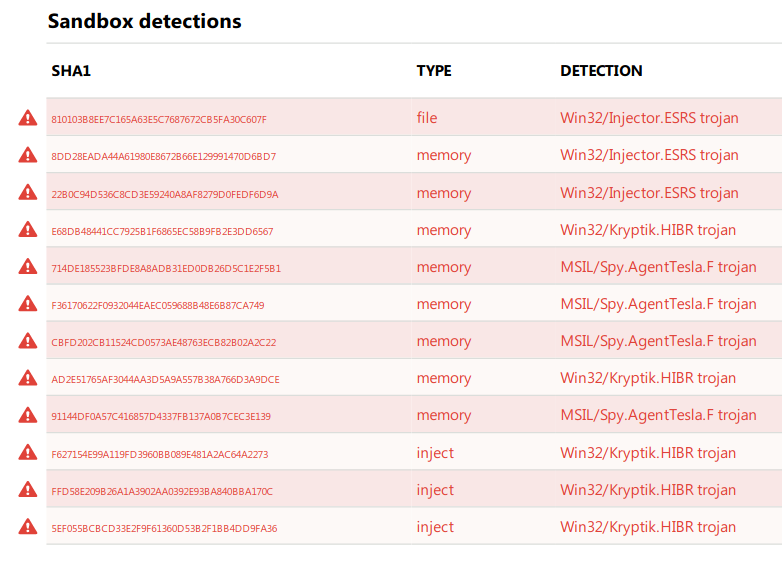

En el segundo caso analizado hoy volvemos a ver como se detecta Agent Tesla cuando trata de ejecutarse el fichero adjunto al correo en el sistema del usuario. Además, como en este caso, es muy frecuente que los delincuentes ejecuten primero un malware de primera fase como GuLoader que descarga a continuación la carga maliciosa principal.

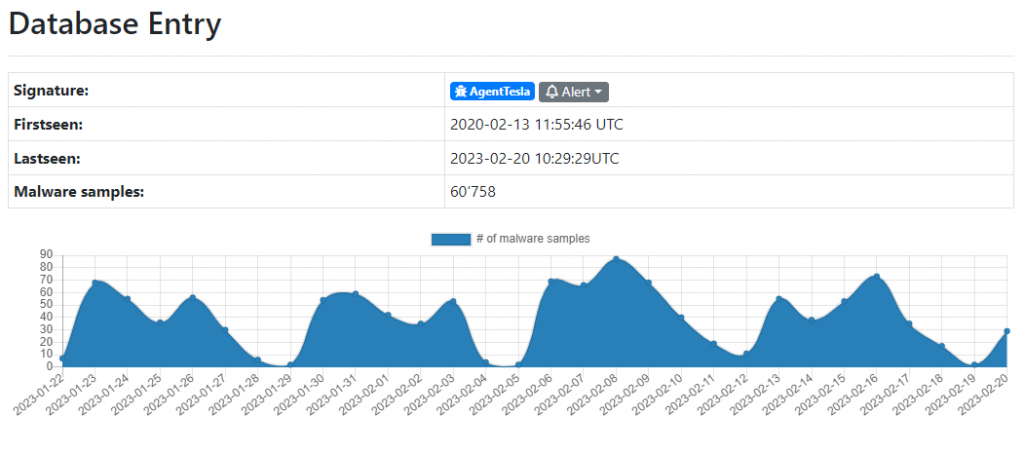

En cualquier caso, esto son solo dos ejemplos de campañas de propagación de este tipo de malware detectadas en España. Hay muchas más que apuntan a otros países o que son lanzadas de forma indiscriminada con la esperanza de que algún usuario desprevenido muerda el anzuelo. Estas campañas suelen contar también con plantillas en inglés para tratar de afectar al mayor número de usuarios posibles, y como vemos en la siguiente gráfica elaborada por el servicio de Malware Bazaar en base a las muestras que envían sus usuarios, se producen de forma constante todas las semanas, con descansos los fines de semana.

Está claro que los delincuentes conocen perfectamente cuando son las fechas y los horarios en los que sus campañas pueden resultar más efectivas y lo normal es encontrarnos con campañas que empiezan fuertemente un lunes a primera hora y que continúan el resto de la semana hasta que los viernes empiezan a casi desaparecer.

Conclusión

A aquellos usuarios que lleven siguiendo estas campañas protagonizadas por amenazas como Agent Tesla desde hace tiempo les puede sorprender que aun sigan teniendo elevadas tasas de éxito. Esto es debido a la poca concienciación que se hace en las empresas acerca de este tipo de códigos maliciosos y como actúan, que hace que siempre haya usuarios dispuestos a caer en estas trampas, por lo que debemos asegurarnos de formarlos adecuadamente y contar con soluciones de seguridad capaces de detectar esta y otros tipos de amenazas.

Powered by WPeMatico