«Factura Pendiente»: nuevo año, mismas campañas de propagación del troyano bancario Mekotio

En lo que respecta a la evolución de las ciberamenazas, podríamos pensar que estas van cambiando sus tácticas cada cierto tiempo para seguir infectando usuarios y eso es cierto solo parcialmente. Por desgracia, seguimos viendo campañas de correos que reciclan técnicas sobradamente vistas y que son utilizadas por delincuentes por una sencilla razón: siguen siendo muy efectivas.

Mekotio empieza el año recuperando sus correos de facturas pendientes

Una de las amenazas más recurrentes en España durante los últimos años es la de los troyanos bancarios con origen en Latinoamérica. Son varias las familias que hemos analizado en este blog, pero hay dos en concreto que siguen causando importantes problemas a usuarios españoles y de otros países. Nos referimos a Mekotio y Grandoreiro, malware que tiene la misma finalidad y que, desde hace meses, vienen utilizando plantillas de correo de forma recurrente con supuestas facturas impagadas para engañar a los usuarios.

Tal y como vemos en uno de los varios emails que se han detectado en las últimas horas, el envío se realiza supuestamente desde una dirección de correo de Brasil, lugar de origen de mucho de los delincuentes relacionados con estas familias de malware. En lo que respecta al cuerpo del mensaje, los responsables de esta campaña han optado por seguir siendo bastante escuetos e invitar a los usuarios que reciban este email a descargar unos archivos adjuntos, supuestamente remitidos por este despacho de abogados.

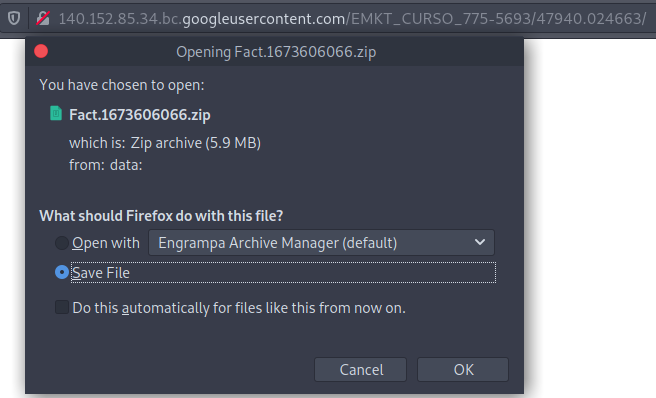

Si pasamos el cursor del ratón por encima del enlace, observaremos una URL un tanto extraña que no presagia nada bueno, y esta es una de las alertas que deberíamos tener en cuenta antes de pulsar sobre cualquier enlace que se nos envíe por correo. En caso de hacer clic en el enlace proporcionado seremos redirigidos a una URL alojada en los servidores de Google y que los delincuentes usan, al menos de manera temporal, para almacenar las muestras de malware que van generando para que sus víctimas se las descarguen pensando que son facturas pendientes.

El uso de servidores de almacenamiento legítimos como Google, Amazon o Microsoft (por poner solo unos ejemplos) es algo que vienen aprovechando los delincuentes desde hace años, y si bien muchas de las muestras almacenadas no suelen durar más de unas horas, ya que los servicios de almacenamiento legítimos los revisan periódicamente en busca de malware para eliminarlo, suele ser tiempo suficiente para infectar a un importante número de usuarios.

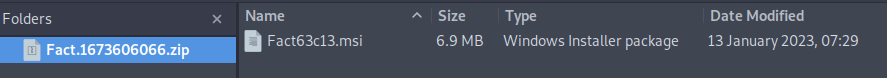

En esta ocasión volvemos a ver como los responsables del malware Mekotio han comprimido un fichero MSI dentro de un archivo ZIP, confiando en que el usuario que lo descargue lo abrirá y ejecutará en su sistema.

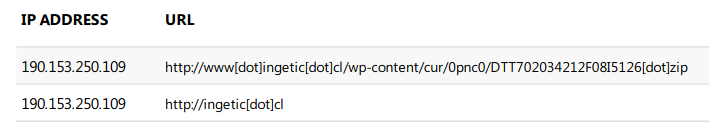

A partir de este punto, la cadena de infección es muy parecida a la habitual, con el malware de primera fase que se ha ejecutado en el sistema de la víctima contactando con una web comprometida controlada por los delincuentes para descargar el payload que contiene el código del troyano bancario. En esta ocasión intentan aprovechar un blog para almacenar las variantes del troyano, confiando en que la URL no será bloqueada al menos durante un tiempo.

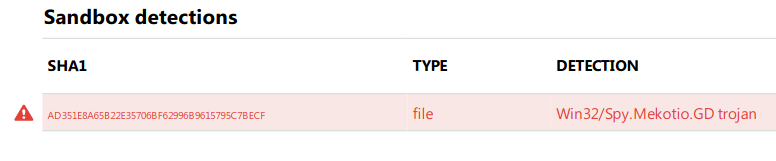

Sin embargo, estas técnicas son sobradamente conocidas por las soluciones de seguridad, tanto como las técnicas de ofuscación no demasiado elaboradas que los delincuentes aplican a sus amenazas para tratar de pasar desapercibidos el máximo tiempo posible. Así las cosas, la detección del malware se puede realizar tanto en la descarga de su primera fase como cuando intenta descargar el payload que contiene el troyano bancario en sí.

Recordemos que Mekotio y el resto de familias de malware relacionadas infectan los sistemas de las víctimas y quedan a la espera de que esta trate de acceder a los servicios de la banca online para suplantar la web de acceso y robar las credenciales. Con estos datos, los delincuentes están un paso más cerca de vaciar las cuentas bancarias de sus víctimas, aunque aún deberían tratar de sortear los sistemas de verificación de doble factor que incorporan las entidades bancarias antes de realizar una transferencia.

Conclusión

Mekotio empieza el año 2023 de forma muy similar a como terminó 2022: empleando en sus campañas de correo técnicas ya vistas con anterioridad pero que le siguen resultando efectivas. Por ese motivo debemos repasar las medidas básicas de seguridad, desconfiando de todo tipo de correos con enlaces y ficheros adjuntos que no hayamos solicitado (aunque provengan de fuentes de confianza) y contar con una solución de seguridad que detecte y elimine estas amenazas.

Powered by WPeMatico