Correlación no estática de eventos de seguridad basada en el contexto geopolítico. Un análisis teórico

Tal y como se está percibiendo los últimos meses, el nivel de riesgo en la seguridad de las organizaciones va aumentando, especialmente en función del riesgo derivado de los acontecimientos políticos. Del mismo modo que en el contexto de la seguridad de un país tenemos diferentes niveles de seguridad en función de la probabilidad de amenaza, muchas veces nos encontramos en la misma tesitura dentro del ámbito TI de una organización.

Bien sea debido a una vulnerabilidad publicada que afecta a los sistemas de la organización, a la exposición en los medios de la organización o por el aumento de la beligerancia por parte de actores de los cuales se es objetivo, en muchos casos la organización se encuentra con la necesidad de reforzar la dedicación a la monitorización de la seguridad.

Sin embargo, la correlación de los eventos de seguridad se encuentra fijada en unos valores predefinidos durante la fase de calibración y que, este refuerzo en los momentos necesarios se lleva a cabo a través de un análisis proactivo, es decir, a través de las acciones de Threat Hunting.

Dado que se conoce en qué casos se requiere dicho refuerzo, ¿no sería posible establecer unos parámetros sobre qué cómo y cuándo aumentar la criticidad de ciertos eventos?

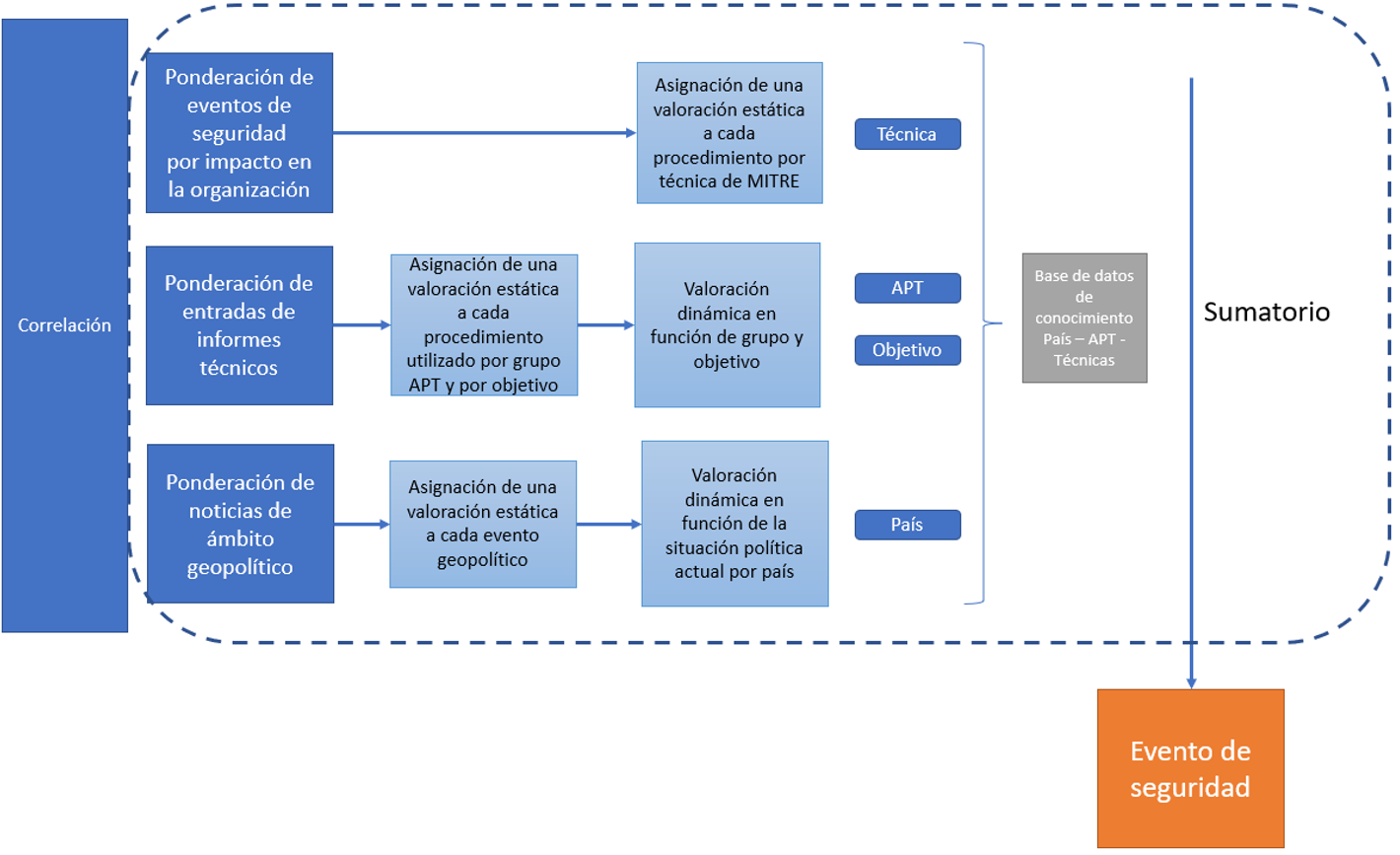

Para dar respuesta a este planteamiento, se va a realizar un estudio para la ponderación de detección en red basado en la situación política contextual, que tendrá como resultado un modelo de correlador no estático, basado en la incorporación y procesado de entradas, tanto de inteligencia geopolítica como técnica.

La arquitectura que se va a describir es la siguiente:

Modelado de Amenazas

En muchas ocasiones se ha definido el modelo de amenazas como un valor estático (o semiestático) a la hora de ponderar la importancia de las reglas de seguridad o incluso para decidir la inversión de tiempo para definir las propias reglas.

Sin embargo, debido al sesgo que suele introducir el analista en la valoración de cada uno de los actores, o la variabilidad de objetivos que un actor puede tener, se ha decidido que sea la propia valoración de los objetivos de la amenaza comentados en el artículo la que priorice la atención.

En consecuencia, el motor de correlación va a tener como entrada la particularización de los procedimientos encontrados en artículos tanto privados como públicos. Estos artículos de carácter técnico suelen hacer una atribución, además de mencionar qué objetivos ha tenido y qué tipo de procedimientos ha utilizado.

La incorporación de estos eventos de modelado de amenazas no sustituye la necesidad de incorporar dichas firmas como reglas de seguridad, pues su función es de multiplicar la ponderación de una de las firmas, no su detección dentro del contexto de la organización.

Para el correcto funcionamiento del motor de correlación es importante que se incluyan como entrada el mayor número de procedimientos.

La tipología de entrada para el modelado de amenazas:

Fecha - APT – Sector – País Objetivo – Título – Ponderación

Algunos ejemplos:

2022-06-27T10:00:00 - [APT28] – [Sector gubernamental] – [Alemania] – Espionaje sobre embajada - 0,5

2022-06-28T12:00:00 - [Emotet] – [Sector gubernamental] – [España] –Ransomware en organismo A - 0,8

En caso de ser necesario, podría aplicarse un algoritmo previo que, en función de la amenaza, el sector y el país defina por sí mismo la ponderación de la entrada. Sin embargo, debido a que la importancia del impacto queda en muchas ocasiones a disposición del cliente final, se ha decidido no automatizar dicha parte en este modelo.

Inteligencia

A pesar de haber introducido una priorización dinámica en función de las técnicas registradas a grupos APT, dicha información permitiría detectar campañas o patrones derivados de actividad ya conocida. De este modo, se pretende integrar una entrada de inteligencia que permita la anticipación completa a la amenaza a través de la ponderación de las motivaciones políticas relacionadas.

De este modo se introducirán eventos de inteligencia que registren acciones políticas concretas vinculadas a los países origen.

Para simplificar nuestro modelo, se propone una estructura como la siguiente:

País origen – País objetivo - Título - Ponderación

Un ejemplo sería el siguiente:

2022-06-27T10:00:00 - [Rusia] – [Ucrania] - Aumento de beligerancia detectada – 0,5

Etiquetado de las reglas de seguridad

Finalmente, la asignación de ponderación de los eventos de seguridad guarda muchas similitudes a la clásica calibración. Dicha ponderación se asignará en función de su tasa de falsos positivos, la cual vendrá influenciada por el grado de anomalía de su organización, y del impacto de la propia firma.

En este modelo se va a normalizar todas las reglas de seguridad a través de su etiquetado a una o varias técnicas de MITRE ATT&CK.

El modelo sería el siguiente:

Técnica – Título – Ponderación

Un ejemplo sería la siguiente regla:

[T1086] – Ejecución de comando de powershell sospechoso – 0,7

[T1086] – Ejecución de Mimikatz – 0,7

Es importante destacar que también tiene cabida la integración de eventos de riesgo, como la detección de vulnerabilidades, pues su valoración permitirá el posterior incremento del valor final de la detección de un intento de intrusión a través de dicha vulnerabilidad, pues quedará asociada a través de la técnica.

[T1133] – Vulnerabilidad en servidor VPN – 0,9

Base de conocimiento

Tal y como se puede observar, en ningún momento se define, dentro de las respectivas reglas, la relación entre una alerta de seguridad TI y una alerta de inteligencia.

Para ello, se va a necesitar la integración de una base de conocimiento donde se relacione País, APT y Técnicas de MITRE, cada una de ellas tendrá una ponderación en particular.

De esta manera, tendríamos un diccionario como el siguiente:

{‘Rusia’:{‘APTs’:{[‘APT28’]:[‘T1071’,T1086’],[‘APT29’:[…]}]},’Ponderación_Pais’:0,8}

Además, el sistema vendría dotado de una serie de variables globales, como puede ser el sector y el país objetivo, sobre las cuales se llevarán a cabo las acciones de correlación de riesgo.

Correlación

La valoración final se puede llevar a cabo a través de una consulta retroactiva que llevará a cabo el motor de correlación. Será sobre un intervalo de tiempo definido y podrá encontrar tres tipologías diferentes de entradas, los eventos de seguridad, los eventos de procedimientos técnicos de los grupos APT y los eventos de inteligencia, lo que hará que las mismas alertas puedan tener mayor o menor criticidad, según el momento geopolítico.

La ponderación se llevará a cabo a través de dos ideas:

- La primera de ellas es la detección de un comportamiento malicioso asociado a un grupo APT, que podrá sumarse a la amenaza que puede suponer la beligerancia de un país a nivel político.

- La otra es la detección de un comportamiento/riesgo de la organización asociado a la técnica utilizada por un grupo APT, que puede sumarse al riesgo del país o sector ante un evento político adverso. De este modo, una noticia de un evento geopolítico relacionado a un país hará que su ponderación se sume a los grupos APT vinculados al país. Si, además, hay alguna alerta que esté etiquetada con una técnica asociada previamente a algunos de estos grupos, se sumarán hasta tres valores.

Técnicamente, la ponderación se podría evaluar de manera sencilla a través de un aggregation por grupo APT o por sector, donde el sumatorio de la ponderación de todas las entradas, en caso de haberse almacenado en una base de datos como Elasticsearch. De esta manera la APT estará vinculada con las técnicas, que así mismo estarán vinculadas con las alertas de seguridad. Por otra parte, la APT estará vinculada con el país, que quedará asociado a los eventos de inteligencia, permitiendo la asociación Alerta de Seguridad / TTP / APT / País / Evento geopolítico.

A dicho sumatorio podría incluirse una fórmula que permitiera ponderar de diferente manera cada uno de los eventos, por ejemplo, para no encontrarse con la tesitura de tener como resultado una alerta sin ningún evento de seguridad relacionado.

Al no haber asignado una fecha a la información dentro de la base de conocimiento, esta podrá ser encontrada como relación en cualquier consulta, permitiendo la asociación entre las diferentes entradas. Por el contrario, es posible que no sea necesario caducar procedimientos de grupos APT, es decir, el modelado de amenazas, por lo que la inclusión de la fecha en el modelo de datos quedaría a disposición del analista.

Conclusiones

Tal y como se puede observar, el ejercicio teórico ha permitido demostrar que es posible una implementación técnica de un modelo de correlación dinámico basado en el contexto político. Sin embargo, es necesaria la incorporación de entradas, tanto técnicas como geopolíticas, con una normalización predeterminada, lo que hace necesaria la participación de perfiles adicionales para el funcionamiento correcto de este sistema.

Como nota, cabe destacar que este modelo puede ser incluido de manera independiente al ya implantado en la organización teniendo como input las alertas de seguridad generadas en el SIEM.

La entrada Correlación no estática de eventos de seguridad basada en el contexto geopolítico. Un análisis teórico aparece primero en Security Art Work.

Powered by WPeMatico