Conoce todos los tipos de ataques DDoS y cómo proteger tu web

En los últimos años, los ataques DDoS o también conocidos como ataques Distribuidos de Denegación de Servicio, se han convertido en una de las principales amenazas de miles de sitios web y la preocupación de miles de empresas por todo el mundo. Para mitigar los ataques DDoS que un atacante pudiera hacer, generalmente se contratan servicios de CDN como Cloudflare que nos permiten habilitar un sistema anti-DDoS. ¿Es recomendable activar este servicio solamente en caso de ataque o es mejor dejarlo siempre activado? Hoy en RedesZone hablaremos sobre las dos políticas que podemos seguir.

Funcionamiento de un ataque DDoS y tipos

Los piratas informáticos utilizan los ataques DDoS para tirar las páginas web o diferentes servicios que una determinada empresa tenga en Internet. Esto hace que cualquier empresa, ya sea grande o pequeña, se vea amenazada continuamente por este tipo de ataques. Aunque los ataques DDoS se están realizando continuamente en Internet, solo algunos de ellos son lo suficientemente potentes como para tirar por completo una web, ya que hoy en día disponemos de servicios de CDN para mitigar lo máximo posible este tipo de ataques. El objetivo que tienen los atacantes con este tipo de ataques son los siguientes:

- Sitios web de comercio electrónico.

- Aplicaciones online, como las del banco.

- Plataformas educativas.

- Sitios web de los diferentes Gobiernos.

- Cualquier servicio expuesto a Internet.

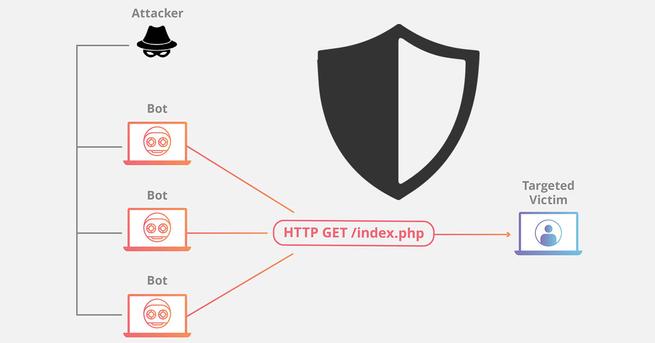

Los atacantes suelen aprovechar diferentes redes de dispositivos infectados con un malware, para empezar a enviar una gran cantidad de datos o a abrir conexiones con un servidor en concreto, es decir, suelen utilizar botnet, ya sean de su propiedad o bien «alquiladas» durante unas horas, y es que en el mundo de cibercrimen se puede comprar sin muchos problemas el control total de una botnet para atacar a un objetivo.

Actualmente existen varios tipos diferentes de ataques DDoS, dependiendo de cómo se realizan y cuál sea nuestro objetivo, podremos usar unos tipos u otros, e incluso combinación de varios.

Volumétricos

Los ataques volumétricos son los que están orientados a saturar por completo el ancho de banda disponible de un objetivo en concreto. Este tipo de ataques también se conocen como ataques basados en volumen, ya que envían cientos de GB por segundo mediante una botnet que hayan comprado. De esta forma, al saturar el ancho de banda que va hacia el servidor, los usuarios legítimos que quieren acceder al servicio no podrán hacerlo, causando una denegación de servicio.

Algunos de los ataques más habituales que son volumétricos son los siguientes:

- Amplificación de DNS: consiste en aprovecharse del protocolo DNS, falsificando la IP del objetivo para enviar una gran cantidad de solicitudes y conseguir que los servidores DNS les respondan.

- Inundación ICMP: se puede usar este protocolo para inundar el ancho de banda disponible de nuestro objetivo.

- Inundación UDP: en este caso se utiliza el protocolo UDP para intentar saturar el ancho de banda de un objetivo, para colapsar los puertos del servidor. Este ataque es el más potente porque permite saturar servicios que tienen un gran ancho de banda.

Tal y como podéis ver, los ataques volumétricos tienen como objetivo saturar por completo el ancho de banda disponible del servidor.

Ataques a protocolos

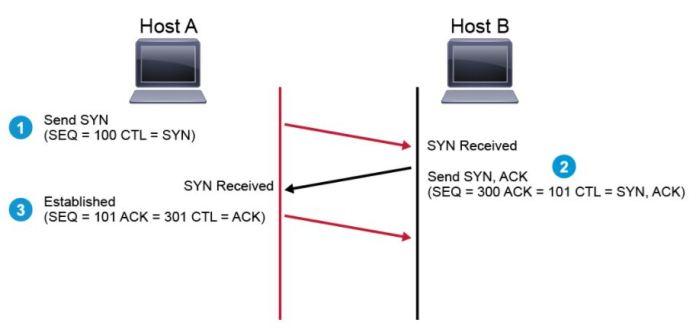

El objetivo de este ataque es agotar todos los recursos del servidor atacado, intentando colapsar el propio servidor creando cientos de peticiones por segundo falsificadas, para bloquear el servidor web e incluso también bloquear el mismo sistema operativo debido a este elevado tráfico inusual. El ataque a protocolos más popular y utilizado es la inundación TCP SYN a un determinado equipo, debemos tener en cuenta que el protocolo TCP es un protocolo conectivo, fiable y orientado a conexión, por lo que antes de empezar a enviar datos reales, es necesario realizar en handshake con el servidor, para que posteriormente todos los datos fluyan correctamente sin pérdida de paquetes. A continuación os explicamos en qué consiste el ataque TCP SYN:

- Un atacante envía al servidor un segmento TCP con el flag de SYN, en este segmento no estará nuestra dirección IP de origen real, sino una falsificada.

- El servidor intentará establecer el handshake de tres vías, enviando al cliente que se ha conectado un SYN-ACK, sin embargo, nunca llegará porque ha falsificado su IP de origen.

- El servidor tendrá que esperar un determinado tiempo hasta cerrar la conexión que se ha abierto.

Si un atacante envía 10 segmentos TCP SYN, el servidor será capaz de gestionarlo correctamente y sin problemas, pero cuando el atacante envía millones de segmentos TCP SYN, se podría llegar a bloquear fácilmente. No obstante, en las últimas versiones de los sistemas operativos ya existen medidas de mitigación de este ataque, además, también podríamos incorporar un SYNPROXY para gestionar de manera más eficiente este tipo de ataques.

Ataques a la capa de aplicación

Este tipo de ataques tienen como objetivo provocar la caída completa del servidor web, ya sea un Apache2 o Nginx que son los dos más populares. Esto se realiza enviando solicitudes HTTP que parecen legítimas, pero realmente no lo son. Estos ataques también son conocidos como ataques DDoS de capa 7 (aplicación), además, existen principalmente dos tipos de ataques:

- Inundación HTTP: consiste en enviar miles de solicitudes HTTP desde diferentes IP de origen, tienen como objetivo saturar el servidor web por completo y que deje de funcionar.

- Low-and-slow: este ataque consiste en enviar un pequeño flujo de tráfico HTTP, sin necesidad de usar demasiado ancho de banda, el objetivo es ir saturando poco a poco el servidor web con el objetivo de que se caiga y se le deniegue el servicio a los usuarios reales.

Ahora que ya conocéis los diferentes ataques DDoS que existen, os hacemos la pregunta: ¿merece la pena tener siempre las medidas de seguridad anti-DDOS activadas? ¿sería mejor solamente activarlas en caso de ataque real? Hoy en día todos los servicios de hosting y también de CDN nos permiten activar medidas de mitigación de DDoS. Un ataque DDoS se puede mitigar en menor o mayor medida, pero nunca se puede evitar porque no está en nuestra mano que este ataque pare, esto es lo primero que debemos tener en cuenta. Después de tener esto claro, debemos pensar si activar el sistema anti-DDoS bajo demanda o dejarlo siempre activo para que nos proteja frente a posibles nuevos ataques, sin embargo, cada política tiene sus puntos fuertes y también sus puntos débiles.

Anti-DDoS bajo demanda

Un sistema anti-DDoS bajo demanda consiste en un servicio que podemos activar o desactivar siempre que nosotros queramos. En caso de que nuestro hosting o CDN detecten un ataque DDoS a nuestra web, aplicación o servicio online, nos avisará inmediatamente para decidir qué medidas tomar. Generalmente las medidas a tomar son:

- Analizar el tipo de ataque DDoS que nos están realizando.

- Activar las medidas de mitigación orientadas específicamente a parar este ataque que nos están realizando.

Cuando activamos las medidas de mitigación DDoS, el tráfico legítimo podría verse también afectado, es decir, es posible que ciertos clientes no puedan acceder a nuestra web, porque en muchos casos es complicado diferenciar entre tráfico malicioso y tráfico legítimo. Dependiendo de las políticas que se utilicen en el firewall, estos problemas pueden no aparecer o solamente un menor medida, o es posible que cientos de clientes les afecte estas medidas de mitigación si es que el ataque DDoS es más agresivo, por lo que debemos tenerlo muy en cuenta.

Los puntos fuertes de usar este sistema bajo demanda, es que solamente lo usaremos durante el periodo de tiempo que dure el ataque, y una vez que pase, entonces lo podremos desactivar sin ningún problema y nuestra web seguirá funcionando adecuadamente. El aspecto negativo de usar este método, es que es posible que nos tiren la web hasta que activemos las medidas de mitigación en el hosting o CDN, además, siempre debería estar alguien del equipo técnico pendiente de que va todo bien y monitorizar continuamente el tráfico de nuestra web.

Mitigación de ataques siempre activada

Un sistema de mitigación de ataques distribuidos de denegación de servicio siempre activado, consiste en que la mitigación frente a estos ataques siempre está funcionando y operativo. Ciertos hostings y también CDN nos permiten habilitar de forma permanente esta protección, para mitigar cualquier posible ataque que nos realicen. Aunque pueda parecer que tener siempre este sistema activado es perfecto porque seremos inmunes a los diferentes ataques, lo cierto es que no es tan bueno como parece.

Cuando activamos las medidas de mitigación DDoS de forma continuada, debemos tener en cuenta todos los tipos de ataques y crear reglas para mitigar todos ellos simultáneamente. Otro aspecto muy importante, es que el tráfico legítimo de nuestros clientes podrían verse afectados, impidiendo que cientos de usuarios puedan acceder a nuestra web, por lo que nosotros mismos podríamos estar denegando el servicio. Esto es algo que debemos tener muy en cuenta a la hora de activar la mitigación de forma permanente o casi permanente, porque muchísimo tráfico que no es malicioso podría verse bloqueado.

La parte positiva de tenerlo siempre activado, es que no nos debemos preocupar en exceso por este tipo de ataques, ya que la mayor parte de ellos serán mitigados adecuadamente, no obstante, debemos tener en cuenta qué reglas hemos aplicado para realizar esta mitigación, porque es posible que no hayas «cubierto» todos los posibles ataques.

Conclusiones

La mitigación de ataques bajo demanda o siempre activado tiene sus puntos fuertes y sus puntos débiles. Generalmente se suele usar siempre la mitigación bajo demanda, para evitar que el tráfico legítimo de nuestros clientes también se vea bloqueado. Esto se puede hacer de forma fácil y rápida a través del panel de administración de nuestro hosting, o si usas servicios de CDN como Cloudflare, podremos activarlo directamente desde el menú principal de gestión.

En el caso de Cloudflare, podremos activar diferentes medidas de mitigación dependiendo del tipo de ataque, por ejemplo, podremos activar las medidas de mitigación de capa 7 únicamente, esto nos protegerá frente a los ataques que van dirigidos a nuestras webs con HTTP y HTTPS. También podremos activar las medidas de mitigación de la capa de transporte y red, por ejemplo, nos permitirá proteger el servicio de FTP, SSH e incluso VoIP o juegos online, con el objetivo de añadir una capa de seguridad adicional a estos servicios.

Por último, también podríamos establecer reglas para que las medidas de mitigación se activen automáticamente en caso de ataque, y cuando este ataque cese, entonces deshabilitar las medidas de seguridad para no interferir en el tráfico legítimo.

El artículo Conoce todos los tipos de ataques DDoS y cómo proteger tu web se publicó en RedesZone.

Powered by WPeMatico