EnGenius AirGuard, conoce esta tecnología para mitigar ataques WiFi

Las redes inalámbricas WiFi se han convertido en un componente esencial en las redes domésticas y también empresariales. Los datos transmitidos en este tipo de redes inalámbricas pueden contener información muy importante, por lo que un posible ataque a este tipo de redes puede ocasionarnos un grave problema. Si un posible atacante es capaz de entrar en la red inalámbrica, o hacerse pasar por nuestra red WiFi, podría empezar a robar credenciales de usuario, reenviar al usuario a webs maliciosas y tener el control total de sus comunicaciones. Por este motivo, contar con una red WiFi segura es fundamental. Hoy os vamos a hablar en detalle de EnGenius AirGuard, una tecnología de seguridad WiFi que se encarga de monitorizar y mitigar los principales ataques a las redes inalámbricas.

Principales ataques a las redes WiFi

Actualmente hay una gran cantidad de ataques a las redes WiFi, por este motivo siempre se recomienda que nunca nos conectemos a las redes inalámbricas públicas, porque no sabemos quién hay «escuchando». En caso de conectarnos porque no nos queda más remedio, es muy importante contar con un servicio de VPN con el objetivo de proteger nuestro tráfico de red con una capa de cifrado, y mitigar los principales ataques que nos puedan realizar.

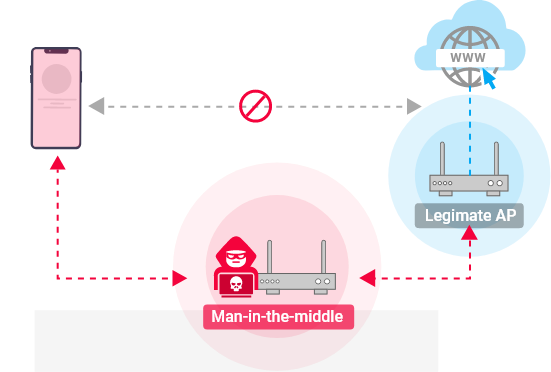

Ataque Man-in-the-Middle (MITM)

Cuando nos conectamos a una red WiFi abierta o a una red WiFi con contraseña, es posible que un atacante esté también conectado a la misma red inalámbrica. Si el administrador de la red no ha activado medidas de seguridad como el aislamiento del AP para evitar que pueda haber comunicación entre clientes WiFi, es muy posible que este atacante nos haga un ataque Man-in-the-Middle para robarnos información.

En un ataque MITM, el atacante realiza un ataque ARP Spoofing para engañar a la víctima de que él es el router principal, y que todo el tráfico de red debe pasar por él. Este atacante capturará todo el tráfico de red para intentar robar contraseñas y ver la navegación del usuario. En muchos casos el atacante realiza ataques activos, es decir, no solamente captura toda la información sino que también puede modificar la información, redirigirnos a webs maliciosas porque monta su propio servidor DNS en local, y muchos otros ataques muy graves que ponen en peligro nuestra seguridad y privacidad.

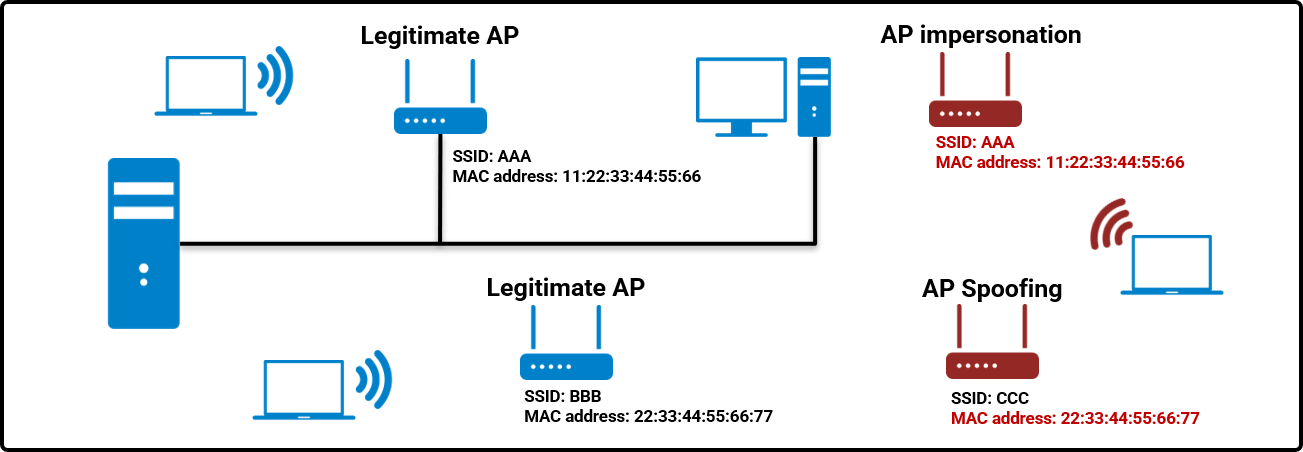

Ataques Evil Twin

Los ataques Evil Twin son muy peligrosos porque lo que hacen es engañar a los clientes creando un Rogue AP, simulando que es un punto de acceso legítimo pero en realidad es el de un atacante. Dentro de los ataques Evil Twin, tenemos dos:

- AP Impersonation: se crea un rogue AP usando el mismo SSID y la misma dirección MAC del punto de acceso WiFi oficial. Una vez que la víctima se conecta, se podrá hacer cualquier ataque MITM, robar datos, reenviarle a webs maliciosas y más.

- AP Spoofing: este ataque consiste en suplantar la dirección MAC de un AP legítimo, un atacante puede realizar un ataque disfrazado de un AP real.

Estos ataques son ampliamente utilizados, actualmente hay muchas herramientas que permiten realizar estos ataques siguiendo un asistente de configuración rápido.

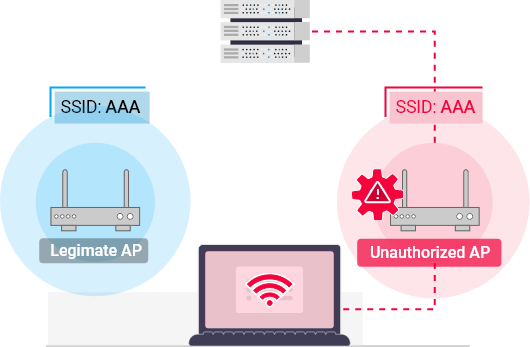

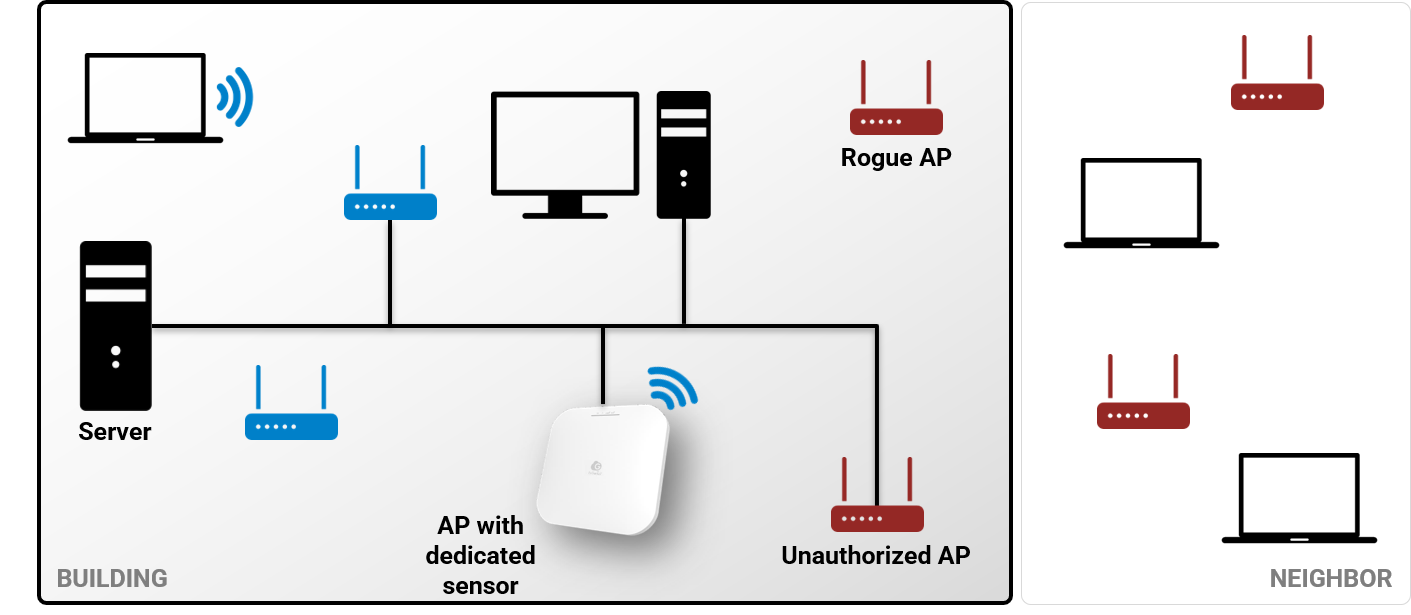

AP sin configuración correcta

En muchos casos, un trabajador de una empresa podría conectar su propio punto de acceso WiFi a la red cableada de la empresa, y simular que es un SSID de la compañía, pero realmente es un AP no autorizado, con las políticas de seguridad incorrectas e incluso con un cifrado inseguro. Este tipo de puntos de acceso son bastante peligrosos, porque podría ocasionar una brecha de seguridad en la empresa.

Por supuesto, es muy importante no dejar la configuración de estos AP por defecto en caso de que se haga de forma temporal. Esto realmente no es un «ataque», pero sí es una práctica peligrosa que los trabajadores realizan.

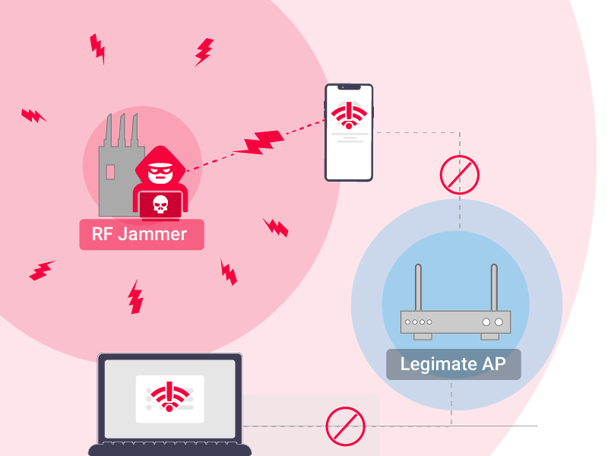

RF Jammer

Existen dispositivos hardware llamados RF Jammer que se encargan de bloquear por completo un determinado punto de acceso WiFi o SSID. Estos dispositivos se encargan de enviar muchos paquetes y señal RF de manera continua, haciendo que los clientes inalámbricos sean incapaces de conectarse porque el canal está ocupado de forma continua. Este tipo de dispositivos son muy peligrosos porque ocasionan una denegación del servicio de la red WiFi.

¿Cuál es el objetivo de un atacante con este tipo de ataque? Dejar sin conexión inalámbrica WiFi a los clientes, posteriormente él podría montar un AP nuevo con el mismo SSID e intentar forzar a que dichos clientes se conecten a él. Normalmente este ataque se combina con el de Evil Twin, ya que el objetivo final es del robo de información y hacerse con el control total del tráfico de los clientes, y no hacer una denegación de servicio del WiFi.

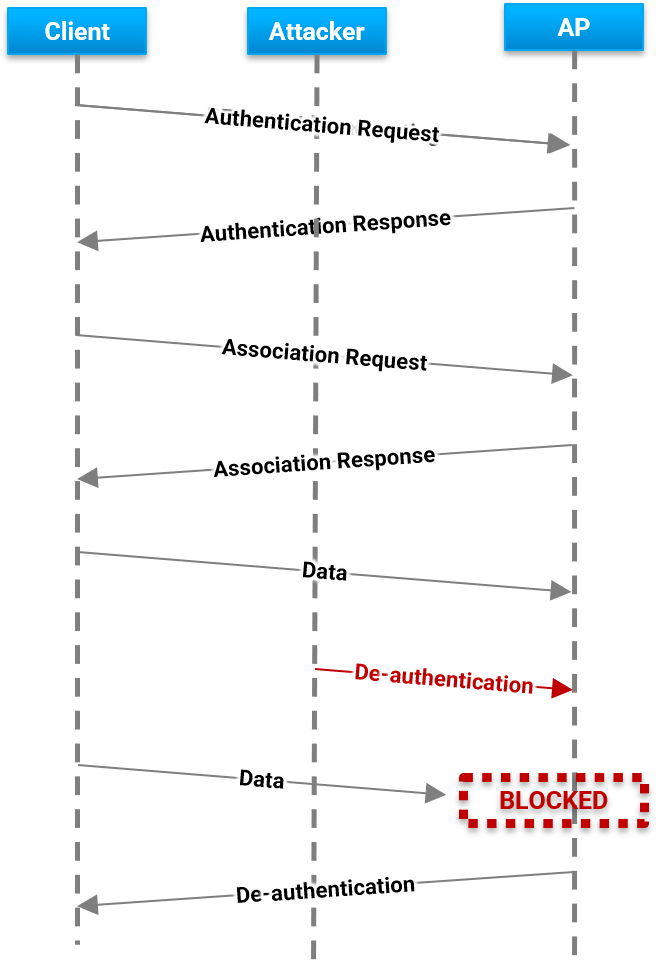

Desautenticación de los clientes

El protocolo 802.11 utiliza tramas específicas para la autenticación de los clientes, y también para la desautenticación de los mismos. Si un atacante envía una trama específicamente diseñada al punto de acceso WiFi, un cliente podría ser desconectado de manera muy fácil y rápida de la red. Estas tramas de administración no suelen estar protegidas en WPA2 y anteriores, por lo que realizar este tipo de ataques es trivial.

Un atacante utilizando la suite de Aircrack-ng podría enviar una trama de desautenticación al AP con la dirección MAC WiFi (BSSID) de un cliente en concreto, aunque también podría enviar paquetes de desautenticación a todos los clientes que haya conectados. Este tipo de ataques se usan para «forzar» a los clientes a conectarse a nuestro Rogue AP en lugar del punto de acceso WiFi legítimo.

Tal y como podéis ver, tenemos una gran cantidad de ataques a las redes inalámbricas, sin necesidad de intentar hackear la propia red inalámbrica Wi-Fi.

¿Qué puede hacer AirGuard por nosotros?

AirdGuard es un sistema automático que permite a los administradores de las redes WiFi proteger adecuadamente la red inalámbrica contra los principales ataques. Esta tecnología dispone de dos funciones avanzadas para la protección de la red WiFi, concretamente dispone de un WIDS (Sistema de Detección de Intrusiones WiFi) y también de WIPS (Sistema de Prevención de Intrusiones WiFi), ambas tecnologías nos permiten tener una protección robusta contra los principales ataques.

WIDS

El Sistema de Detección de Intrusiones WiFi se encarga de monitorizar el espectro WiFi utilizado por las redes inalámbricas WiFi para detectar la presencia de puntos de acceso WiFi no autorizados, o también conocidos como Rogue APs, y también otro tipo de ataques a las redes WiFi muy habituales. Cuando el sistema que se gestiona a través de EnGenius Cloud detecta un punto de acceso malicioso, es capaz de avisar inmediatamente al administrador de la red para alertarle sobre lo que está ocurriendo.

La configuración del WIDS es realmente sencilla, simplemente tendremos que dar de alta una lista negra de SSID o BSSID, cuando el punto de acceso WiFi detecte la presencia de este SSID o BSSID configurado, automáticamente nos avisará y aparecerá un completo listado con todos los puntos de acceso WiFi de nuestro alrededor que cumplen con esta configuración aplicada.

WIPS

El Sistema de Prevención de Intrusiones WiFi se encarga específicamente de tomar contramedidas que han sido detectadas por el WIDS, tanto el WIDS como el WIPS van de la mano para proteger la red inalámbrica Wi-Fi de ataques. En este caso, el WIPS puede tomar automáticamente contramedidas contra los APs que han sido detectados como Rogue APs, de esta forma, es capaz de evitar las conexiones entre el punto de acceso no autorizado y los clientes WiFi que intentan conectarse a él.

Gracias a este WIPS, el punto de acceso legítimo evitará que un cliente en concreto pueda conectarse con el Rogue AP, con el objetivo de protegerlo de un posible ataque una vez que se conecte, de esta forma, estará protegido porque se impedirá su conexión inalámbrica al AP falso.

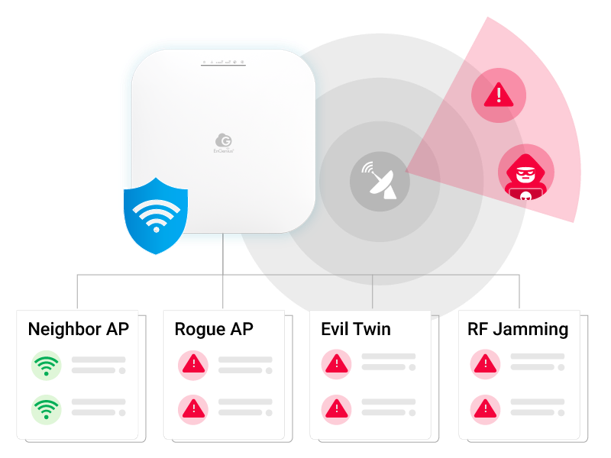

La tecnología AirGuard y en conjunción con el WIDS y WIPS incorporado, nos permiten detectar los siguientes ataques:

- Evil Twin, tanto AP impersonation como AP spoofing.

- Ataques de desautenticación de los clientes

- RF Jamming

- Ataques MITM

- Redes WiFi que están mal configurados

AirGuard nos permitirá identificar cada tipo de ataque y colocarlo en su correspondiente sección. Esta tecnología solamente está disponible en algunos puntos de acceso WiFi de EnGenius Cloud, concretamente los que terminan en «S». Ahora mismo solamente hay dos modelos que lo soportan: ECW230S y el ECW220S.

Puntos de acceso WiFi compatibles

Actualmente solo hay dos puntos de acceso WiFi profesionales que soportan la tecnología AirGuard, una tecnología que está disponible en EnGenius Cloud en la versión «PRO» del servicio, es decir, tendremos un año gratis para su utilización pero luego tendremos que comprar la versión PRO del servicio en la nube para disfrutar de ella. A continuación, os vamos a explicar las principales características de los dos puntos de acceso WiFi profesionales compatibles.

ECW220S

Las principales características técnicas de este punto de acceso WiFi es que es doble banda simultánea con Wi-Fi 6 y de clase AX1800. En la banda de 2.4GHz podremos conseguir una velocidad de hasta 574Mbps, gracias a sus dos antenas internas en configuración MU-MIMO 2T2R, a los 40MHz de ancho de canal y al estándar Wi-Fi 6. En la banda de 5GHz podremos conseguir una velocidad de hasta 1201Mbps, gracias a sus dos antenas internas en configuración MU-MIMO 2T2R, a los 80MHz de ancho de canal y al estándar Wi-Fi 6. Este AP dispone de una potencia de transmisión de 22dBm en ambas bandas, las antenas de la banda de 2.4GHz tienen una ganancia de 4dBi y las antenas de la banda de 5GHz disponen de una ganancia de 5dBi.

Este AP dispone de un puerto Gigabit Ethernet con soporte PoE con el estándar 802.3at. Otras características de este AP son que dispone de Zero-Wait DFS, tienen una radio dedicada para el escaneo de todas las amenazas, incorpora Bluetooth integrado y tiene soporte de AirGuard.

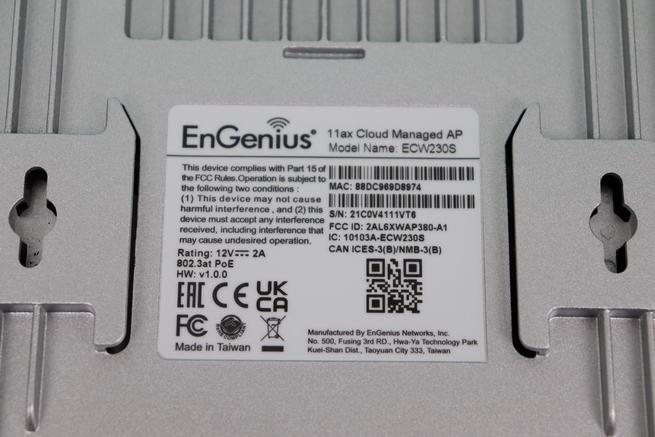

ECW230S

Este modelo es el tope de gama de la marca con soporte EnGenius Cloud y también con soporte para esta tecnología AirGuard. Las principales características inalámbricas son que dispone de doble banda simultánea con Wi-Fi 6 y de clase AX3600. En la banda de 2.4GHz podremos conseguir hasta 1148Mbps de velocidad, gracias a sus cuatro antenas internas en configuración MU-MIMO 4T4R, a los 40MHz de ancho de canal y al estándar Wi-Fi 6. En la banda de 5GHz podremos conseguir hasta 2402Mbps, gracias a sus cuatro antenas internas en configuración MU-MIMO 4T4R, a los 80MHz de ancho de canal y al estándar Wi-Fi 6. Este AP dispone de una potencia de transmisión de 23dBm en ambas bandas, las antenas de la banda de 2.4GHz tienen una ganancia de 5dBi y las antenas de la banda de 5GHz disponen de una ganancia de 6dBi.

Este AP dispone de un puerto 2.5G Multigigabit con soporte PoE con el estándar 802.3at, es necesario un puerto Multigigabit para no tener cuello de botella en la red cableada. El resto de características son las mismas del modelo anterior ECW220S.

Este nuevo punto de acceso viene en una caja de color marrón y con el logo de EnGenius Cloud, además, es compatible con Facebook WiFi. Dentro de la caja podemos ver este AP y un folleto con documentación relacionada.

En la parte frontal encontramos el logo de EnGenius Cloud y también todos y cada uno de los LEDs de estado, podemos ver el estado de sincronización con el Cloud, el estado de la red cableada, estado de las dos bandas de frecuencias WiFi y más. En la parte inferior podemos ver una carcasa completamente metálica para disipar correctamente el calor generado por sus componentes internos, esto es algo muy importante para tener las temperaturas bajo control.

Tal y como se puede ver, el puerto Ethernet es 2.5G Multigigabit, algo muy importante para no tener ningún tipo de cuello de botella en la red cableada. Además, este puerto también es el puerto PoE con el estándar 802.3at. En la parte central es donde vamos a encontrar la típica pegatina con la dirección MAC, número de serie e incluso un código QR para dar de alta este AP de forma fácil y rápida en EnGenius Cloud.

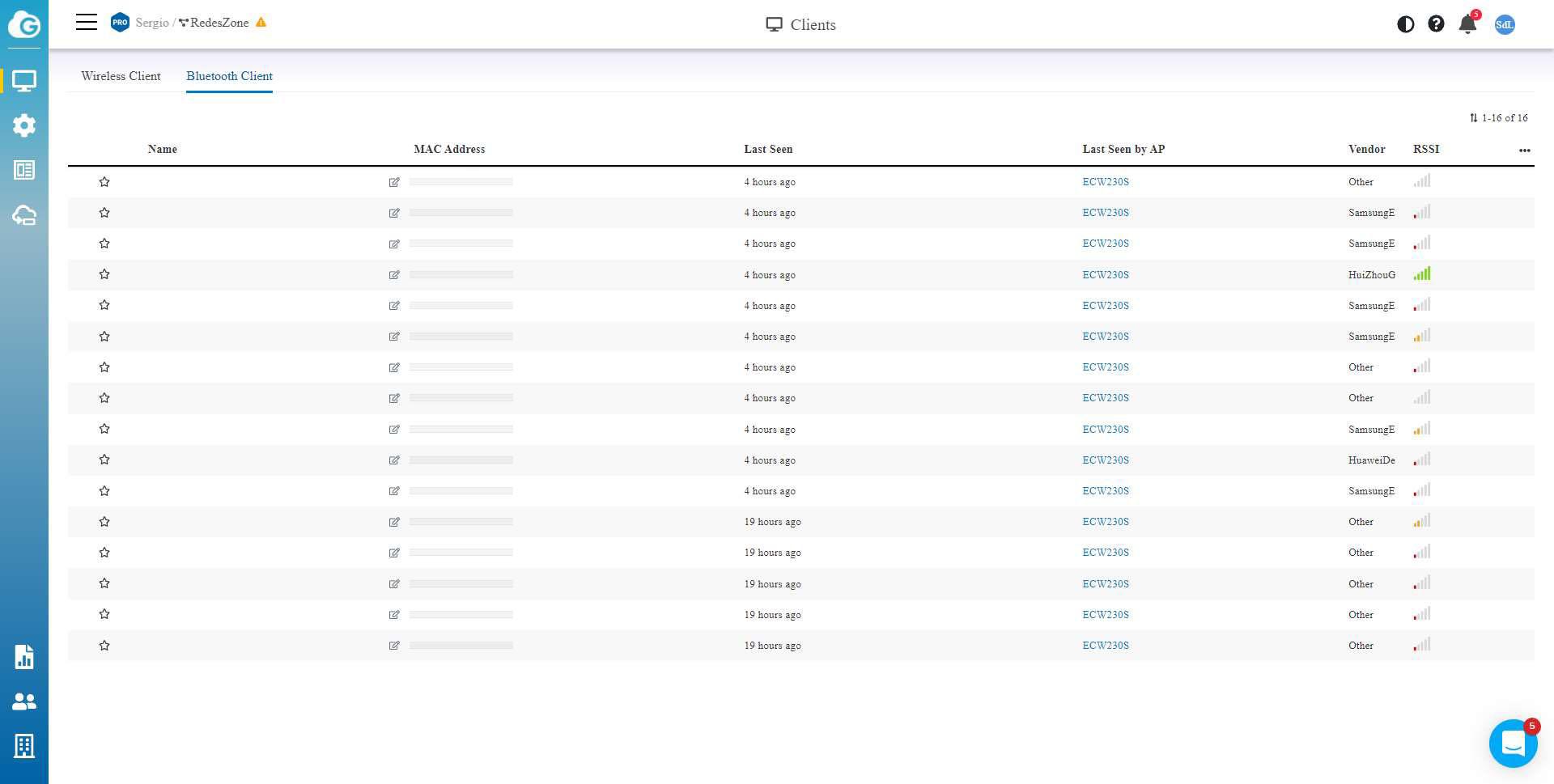

Estos dos puntos de acceso Wi-Fi también incorporan la funcionalidad BLE. Esta característica permite saber cuántos clientes y qué clientes hay cercanos al punto de acceso Wi-Fi usando esta funcionalidad. Con esta característica y usando la API de EnGenius, cualquier desarrollador podría hacer un tracking de las personas en centros comerciales, para saber cómo se mueven los diferentes clientes por los pasillos, cuánto tiempo están en cada zona y otra mucha información que se podría sacar. Además, también se podría saber qué dispositivos IoT con Bluetooth tenemos a nuestro alrededor.

Esta característica de BLE la podemos ver en la sección de los clientes que tenemos conectados a la red. En nuestro caso, nos han aparecido una gran cantidad de dispositivos Bluetooth que se corresponden con Smart TV, sensores de humo y otro tipo de dispositivos.

Una vez que hemos visto los dos puntos de acceso WiFi compatibles con esta función de EnGenius AirGuard, os vamos a enseñar qué opciones tenemos disponibles y cómo se configura.

Funcionamiento de EnGenius AirGuard y opciones

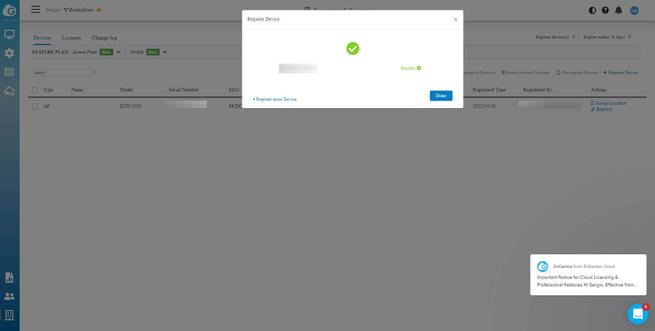

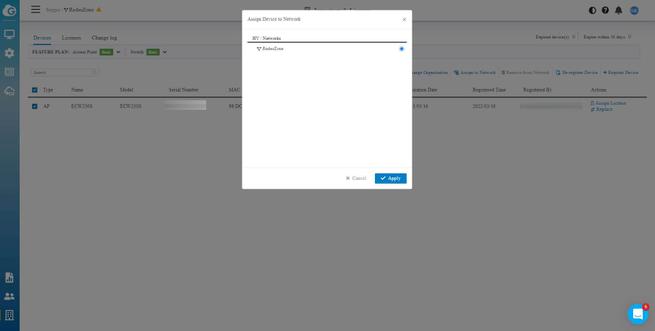

Lo primero que debemos hacer es registrarnos en EnGenius Cloud si es que no lo estamos, una vez que iniciemos sesión con nuestras credenciales de usuario, nos vamos a la sección de «Inventory & License» para añadir el nuevo punto de acceso con la tecnología AirGuard. Lo único que debemos hacer es pinchar en «Register Device», insertar el número de serie del dispositivo y posteriormente añadirlo a una red que hayamos creado previamente en el menú de configuración.

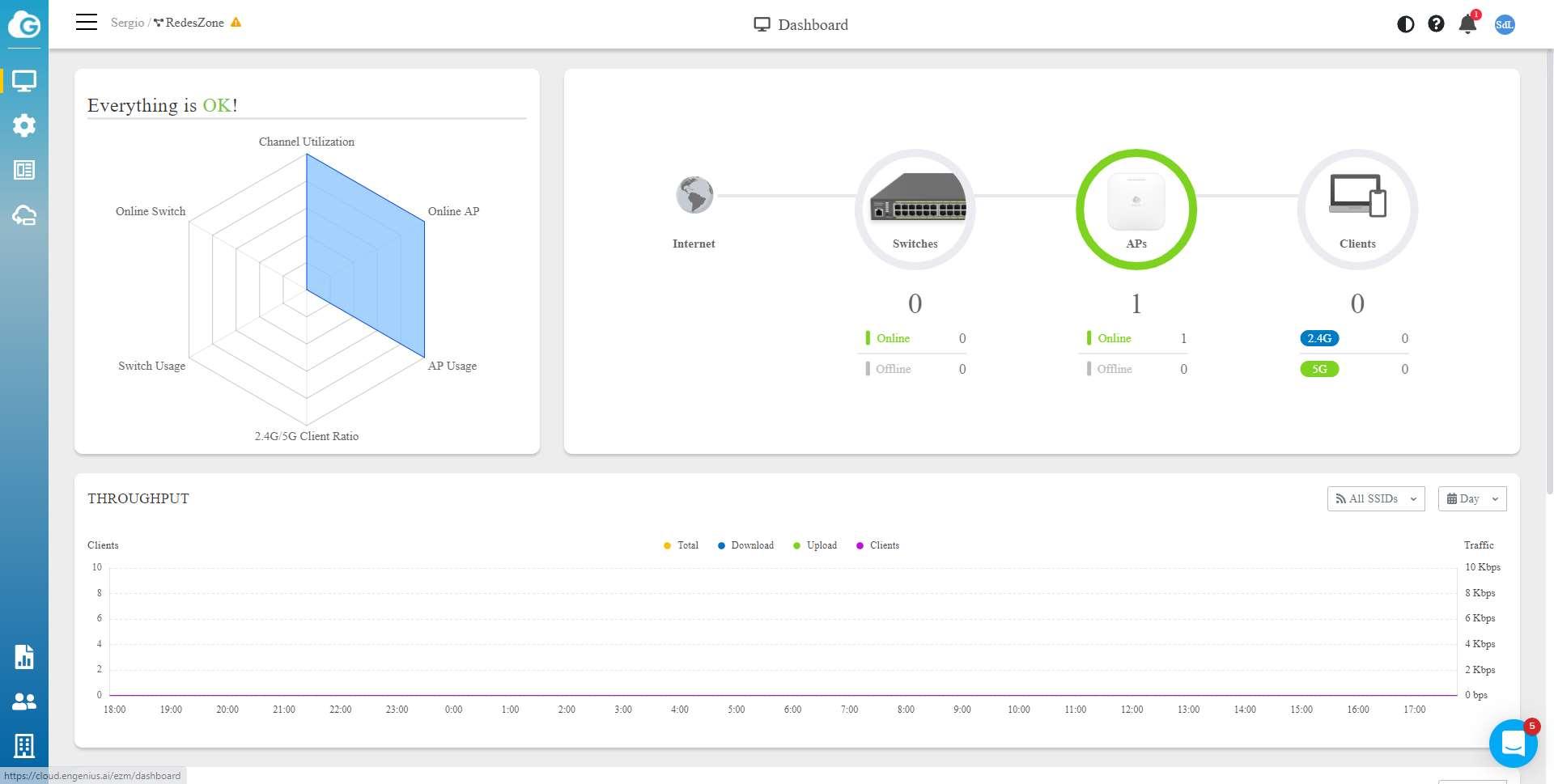

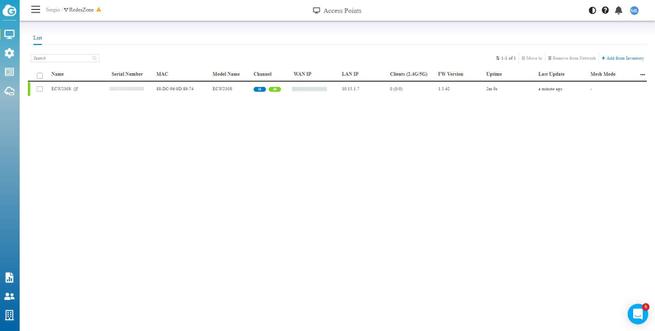

Cuando hayamos añadido el punto de acceso WiFi a nuestra organización «RedesZone», nos aparecerán el listado de switches, puntos de acceso WiFi y también los clientes cableados e inalámbricos que tenemos conectados. En este menú podemos ver una visión global de toda la red local profesional.

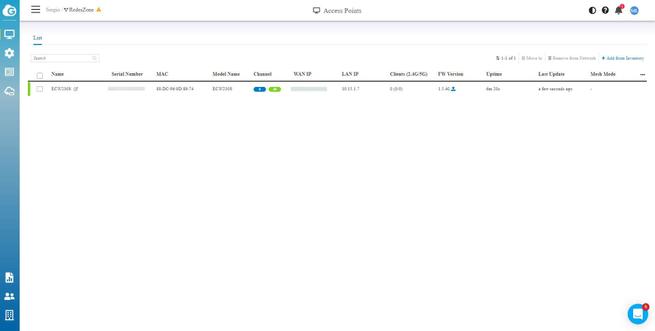

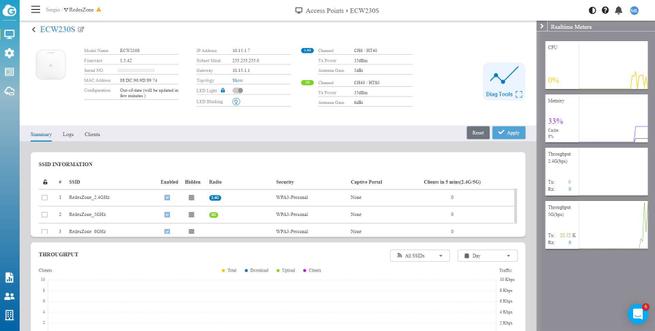

En el listado de puntos de acceso Wi-Fi podemos ver el nuevo modelo ECW230S que acabamos de añadir, además, también podremos actualizar la versión de firmware a la última versión para disfrutar de las últimas novedades, mejora en el rendimiento y corrección de posibles bugs que hayan encontrado. Si accedemos al menú principal del AP, podemos ver toda la información relacionada con él, los SSID que tenemos configurados, las bandas de frecuencias en uso, el número de clientes conectados y mucha más información, incluyendo el uso de CPU y RAM de este punto de acceso WiFI en concreto.

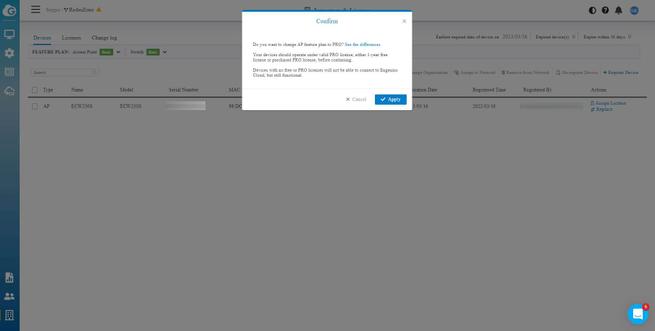

Para poder utilizar la tecnología AirGuard, es completamente necesario adquirir la suscripción PRO de EnGenius. Esta suscripción PRO nos da acceso a las funciones más avanzadas de la gestión en la nube. Esta suscripción PRO es a nivel de la cuenta de usuario, por una parte tenemos la versión PRO para APs y por otra la versión PRO para los switches.

EnGenius Cloud nos regala un año de licencia completamente gratis por la compra de este punto de acceso. También nos indica que en caso de que caduque la licencia y no tengamos vigente, el punto de acceso seguirá operativo pero no tenemos las opciones avanzadas de la nube.

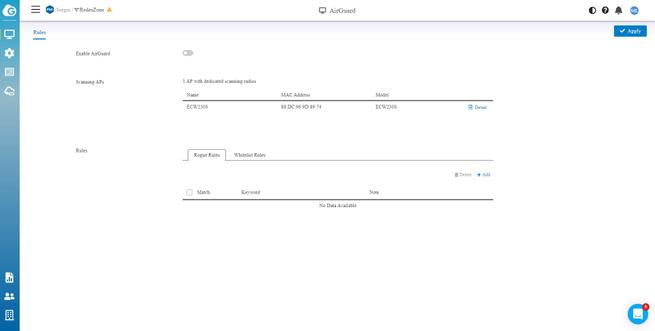

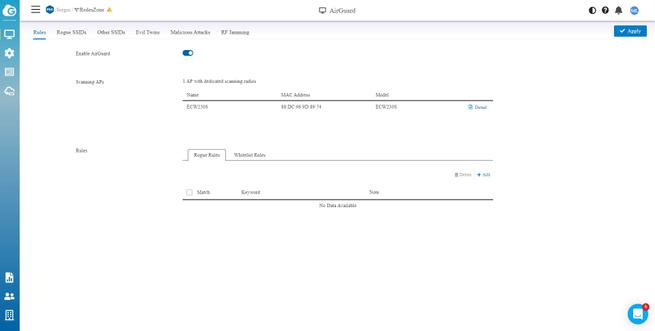

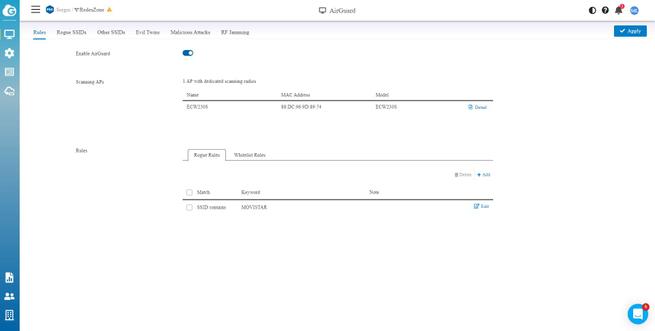

En el menú de «AirGuard» es donde tenemos todas las opciones de configuración disponibles. Lo primero que debemos hacer es activar esta función, pinchando en «Enable AirGuard». Una vez que lo hayamos hecho, pinchamos en «Apply» para aplicar los cambios y ya estaremos listos para la primera configuración incorporando los SSID de los Rogue AP que podamos tener.

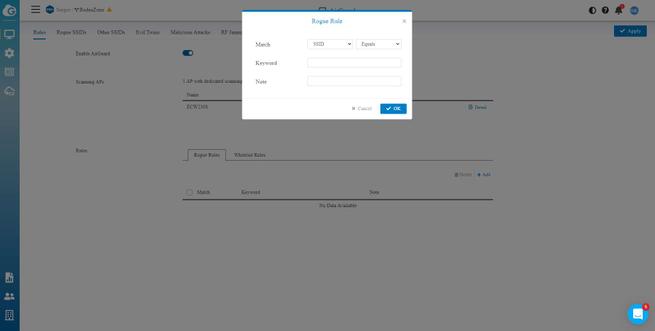

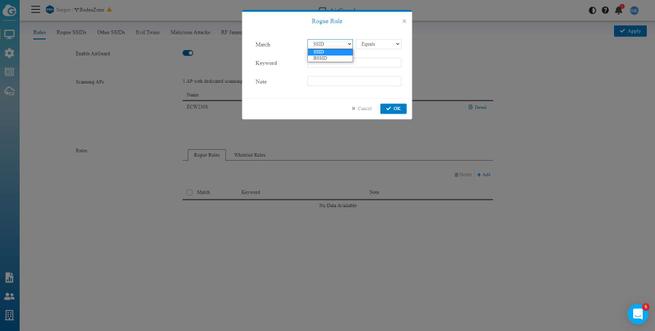

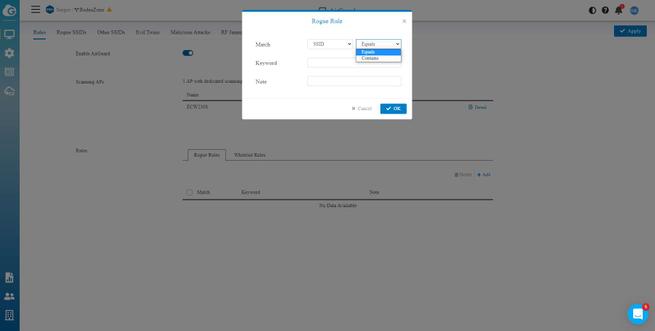

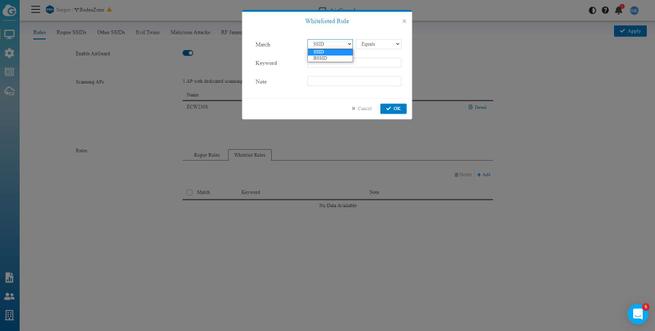

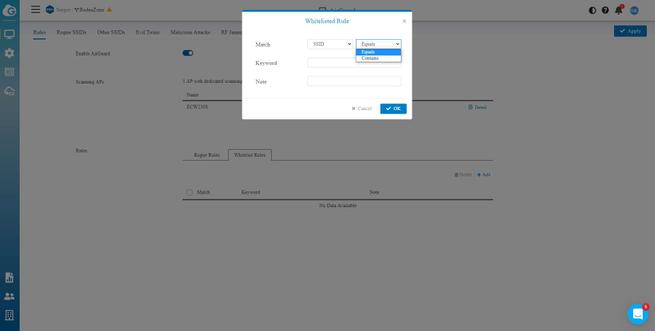

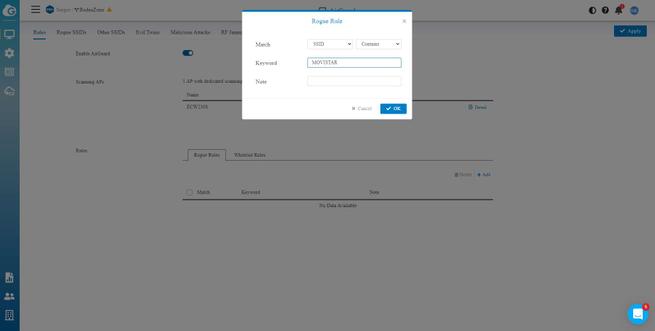

En el menú de «Rules» es donde vamos a poder añadir reglas para el Rogue AP y también reglas para la lista blanca. Tenemos la posibilidad de configurar tanto SSID como BSSID, y con las reglas de «coincide o es igual a» y también la regla de «contiene». Si conocemos el SSID exacto entonces seleccionamos «Equals», si sabemos parte del SSID entonces tendremos que elegir «Contains». En el caso del BSSID (MAC WiFi) tenemos las mismas opciones disponibles.

Si queremos añadir a la lista blanca algún AP, ya sea poniendo el SSID o el BSSID también podemos hacerlo en la sección correspondiente.

En nuestro ejemplo hemos puesto «MOVISTAR», por lo tanto, cualquier AP de nuestro alrededor que contenga este nombre, nos aparecerá en el listado de los «Rogue AP». Podemos seleccionarlos para desplegar más información, también tenemos la posibilidad de añadir una nota a cada uno de los AP, e incluso moverlos directamente a la lista blanca para que no sean detectados más como Rogue AP. En la parte de «Add Filter» podremos agregar un filtrado adicional.

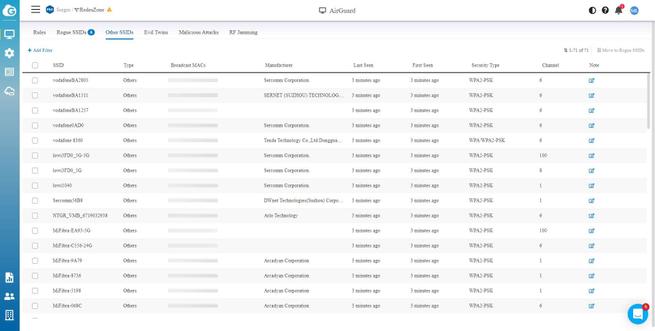

En la sección de «Other SSIDs» nos aparecerán todas las redes WiFi de nuestro alrededor, esto es útil para comenzar a clasificarlas como Rogue SSID o no, por lo que no es necesario ir poniendo SSID o BSSID uno tras otro, simplemente nos vamos a la sección de «Other SSID» y seleccionamos los que nosotros queramos.

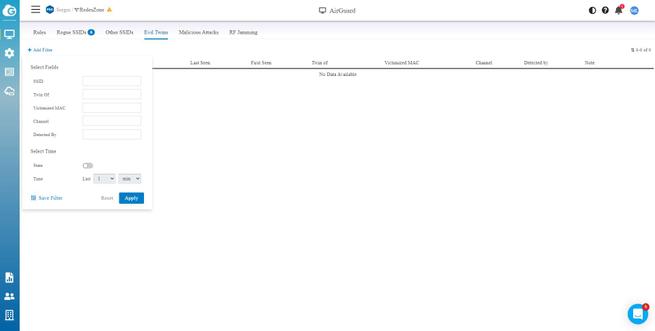

En el menú de «Evil Twins» tendremos la detección de los ataques AP impersonation (APs con el mismo SSID y BSSID que nosotros) y también AP spoofing (APs con el mismo BSSID que nosotros pero con un SSID que no es legítimo). Cuando nos sale el listado de puntos de acceso detectados, nos lo organizará por categoría de AP impersionation o AP Spoofing, además, también nos indicará cuándo ha sido detectado por primera vez y última vez, así como la dirección MAC de la víctima.

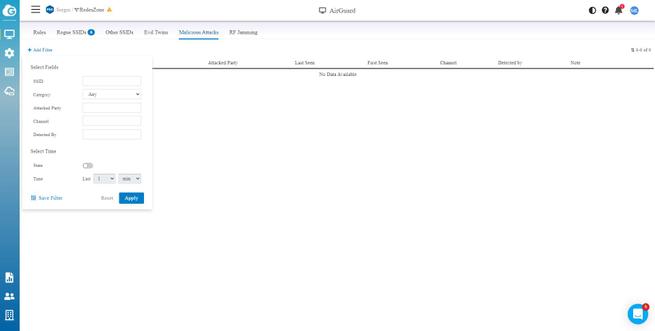

En el menú de «Malicious Attack» es donde encontraremos los ataques de desautenticación de los que os hemos hablado antes. Podemos ver el SSID que ha utilizado, la dirección MAC del cliente afectado, cuándo ha ocurrido por primera vez y última vez, así como qué AP lo ha detectado.

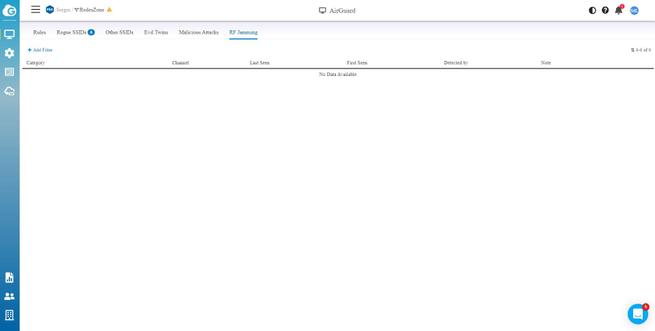

Finalmente, en la sección de «RF Jamming» nos informará sobre este tipo de ataques que ocasionan un ataque de denegación de servicio a los puntos de acceso WiFi.

En EnGenius han realizado un completo vídeo de demostración con los principales ataques y cómo se comporta esta función tan interesante:

https://www.youtube.com/watch?v=Mr3B-ipRwNk

Tal y como habéis visto, estos nuevos puntos de acceso WiFi con EnGenius AirGuard son capaces de avisar y protegernos frente a los principales ataques a las redes inalámbricas WiFi. Al tener una radio específicamente dedicada a la monitorización del espectro, no tendremos degradación del servicio ofrecido por estos APs.

El artículo EnGenius AirGuard, conoce esta tecnología para mitigar ataques WiFi se publicó en RedesZone.

Powered by WPeMatico