Los peligros de andar por las nubes : DFIR en O365 (II)

N.d.A.: Esta serie de posts es una narración de un análisis forense de un caso práctico de respuesta ante incidentes totalmente ficticio. Una breve explicación con algunas notas aclaratorias se puede leer al comienzo del primer artículo.

Recursos: i) vídeo del taller que el autor dio en las XV Jornadas STIC del CCN-CERT, ii) slides de la presentación, iii) evidencias ya trabajadas para poder seguir el caso paso por paso, iv) evidencias en bruto para hacer investigación propia, v) CTF DFIR preparado que va desgranando el caso a medida que se responde a los diversos retos

=> Primera parte

=> Segunda parte

=> Tercera parte

=> Cuarta parte

=> Quinta parte

En el artículo anterior habíamos visto cómo se había producido un intento de descarga de malware en el equipo de la Directora General de Festejos del MINAF, y que el malware se había descargado desde el propio Sharepoint. Llegado este momento, es necesario obtener evidencias de O365 porque está claro que la nube está implicada en el incidente. Para ello vamos a contar con las siguientes fuentes de información:

- UAL (Unified Access Logging): Log básico de O365, guarda todas las acciones relevantes de los usuarios y administradores.

- Message Trace: Guarda los metadatos de los correos enviados.

- Salida de Hawk, herramienta de detección de compromisos en entornos O365.

- Full eDiscover: salida completa de todos los correos, mensajes de Teams y ficheros de OneDrive y Sharepoint (afortunadamente, la nueva política de seguridad de la información permite estas adquisiciones siempre que estén debidamente justificadas).

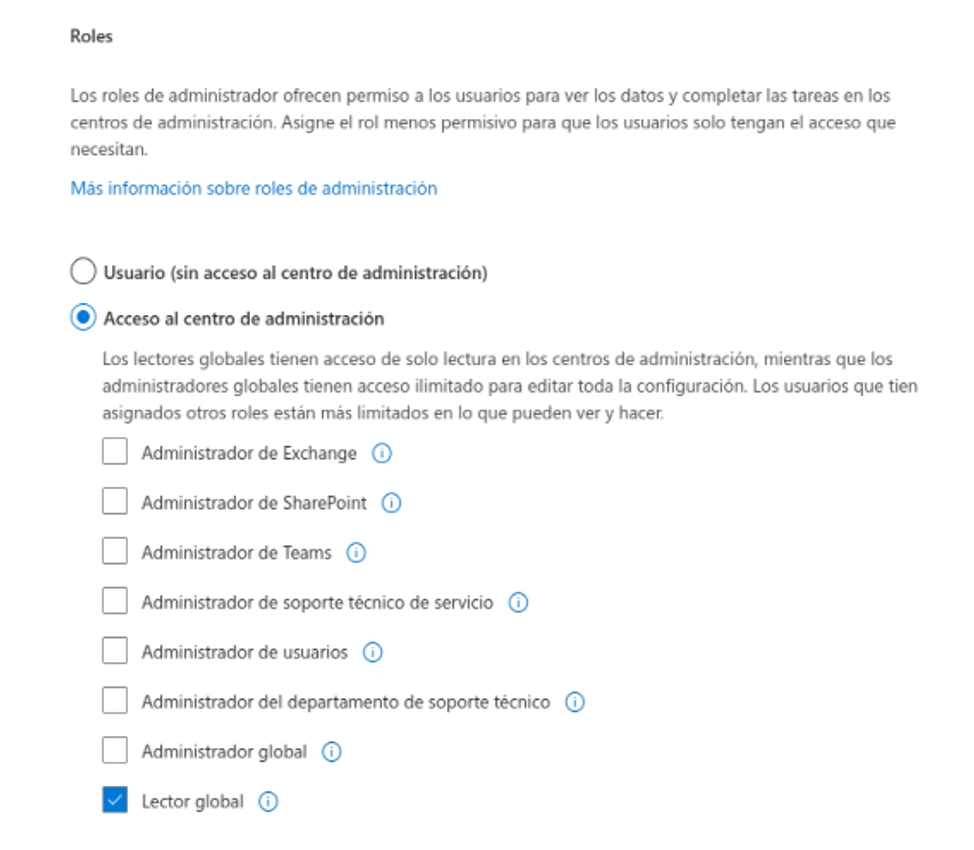

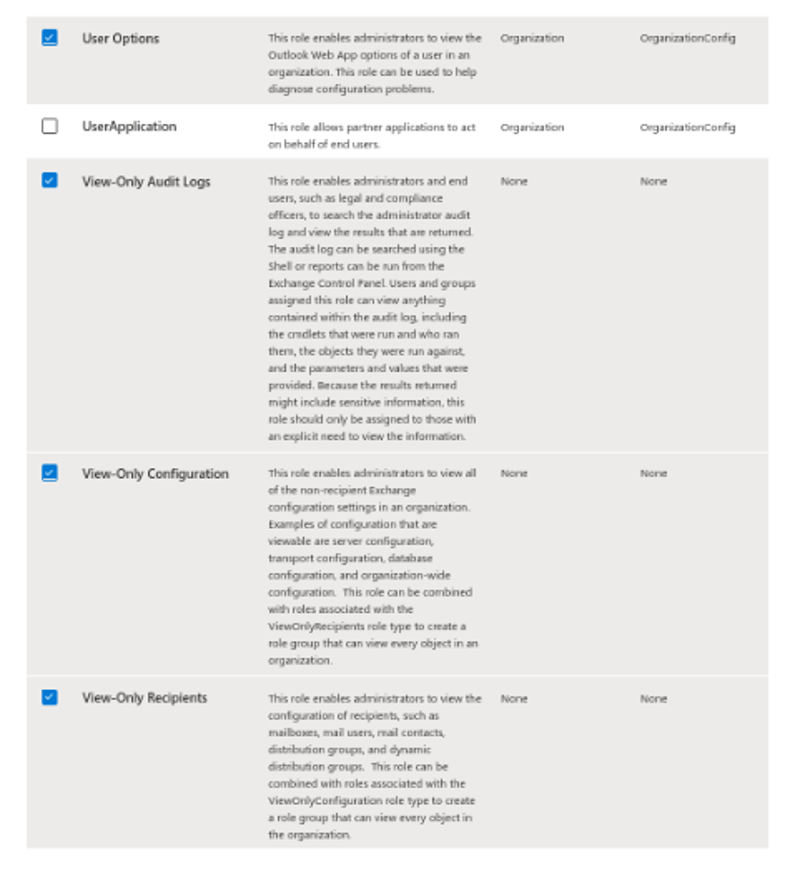

Para hacer una adquisición limpia, Ángela crea un usuario únicamente para tareas de forense, y le asigna los permisos justos y necesarios: le asigna el rol de “Lector Global”, y luego en Exchange Online le asigna los permisos de “View-Only” para Buzones de correo, logs y configuración, así como las opciones de los usuarios:

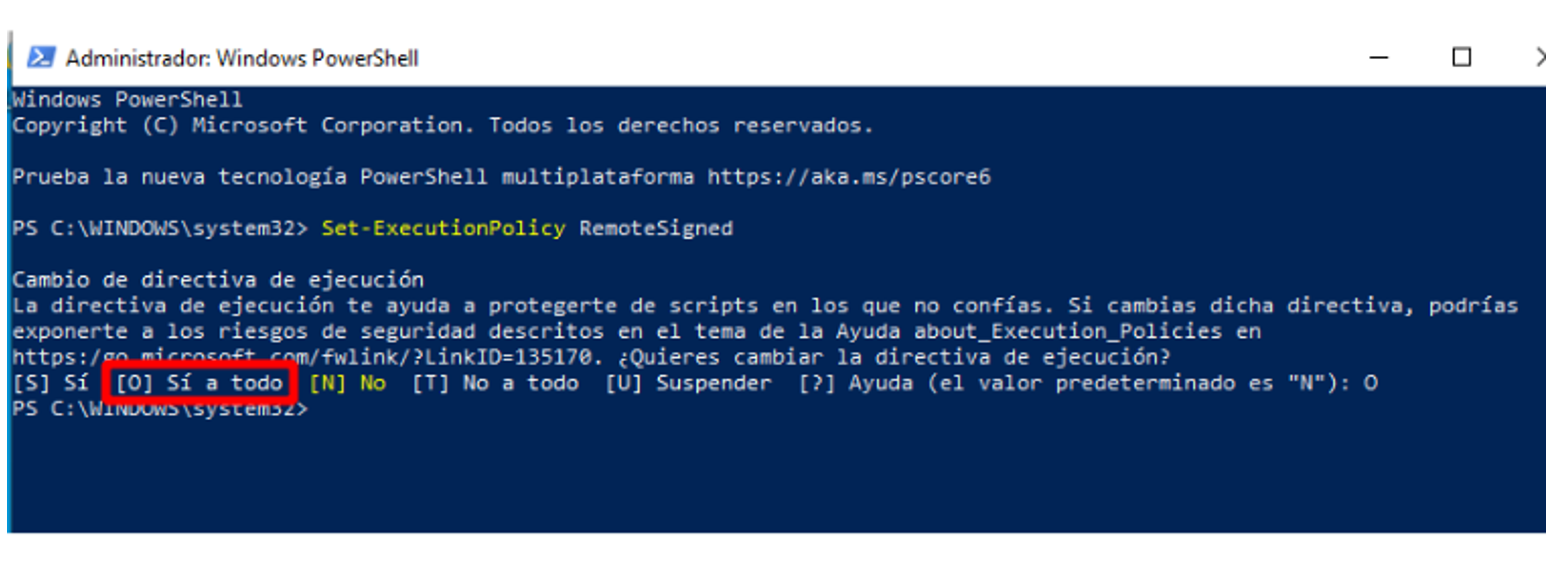

Una vez creado el usuario, Ángela podría entrar en la interface gráfica de O365 y obtener la información (y lo tendrá que hacer para la parte de eDiscover), pero para el resto Powershell es mucho más eficiente. Desde una máquina virtual a tal efecto, Ángela lanza un Powershell con privilegios de administrador, y en primer lugar cambia la política de ejecución de scripts:

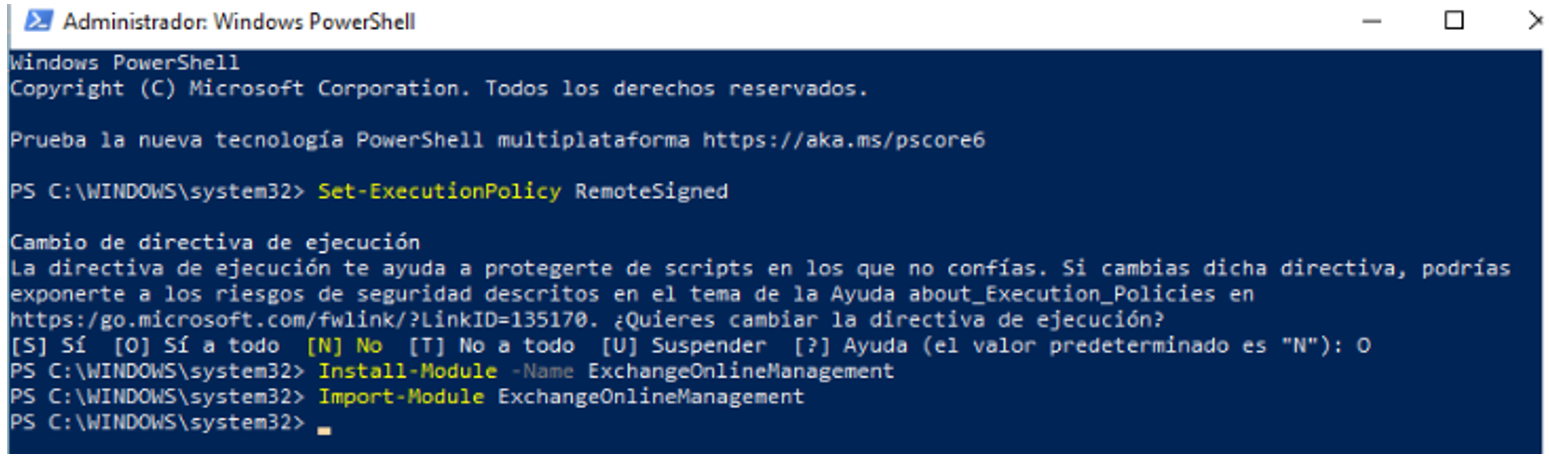

A continuación instala e importa el módulo para conectarse a Exchange Online:

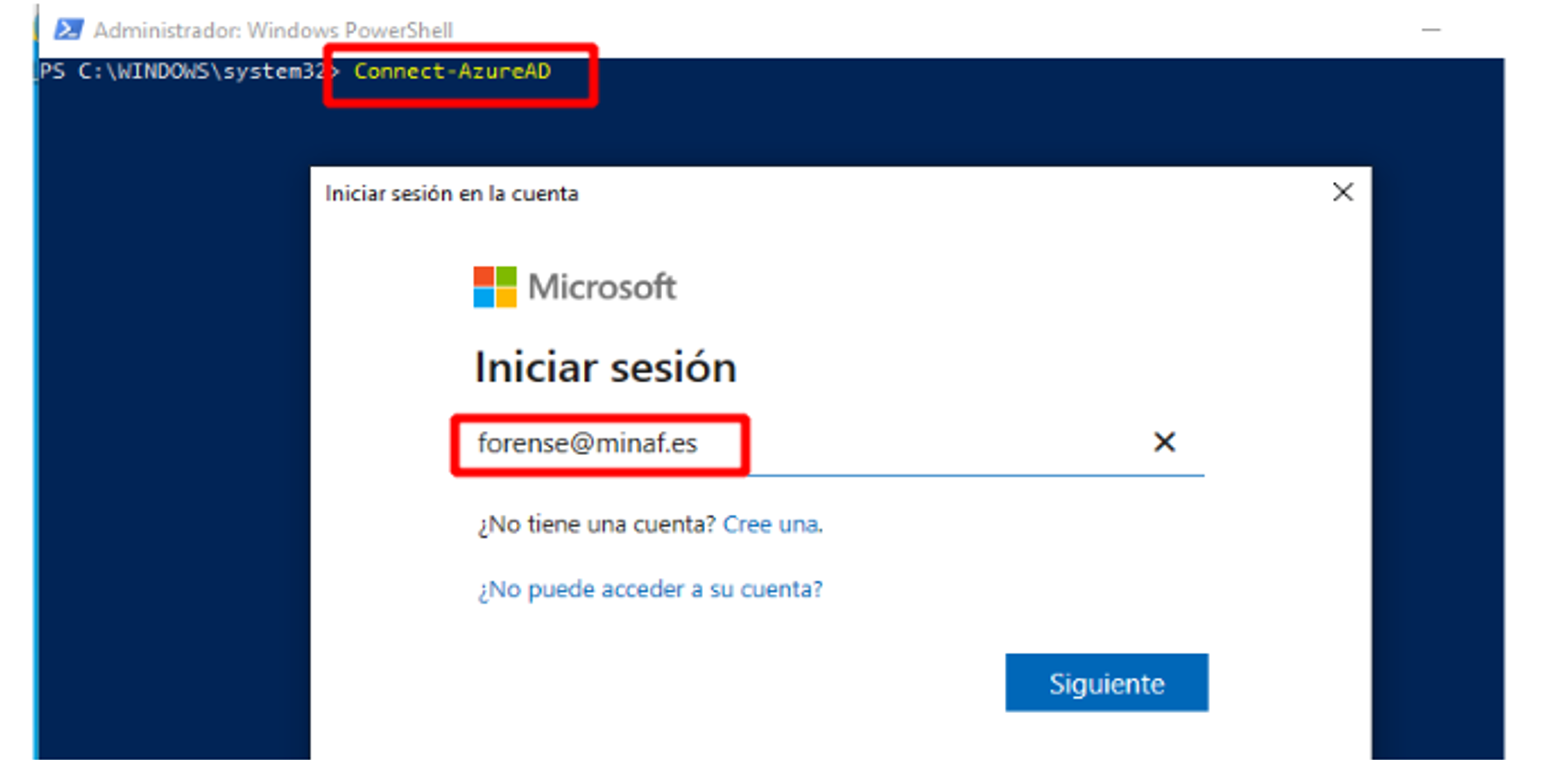

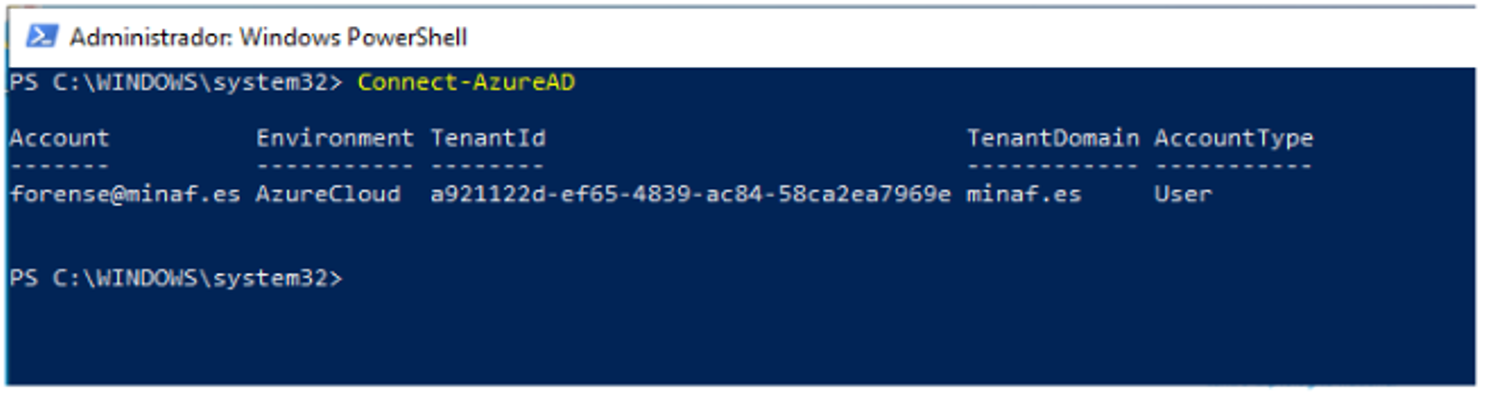

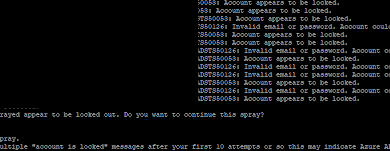

Con ese módulo ya puede lanzar una conexión al AzureAD y, previa autenticación, comprobar que es correcta:

Para descargar el UAL Ángela utiliza un script recomendado por Microsoft, y lo edita según sus necesidades (cuidado con el detalle de dejar la variable $record a NULL para capturar todas las actividades registradas por O365), y lo lanza adquiriendo las evidencias.

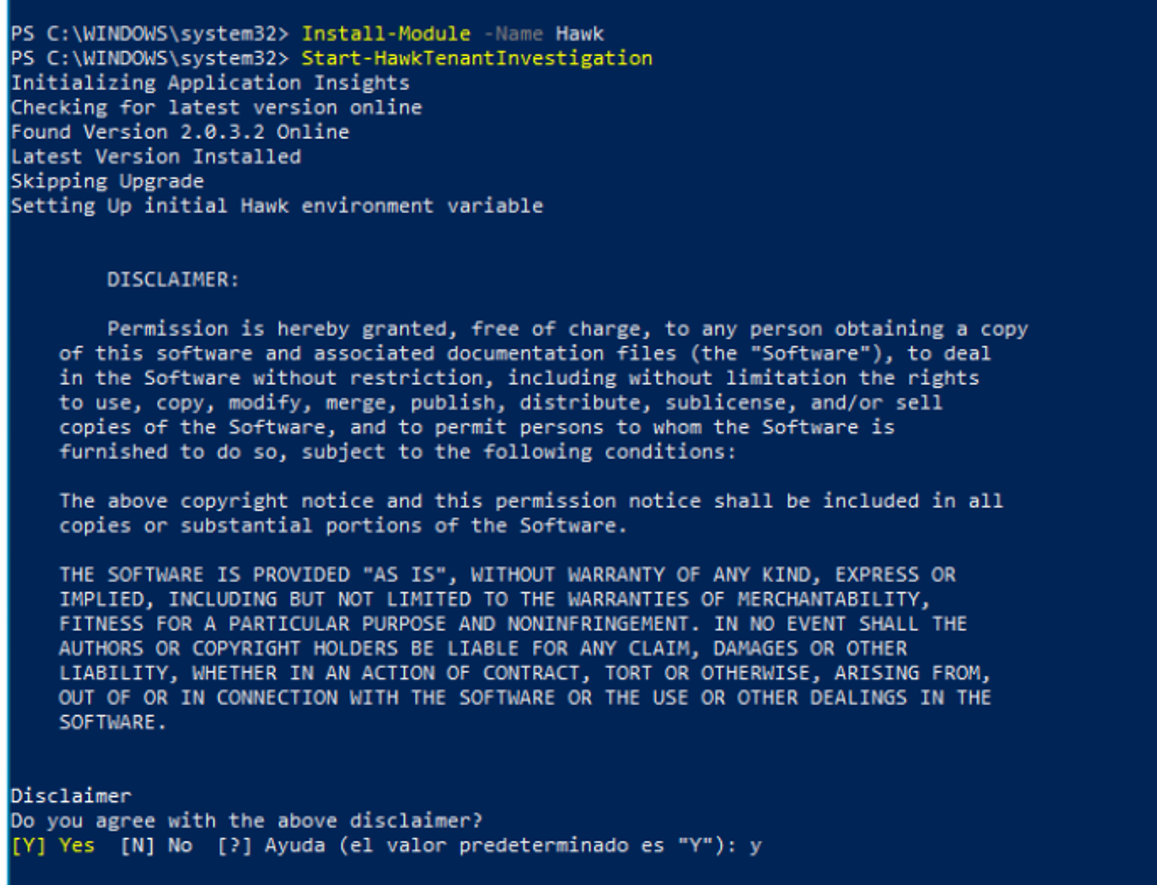

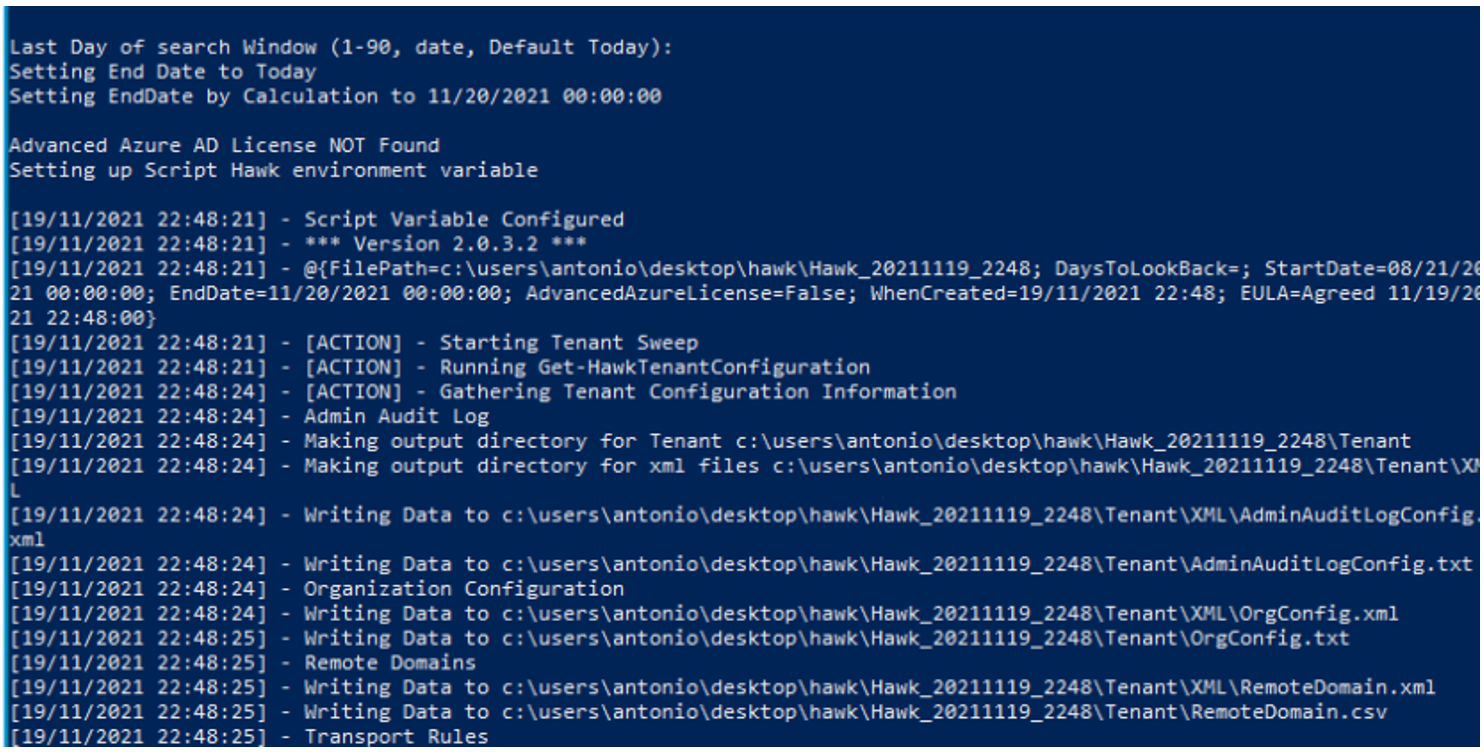

Con la configuración anterior, instalar y lanzar Hawk es trivial:

Para obtener los datos de eDiscover de la DG, Ángela tiene que seguir un tortuoso proceso definido en detalle aquí (solo dos consejos: os va a hacer falta un navegador Edge sí o sí, y aunque estéis tentados NO hagáis uso de la opción de “Deduplicar datos, porque os dejará solo un extremo de las conversaciones de Teams y os volveréis locos).

Una vez conseguida toda la información relevante, Ángela ya puede ponerse manos a la obra con el análisis. De dónde ha sacado la DG esos ficheros, y sobre todo, qué ha pasado con la cuenta de emergencia son sus preguntas más acuciantes, que responderemos en el siguiente artículo…

La entrada Los peligros de andar por las nubes : DFIR en O365 (II) aparece primero en Security Art Work.

Powered by WPeMatico