VLANs: Qué son, tipos y para qué sirven

Las VLAN (Virtual LAN), o también conocidas como redes de área local virtuales, es una tecnología de redes que nos permite crear redes lógicas independientes dentro de la misma red física. El objetivo de usar VLAN en un entorno doméstico o profesional, es para segmentar adecuadamente la red y usar cada subred de una forma diferente, además, al segmentar por subredes usando VLANs se puede permitir o denegar el tráfico entre las diferentes VLAN gracias a un dispositivo L3 como un router o un switch multicapa L3. Hoy en RedesZone os vamos a explicar en detalle qué son las VLANs, para qué sirven y qué tipos existen.

¿Qué son las VLAN?

Las VLAN o también conocidas como «Virtual LAN» nos permite crear redes lógicamente independientes dentro de la misma red física, haciendo uso de switches gestionables que soporten VLANs para segmentar adecuadamente la red. También es muy importante que los routers que utilicemos soporten VLAN, de lo contrario, no podremos gestionarlas todas ni permitir o denegar la comunicación entre ellas. Actualmente la mayoría de routers profesionales e incluso sistemas operativos orientados a firewall/router como pfSense o OPNsense soportan VLAN porque es un estándar hoy en día. El uso de VLANs nos proporciona lo siguiente:

- Seguridad: las VLAN nos permite crear redes lógicamente independientes, por tanto, podremos aislarlas para que solamente tengan conexión a Internet, y denegar el tráfico de una VLAN a otra. Por defecto no se permite a las VLANs intercambiar tráfico con otra VLAN, es totalmente necesario ascender a nivel de red (L3) con un router o un switch multicapa, con el objetivo de activar el inter-vlan routing, es decir, el enrutamiento entre VLANs para sí permitir la comunicación entre ellas siempre que lo necesitemos.

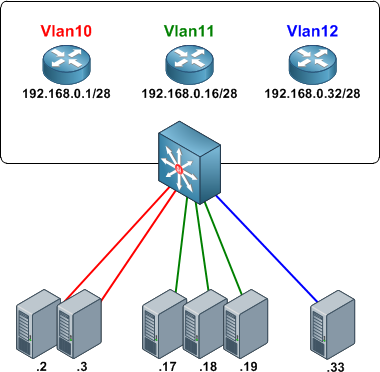

- Segmentación: las VLAN nos permite segmentar todos los equipos en diferentes subredes, a cada subred le asignaremos una VLAN diferente. Por ejemplo, podremos crear una subred de gestión interna de todos los routers, switches y puntos de acceso, podremos crear una subred principal para los administradores, otra subred para dispositivos IoT y otra subred diferente para invitados. Es decir, podremos segmentar la red principal en subred con el objetivo de que cada subred haga uso de las comunicaciones como deseen. Gracias a la segmentación, podremos agrupar una gran cantidad de equipos dentro del mismo dominio de broadcast, aunque estén muy lejos físicamente.

- Flexibilidad: gracias a las VLAN podremos colocar a los diferentes equipos en una subred o en otra, de manera fácil y rápida, y tener unas políticas de comunicación donde permitiremos o denegaremos el tráfico hacia otras VLANs o hacia Internet. Por ejemplo, si creamos una VLAN de invitados, podríamos prohibirles el uso de servicios de streaming de vídeo.

- Optimización de la red. Al tener subredes más pequeñas, en entornos donde tengamos cientos o miles de equipos conectados, contendremos el broadcast en dominios más pequeños, por tanto, el rendimiento de la red será óptimo, sin tener que transmitir los mensajes de broadcast a todos los equipos conectados, lo que haría que el rendimiento de la red baje radicalmente e incluso podría llegar a colapsarse. Al usar VLAN, tendremos varios dominios de difusión en el mismo switch.

Las VLAN nos permiten asociar lógicamente a los diferentes usuarios, en base a etiquetas, puertos del switch, a su dirección MAC e incluso dependiendo de la autenticación que hayan realizado en el sistema. Las VLAN pueden existir en un solo switch gestionable, para asignar después a cada puerto el acceso a una determinada VLAN, pero también pueden existir en varios switches que están interconectados entre ellos, por tanto, las VLAN pueden extenderse por diferentes switches a través de los enlaces troncales. Esto nos permite tener las VLAN en diferentes switches y asignar una determinada VLAN en cualquiera de estos switches o en varios simultáneamente.

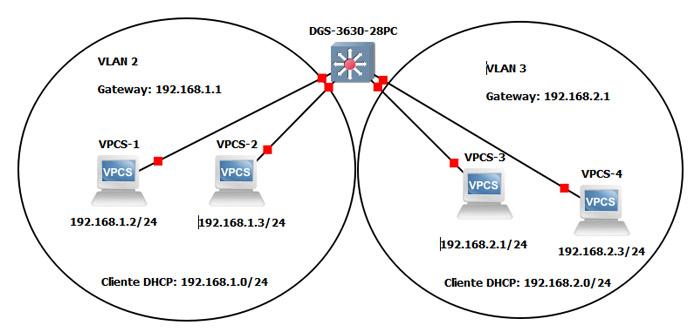

Cuando creamos y configuramos las VLAN en un router no se pueden comunicar entre ellas, la única forma de que se puedan comunicar las VLAN es ascendiendo a nivel de red (L3), esto lo podemos hacer de diferentes formas:

- Usar un router/firewall con soporte para el estándar de VLANs. El switch le pasará un troncal con todas las VLANs y el router/firewall dará de alta en su firmware o sistema operativo las diferentes VLANs, y permitirán el enrutamiento inter-vlan. Es posible que, por defecto, este enrutamiento esté activado, pero por reglas en el firewall se deniegue la comunicación entre las VLAN, hasta que permitamos el acceso.

- Usar un switch gestionable L3. Los switches gestionables L3 nos permiten crear interfaces IPv4 y IPv6, por lo que podremos crear una interfaz por cada VLAN que tengamos configurada en el switch y activar el enrutamiento inter-vlan. Esto es una opción muy buena para intercomunicar las VLANs sin necesidad de que el router se encargue de todo, generalmente estos switches L3 están en el Core de la red.

Para permitir la comunicación o la no comunicación de las VLAN se deben hacer uso de ACL (Listas de Control de Acceso), o configurar el firewall correspondiente para permitir o denegar el tráfico. Por ejemplo, se podría permitir la comunicación de una VLAN 2 a una VLAN 3, pero no al revés, por tanto, configurando correctamente el firewall y los estados de conexión, se podría ajustar la comunicación a los requisitos de la empresa.

¿Para qué sirven las VLAN?

Cuando configuramos una red de área local, ya sea en un entorno doméstico donde queramos segmentar los diferentes dispositivos a conectar, o en un entorno profesional, hacemos uso de VLANs para tener diferentes subredes. Imaginemos que somos los administradores de redes de un colegio, podemos crear diferentes VLANs para diferentes usos y realizar una administración mucho más sencilla de la red, además, seremos capaces de «contener» los mensajes de broadcast en dominios de difusión más pequeños, es decir, tendremos subredes pequeñas para proporcionar direccionamiento a las decenas de equipos que tengamos, y no solamente una subred donde haya cientos de dispositivos conectados. En este escenario de un colegio, podríamos tener perfectamente las siguientes VLANs:

- VLAN de gestión: podremos crear una VLAN de gestión para acceder al router, firewall, a todos los switches repartidos por todo el colegio y también los puntos de acceso WiFi que tengamos, los sistemas de monitorización también estarán en esta VLAN para monitorizar continuamente los diferentes equipos de red.

- VLAN de administración del colegio: en esta VLAN estarán todos los PC del director, secretario del colegio, profesores y demás personal.

- VLAN de alumnos: en esta VLAN estarán todos los equipos de los alumnos, ya sean los equipos cableados en las aulas o vía WiFi con un determinado SSID asociado a una VLAN.

- VLAN de invitados: en esta VLAN se podrían conectar los diferentes smartphones y tablets de los propios alumnos, los padres cuando hacen visitas etc.

Tal y como podéis ver, una VLAN nos va a permitir segmentar la red local en varias subredes más pequeñas, enfocadas específicamente a una tarea en cuestión, además, podremos proporcionar seguridad porque las VLAN entre ellas no se podrán comunicar (o sí, dependiendo de la configuración de las ACL que nosotros queramos). Gracias a las VLAN el rendimiento general de la red mejorará, porque estaremos conteniendo el broadcast en dominios de difusión más pequeños.

Una vez que hemos visto qué son las VLANs y para qué sirven, vamos a ver qué tipos existen.

Tipos de VLANs

Actualmente existen varios tipos de VLANs que podemos utilizar en los diferentes equipos, es decir, en los switches y puntos de acceso WiFi. Las diferentes VLANs que existen son las basadas en el estándar 802.1Q VLAN Tagging basado en etiquetas, las VLAN basadas en puerto, las VLAN basadas en MAC, las VLAN basadas en aplicaciones, aunque esta última no suele utilizarse habitualmente.

802.1Q VLAN Tagging

Es el tipo de VLAN más utilizada, hace uso del estándar 802.1Q para etiquetas o quitar la etiqueta a las VLANs. Este estándar consiste en introducir una cabecera 802.1Q dentro de la trama Ethernet que todos conocemos, con el objetivo de diferenciar las diferentes VLANs que tengamos configuradas. Este estándar no encapsula la trama original de Ethernet, sino que añade 4 bytes al encabezado Ethernet original, además, el cambio de «EtherType» se cambia al valor 0x8100 para señalar que se ha cambiado el formato de la trama.

Cuando estamos usando el estándar 802.1Q y creamos las diferentes VLANs en un switch, podremos configurar los diferentes puertos como «tagged» o «untagged», es decir, con etiqueta o sin etiqueta.

- VLAN tagged: en las tramas Ethernet se incorpora el «tag» del VLAN ID que hayamos configurado, este tipo de VLANs son entendidas por todos los switches, por los puntos de acceso WiFi profesionales y por los routers. Se pueden configurar en modo «tagged» una o más VLANs en un determinado puerto. En los enlaces troncales (desde un router a un switch, de switch a switch y de switch a AP) se suelen configurar siempre como «tagged» para «enviarles» todas las VLANs.

- VLAN untagged: en las tramas Ethernet se retira el tag que hayamos configurado, este tipo de VLANs son entendidas por todos los dispositivos, pero principalmente se utilizan de cara a los equipos finales como ordenadores, portátiles, impresoras, cámaras IP y otro tipo de dispositivo. En un puerto en concreto solamente podremos configurar una VLAN como «untagged», no podemos poner dos VLANs como «untagged» porque el equipo final no «entendería» nada.

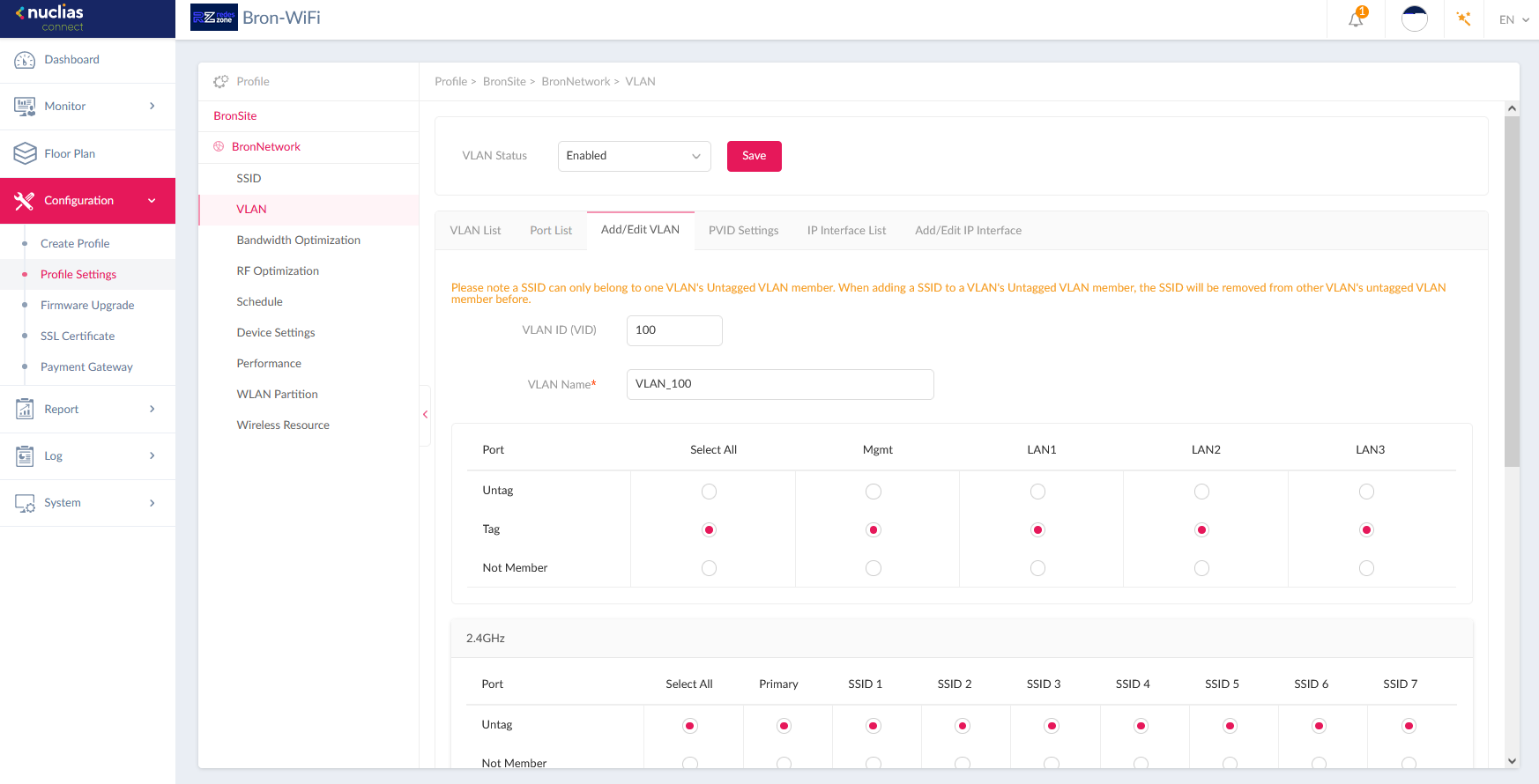

En la siguiente imagen se puede ver que tenemos diferentes VLANs creadas, y tendremos una columna de «untagged» con los puertos del switch que están sin etiqueta. También tenemos una columna con «tagged» donde están las VLANs etiquetadas. En este ejemplo, los puertos 1-4 y 9 están configurados con AP profesionales y con otro switch, por tanto, estaremos pasando las VLANs etiquetadas.

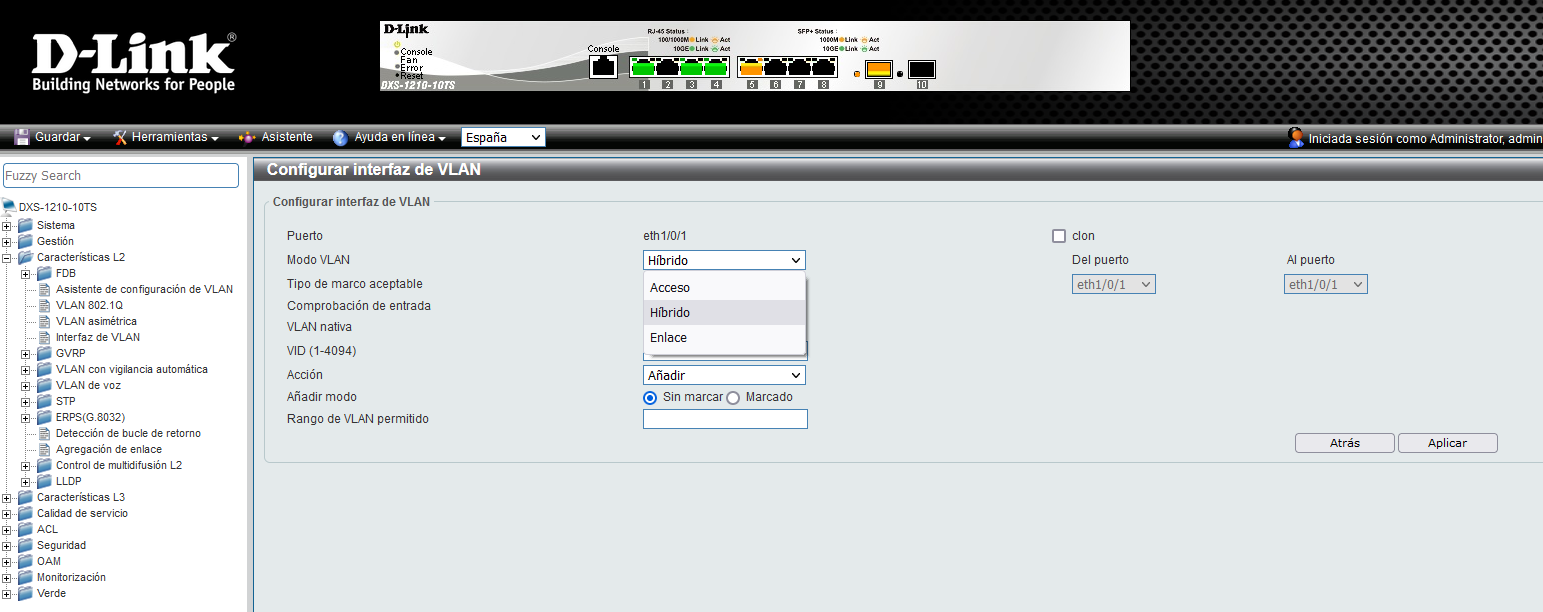

Cuando estamos utilizando este estándar, los switches también permiten configurar los puertos físicos de diferentes formas:

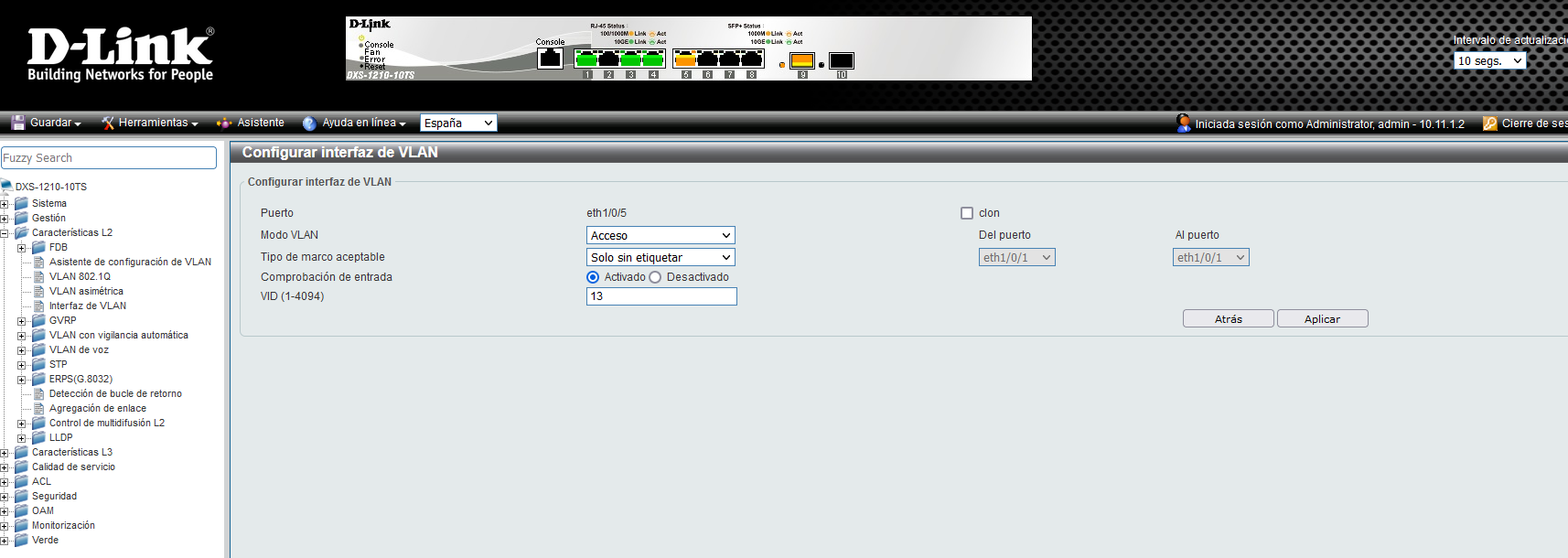

- Acceso: son los puertos donde conectaremos los PC, impresoras, smartphones y los equipos finales, este puerto de acceso tendrá configurada una VLAN como «untagged».

- Troncal o trunk: lleva una o varias VLANs de un equipo a otro, por ejemplo, si queremos conectar un switch con otro switch y «pasarle» todas las VLANs o algunas de ellas, tendremos que configurarlo en modo troncal o trunk, y seleccionar las VLANs que queremos pasar como «tagged».

- Dynamic: dependiendo del tipo de paquete que reciba el switch, se pondrá como access o como trunk. No se recomienda configurar los puertos de un switch en modo dinámico por seguridad para evitar posibles ataques.

Dependiendo de la configuración del puerto que nosotros vayamos a elegir, tendremos que rellenar diferentes parámetros para configurar correctamente la VLAN. Por ejemplo, si seleccionamos el modo acceso (para pasar las VLANs como untagged al equipo final que conectemos), sería así:

Tal y como podéis ver, al seleccionar modo de acceso deberemos poner el VLAN ID configurado para quitar la etiqueta y pasarle al equipo final todos los datos. Un aspecto importante es que los switches avanzados nos permitirán configurar los tipos de tramas que aceptan en entrada, en este caso, lo normal en un puerto de acceso es permitir solamente las tramas sin etiquetar.

Los puertos configurados como «untagged» es sinónimo de un puerto configurado en modo acceso, y un puerto configurado como «tagged» es sinónimo de puerto en modo trunk donde le pasemos una o varias VLANs.

Otra característica muy importante del estándar 802.1Q son las VLAN Nativas, estas VLAN nativas son un VLAN ID que no se pone como tagged en los enlaces troncales. Si a un puerto llega una trama sin etiquetar, se considera que pertenece a la VLAN nativa. Esto permite interoperabilidad con antiguos dispositivos, además, toda la gestión del tráfico de protocolos como VTP, CDP, Link Aggregation y otros se gestiona a través de la VLAN nativa, que por defecto es la de administración.

VLAN basadas en puerto

También conocida como Port Switching en los menús de configuración de los routers y switches, se trata de la más extendida y utilizada por switches de gama muy baja. Cada puerto se asigna a una VLAN y los usuarios que estén conectados a ese puerto pertenecen a la VLAN asignada. Los usuarios dentro de una misma VLAN poseen de visibilidad los unos sobre los otros, aunque no a las redes locales virtuales vecinas.

El único inconveniente es que no permite dinamismo a la hora de ubicar los usuarios, y en el caso de que el usuario cambie de emplazamiento físicamente se debería reconfigurar la VLAN. En las VLANs basadas en puerto la decisión y reenvío se basa en la dirección MAC de destino y puerto asociado, es la VLAN más simple y común, por este motivo los switches de gama baja suelen incorporar VLAN basada en puerto y no basada en el estándar 802.1Q.

VLAN basadas en MAC

El razonamiento es similar a la anterior, salvo que en vez de ser una asignación a nivel de puerto lo es a nivel de dirección MAC del dispositivo. La ventaja es que permite movilidad sin necesidad de que se tengan que aplicar cambios en la configuración del switch o del router. El problema parece bastante claro: añadir todos los usuarios puede resultar tedioso. Solamente los switches de gama más alta permiten VLAN basada en MAC, cuando el switch detecta que se ha conectado una determinada dirección MAC le colocará automáticamente en una VLAN específica, esto es muy útil en los casos en los que queremos movilidad.

Imaginemos que nos conectamos con nuestro ordenador portátil en varios puertos Ethernet por nuestra oficina, y queremos que siempre nos asigne la misma VLAN, en este caso con las VLANs basadas en MAC sí es posible hacerlo sin tener que reconfigurar el switch. En grandes entornos empresariales esta funcionalidad es muy habitual para segmentar correctamente los equipos.

Antes de terminar, nos gustaría contaros que, actualmente, los puntos de acceso WiFi profesionales y los controladores WiFi (ya sean locales o en el Cloud) soportan VLANs, de esta forma, les podremos proporcionar un trunk con una o varias VLANs para posteriormente configurar un SSID por cada una de las VLANs que hemos configurado. Por ejemplo, con Nuclias Connect que es la plataforma de gestión centralizada de puntos de acceso WiFi del fabricante D-Link, podemos configurar los APs para que reciban todas las VLANs vía LAN, y posteriormente asignar cada VLAN a un determinado SSID que nosotros creemos.

Gracias a esto, no solamente podremos segmentar la red cableada, sino también las redes inalámbricas WiFi en función de los SSID asociados a las diferentes VLANs que tengamos. Una buena práctica de seguridad sería crear una VLAN con un SSID específico para los dispositivos «Smart Home», como TV por cable o WiFi, cámaras IP y otro tipo de dispositivos, para que estén en una VLAN en concreto y no puedan comunicarse con los ordenadores o smartphones que estarían en la red principal.

Tal y como habéis visto, las VLAN son una tecnología que nos permitirá segmentar correctamente las redes cableadas y también las inalámbricas, ideal para tener la mejor seguridad posible, control de todos los equipos conectados, y optimización de la red para evitar tormentas de broadcast.

El artículo VLANs: Qué son, tipos y para qué sirven se publicó en RedesZone.

Powered by WPeMatico