Configura el firewall del router D-Link DSR-1000AC con ACL

El router profesional D-Link DSR-1000AC dispone de un potente y muy configurable firewall, para permitir o denegar el tráfico desde y hacia diferentes interfaces de red y también subredes, direcciones IP, puertos TCP y UDP y mucho más. Si necesitas configurar el firewall para permitir o denegar el tráfico en tu red profesional, hoy en RedesZone os vamos a mostrar todas las opciones de configuración disponibles, y ejemplos de uso donde podréis haceros una idea de cómo deberéis configurarlo.

¿Para qué sirve el firewall incorporado en el router?

Todos los routers profesional incorporan internamente un firewall para permitir o denegar el tráfico, aunque normalmente los firewall sirven para permitir o denegar el tráfico de red desde la red local hacia Internet y viceversa, en esta ocasión, al tener la posibilidad de gestionar diferentes subredes con VLANs y la DMZ, también tendremos la posibilidad de permitir o denegar el tráfico de red en estas subredes, y no solamente en la interfaz WAN de Internet que es donde normalmente se situaría el firewall.

En el caso del firewall del router profesional D-Link DSR-1000AC, vamos a poder crear un completo listado de reglas de forma secuencial para permitir o denegar el tráfico de red, podremos configurar origen y destino, tanto a nivel de interfaz, subred, rango de IP como también IP específicas, además, podremos filtrar por diferentes protocolos a nivel de IP, TCP, UDP, ICMP y mucho más.

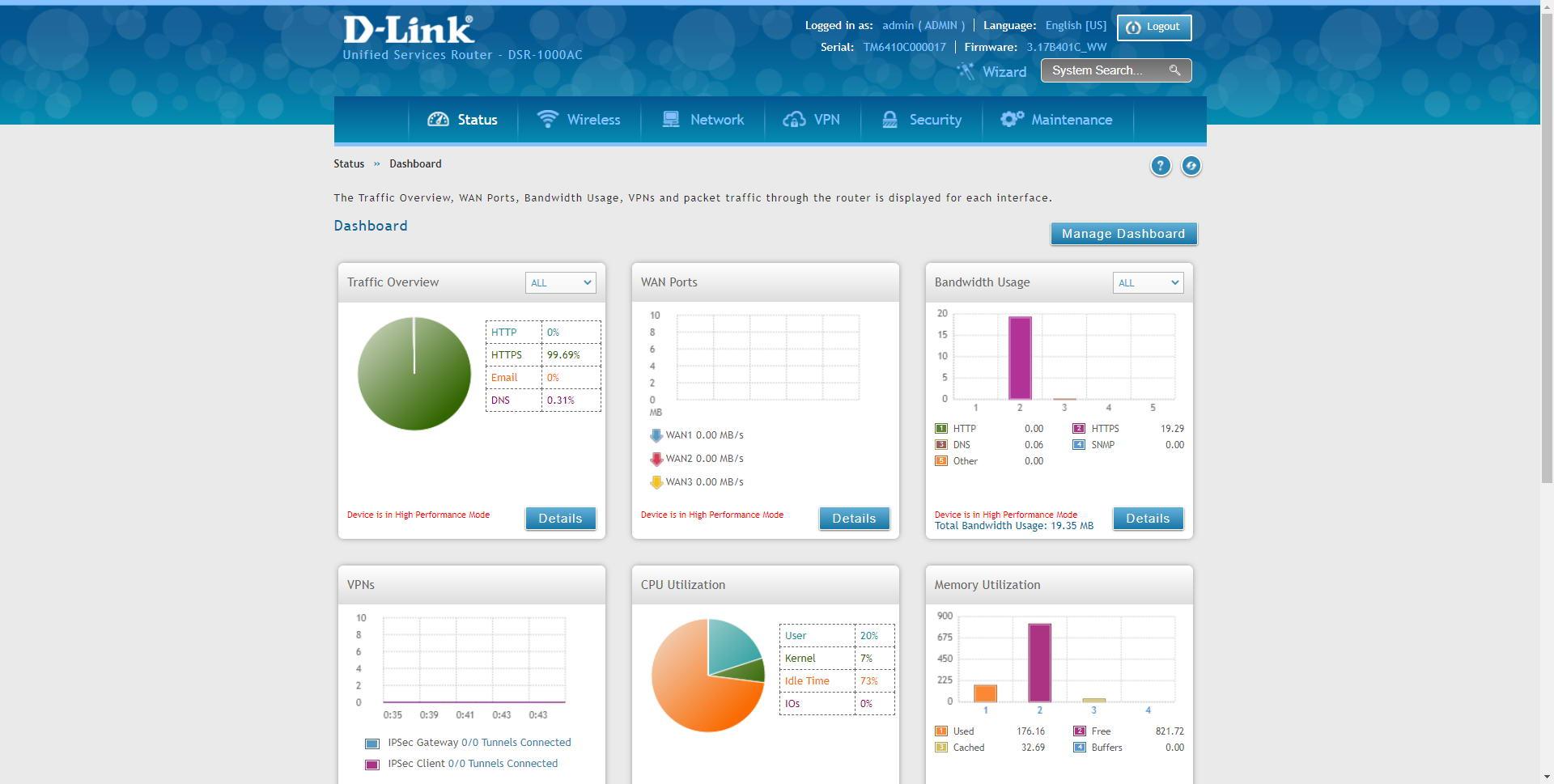

Lo primero que tenemos que hacer para configurar el firewall del router, es entrar vía web a la dirección IP de la puerta de enlace predetermina que es 192.168.10.1, por tanto, tendremos que poner en la barra de direcciones https://192.168.10.1. El nombre de usuario y clave por defecto es «admin», no obstante, la primera vez que nos metemos en el router nos va a obligar a cambiar la contraseña de acceso. Por supuesto, al ser un router profesional, tendremos la posibilidad de crear diferentes usuarios con diferentes permisos, en este caso el router es muy configurable.

Desde el menú de configuración, tenemos que pinchar en «Security / Firewall / Firewall Rules» y entraremos directamente al menú donde introducir todas las reglas en el firewall.

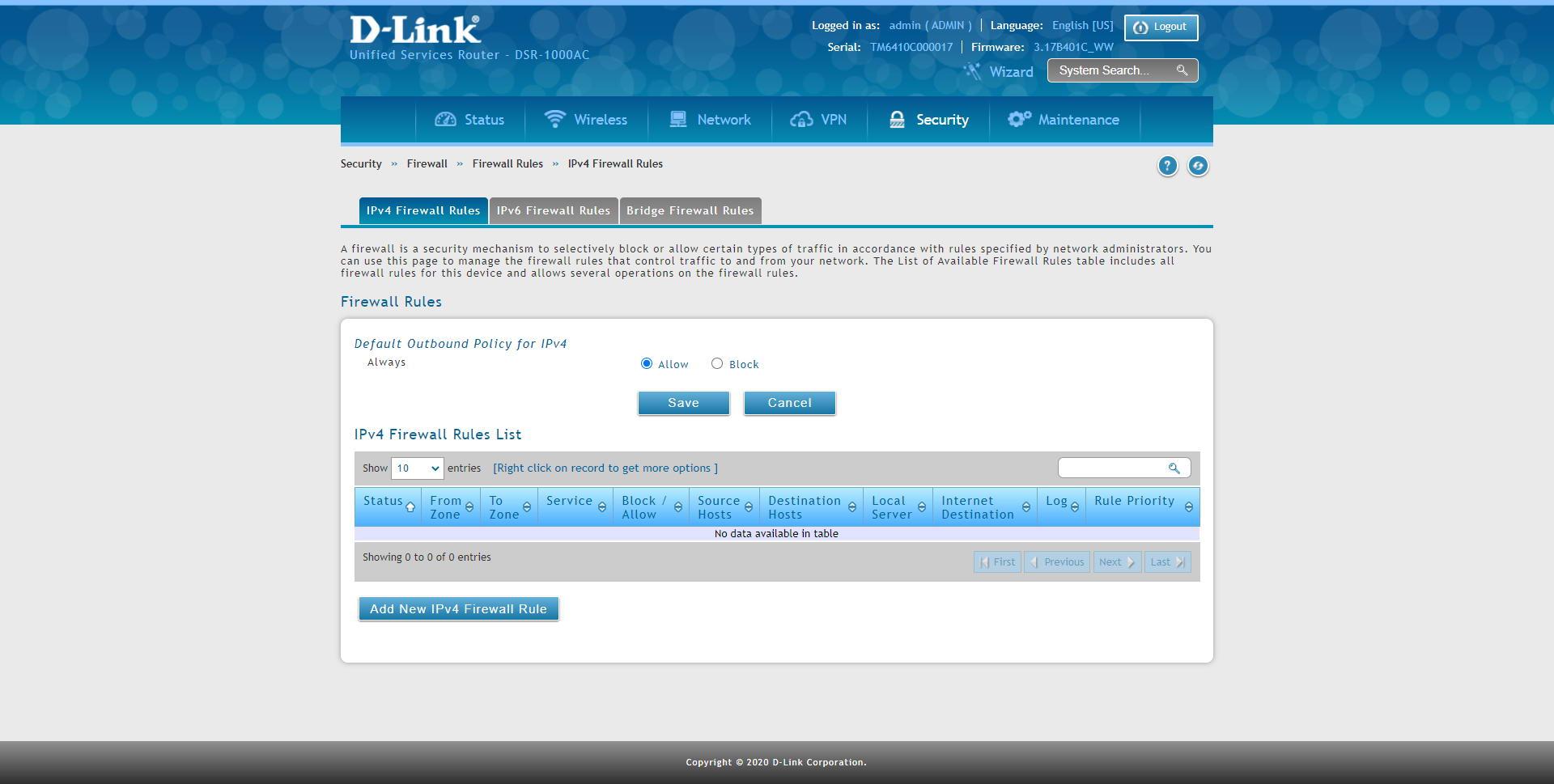

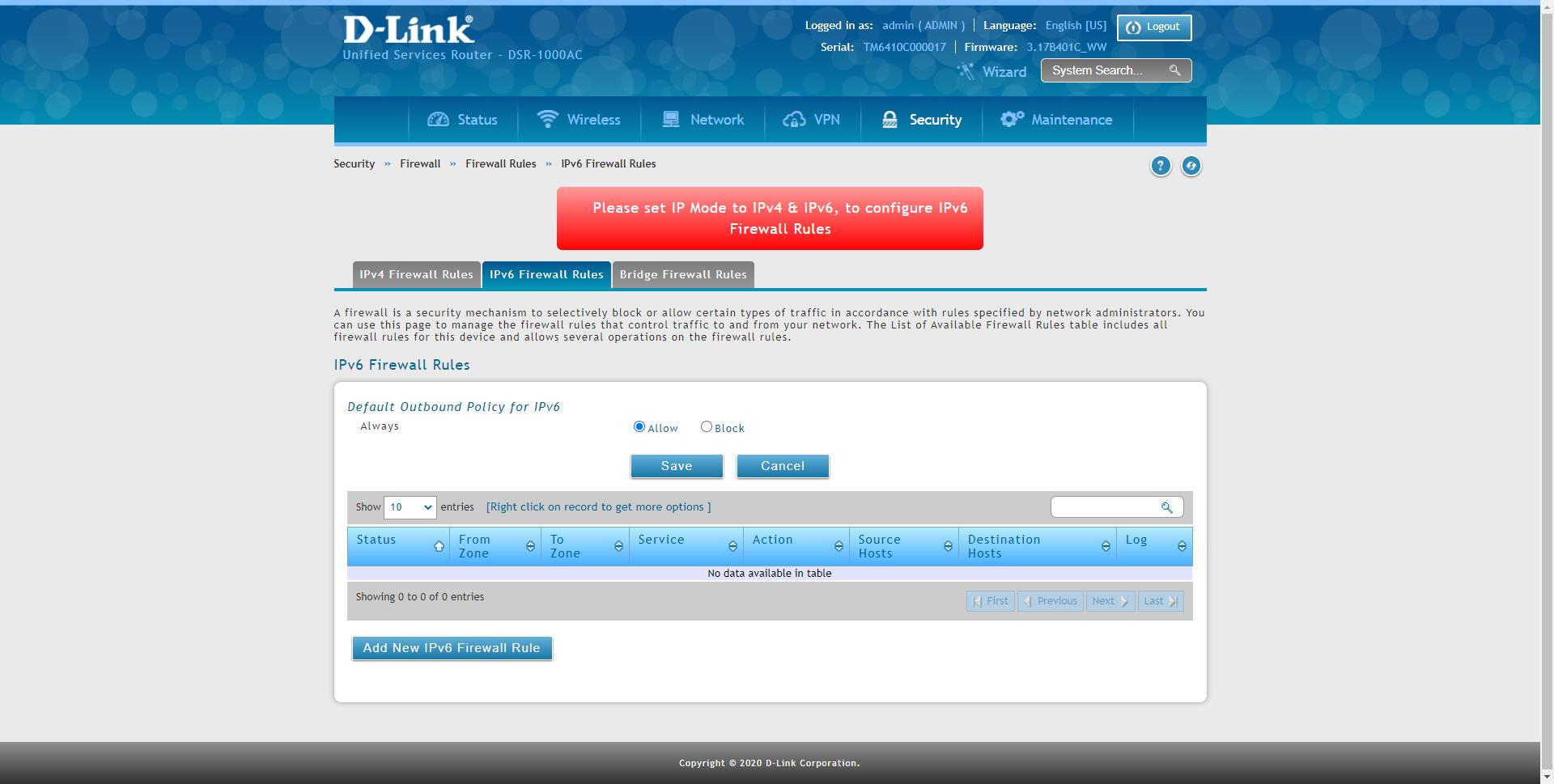

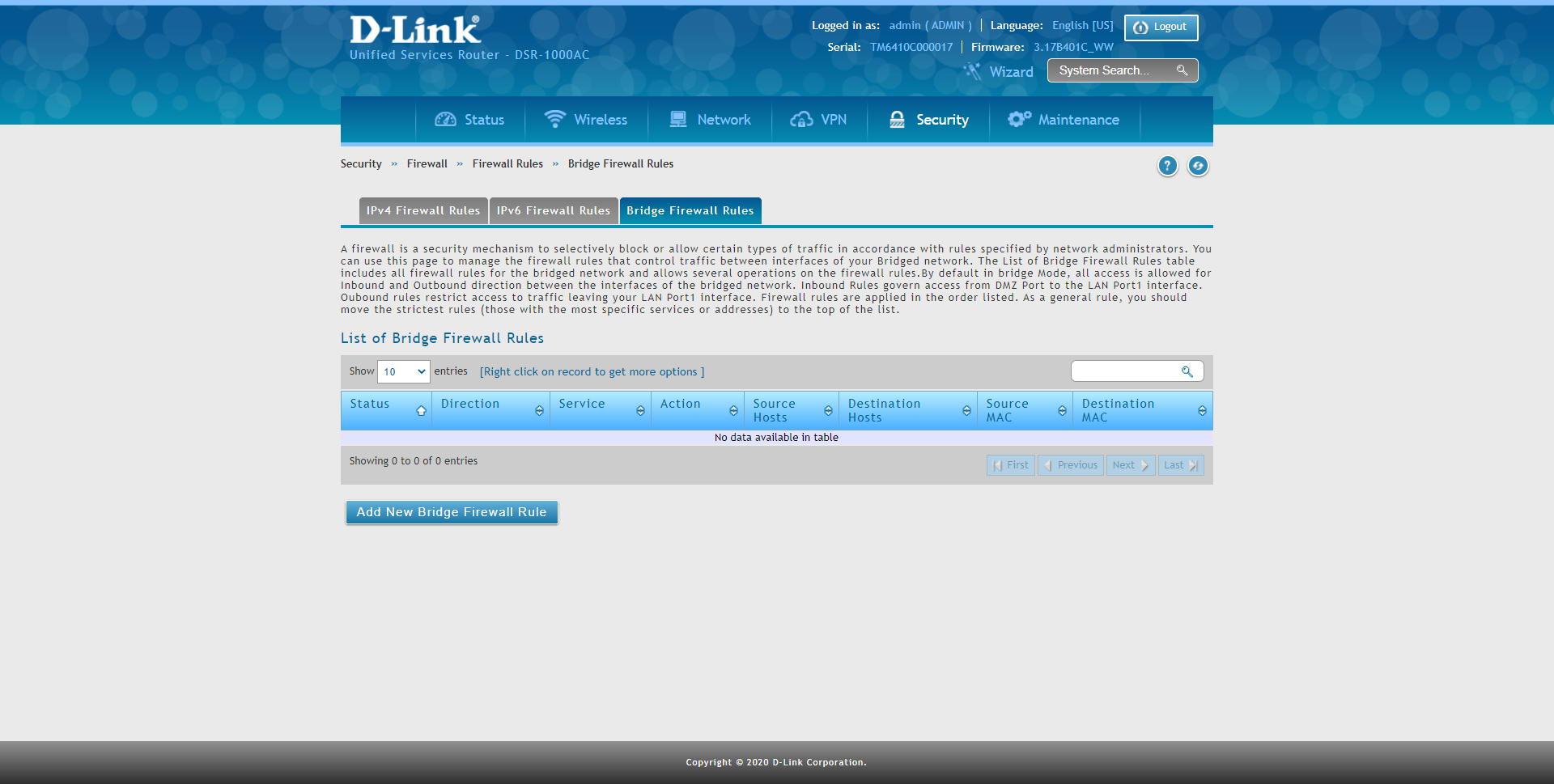

D-Link nos permite configurar diferentes reglas dependiendo de qué protocolo estemos usando, podremos configurar las reglas en la sección de «IPv4 Firewall Rules» si tenemos el protocolo IPv4, también podremos configurar reglas en la sección de «IPv6 Firewall Rules» para redes IPv6, y también tendremos la posibilidad de crear reglas en el firewall si este equipo actúa como «bridge», es decir, entre interfaces locales.

En el menú principal tendremos una regla por defecto de «Salida» o «Outbound», en este caso, lo normal es que el firewall permita cualquier conexión externa de forma predeterminada, si lo ponemos en bloquear, tendremos que crear una regla específica de permiso, de lo contrario, no tendremos comunicación con otras redes, incluyendo la conexión a Internet.

Si no tenemos el protocolo IPv6 activado, no podremos meternos en la sección de reglas para este protocolo, algo lógico porque primero lo tendríamos que activar, nos saldrá un error en color rojo que nos lo indicará:

En la sección de «Bridge Firewall Rules» es donde podremos permitir o denegar el tráfico entrante y saliente desde diferentes interfaces de la LAN y la DMZ. Por defecto, esta regla permite el acceso entrante y saliente entre las interfaces de la red. Las reglas entrantes se encargan de acceder desde el puerto DMZ hacia el puerto LAN, las reglas salientes restringen el tráfico desde el puerto LAN. Por supuesto, todas las reglas se aplican en orden que nosotros hayamos listado, por tanto, las reglas más específicas deberán estar por encima de las reglas más generales, como ocurre con cualquier firewall.

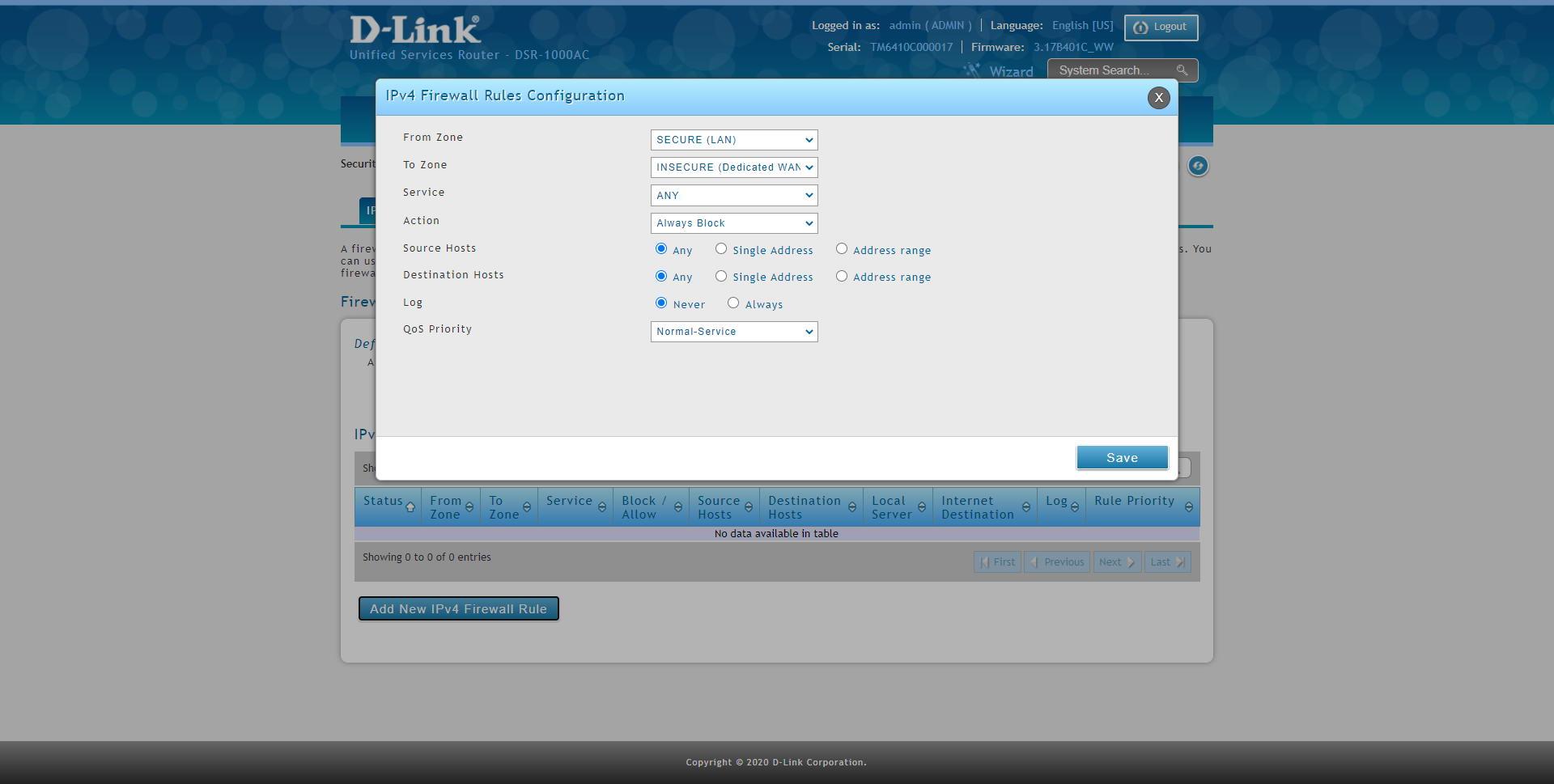

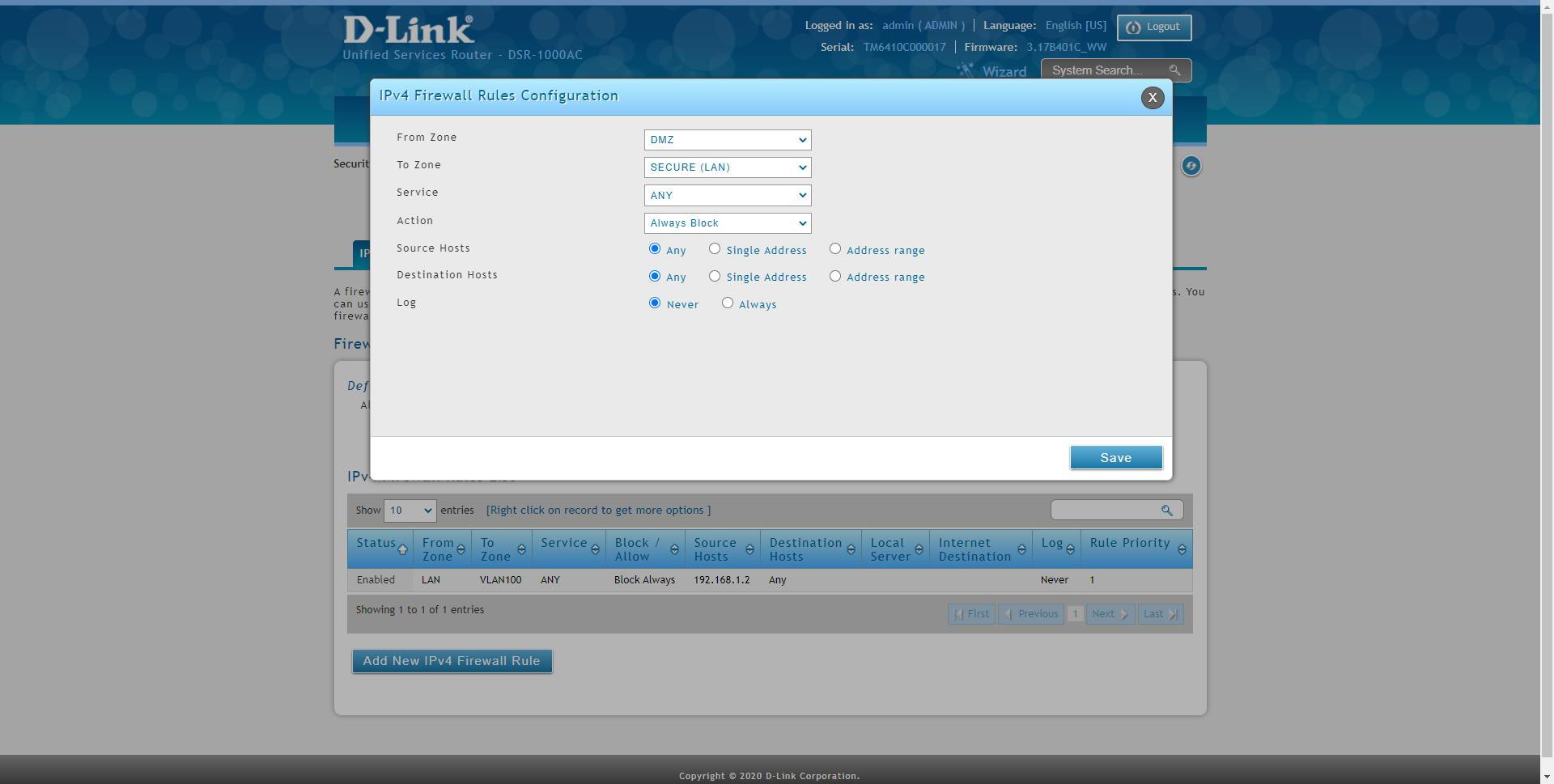

En la sección de «IPv4 Firewall Rules» es donde podremos añadir diferentes reglas, a continuación, os indicamos todas las opciones disponibles para aplicar en el firewall:

- From Zone: en esta opción tenemos la posibilidad de marcar el tráfico de origen por interfaces con LAN, una VLAN en concreto, WAN, DMZ etc.

- To Zone: en esta opción tenemos la posibilidad de marcar el tráfico de destino por interfaces con LAN, una VLAN en concreto, WAN, DMZ etc.

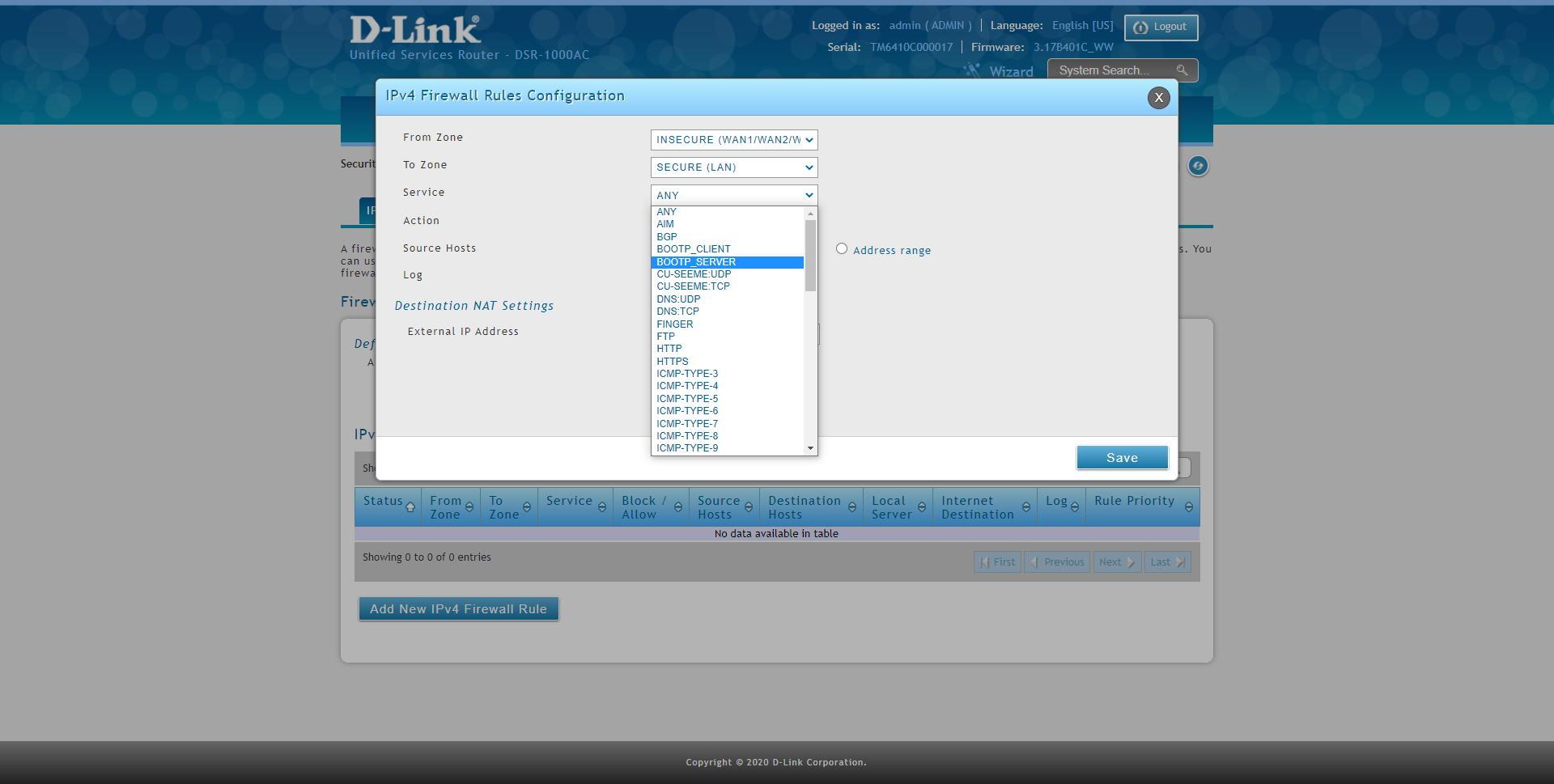

- Service: podremos filtrar diferentes servicios de red, ya sea tráfico TCP, UDP, ICMP y muchos otros protocolos, si quieres filtrar a nivel de IP deberás elegir «Any».

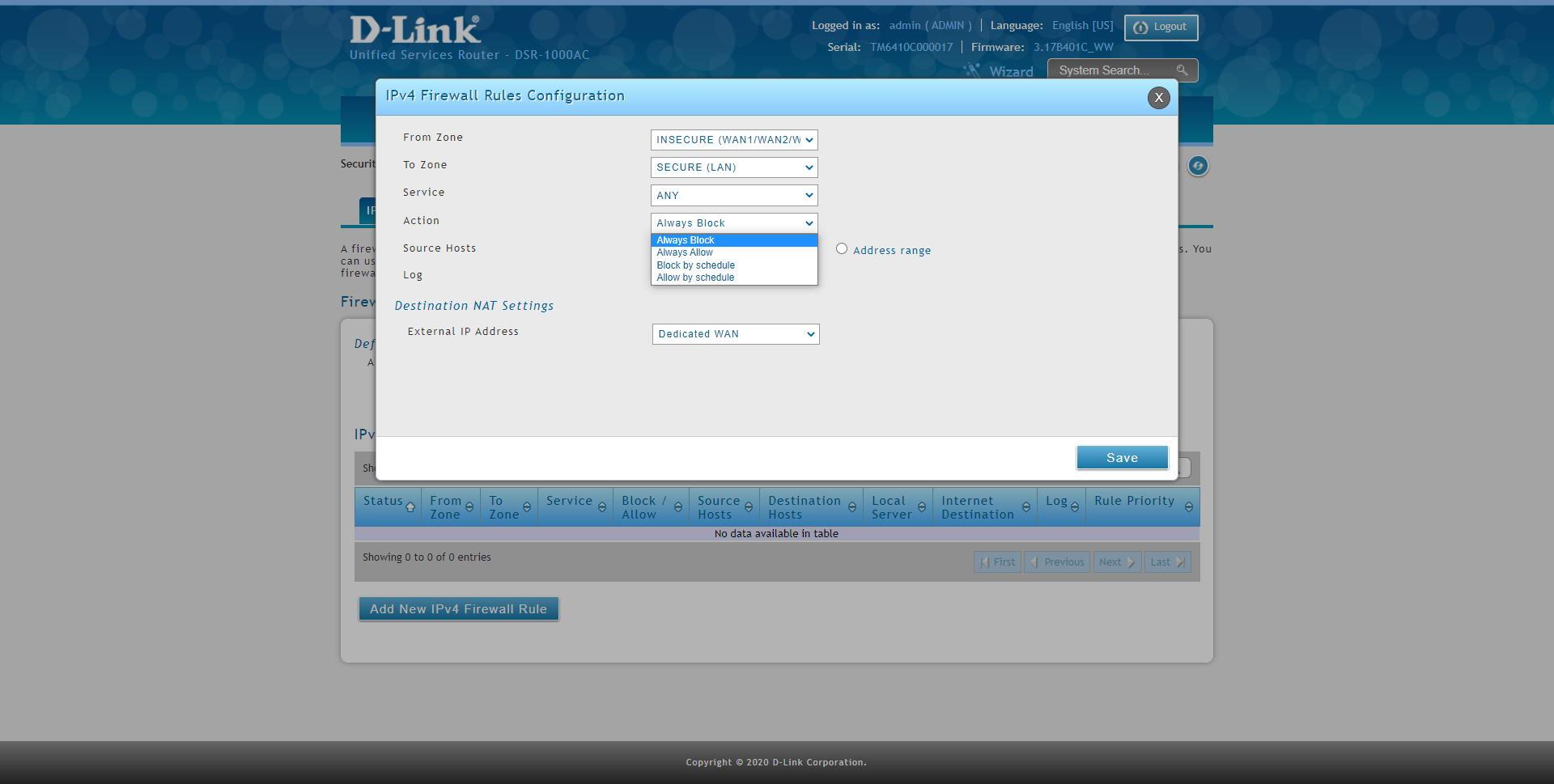

- Action: tendremos diferentes acciones para esta regla. Si el paquete cumple la condición de origen, destino y servicio, entonces se ejecutará esta acción. Tenemos un total de cuatro opciones de configuración.

- Always Block: bloquear siempre los paquetes

- Always Allow: permite siempre los paquetes

- Block by schedule: bloquea en función a un horario que deberemos definir en otro menú del firewall. El servicio será bloqueado en el tiempo seleccionado, y en el tiempo no seleccionado se permitirá.

- Permit by schedule: permite en función a un horario que deberemos definir en otro menú del firewall. El servicio será permitido en el tiempo seleccionado, y en el tiempo no seleccionado no se permitirá.

- Source hosts: podremos filtrar por cualquier host de la interfaz elegida en el origen, por una dirección IP en concreto, o por un rango de direcciones.

- Destination hosts: podremos filtrar por cualquier host de la interfaz elegida en el destino, por una dirección IP en concreto, o por un rango de direcciones.

- Log: si queremos loguear los paquetes que satisfagan esta regla.

- QoS Priority: si queremos añadirle prioridad vía QoS a los paquetes

A continuación, podéis ver todas las opciones de configuración:

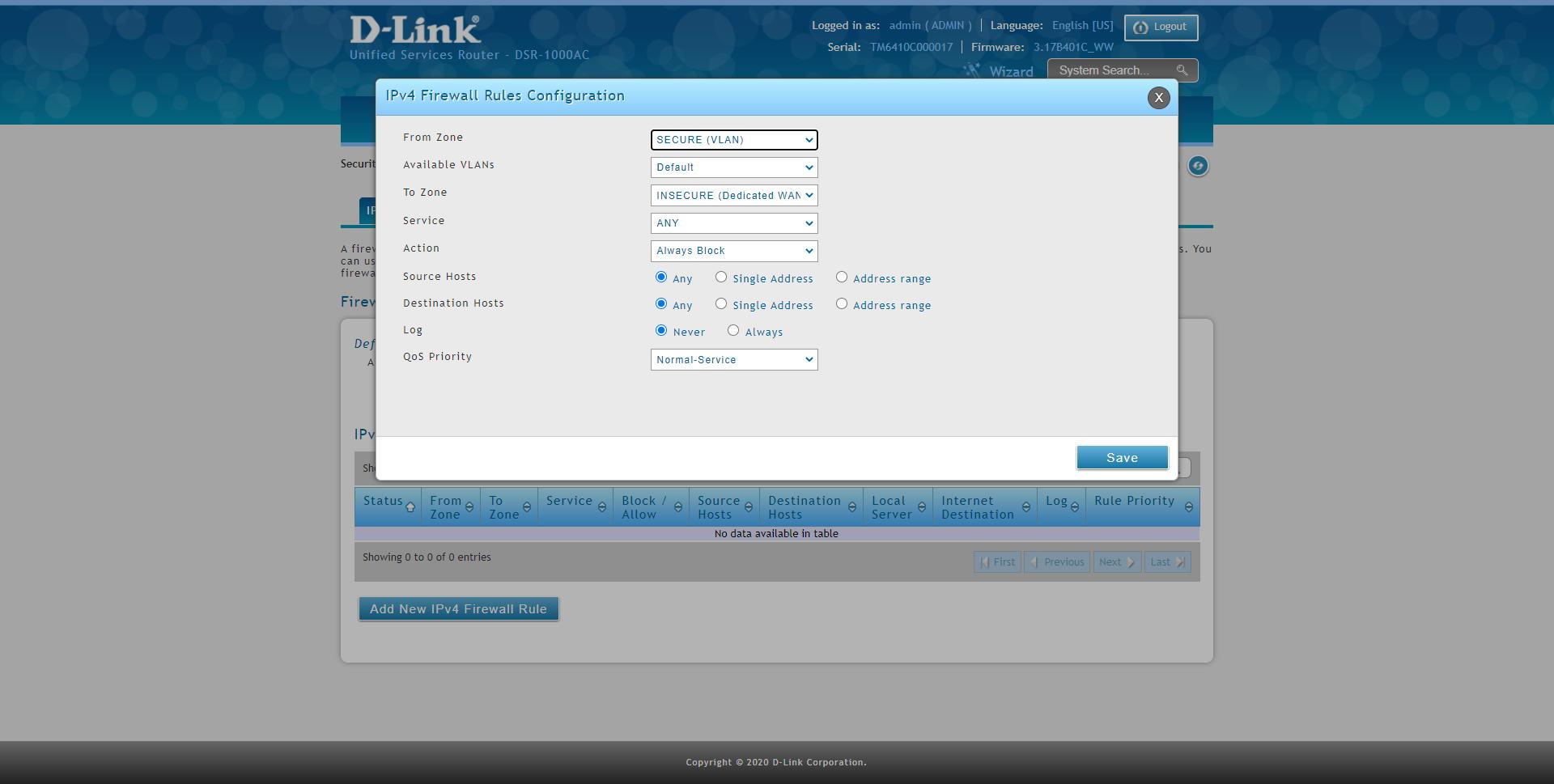

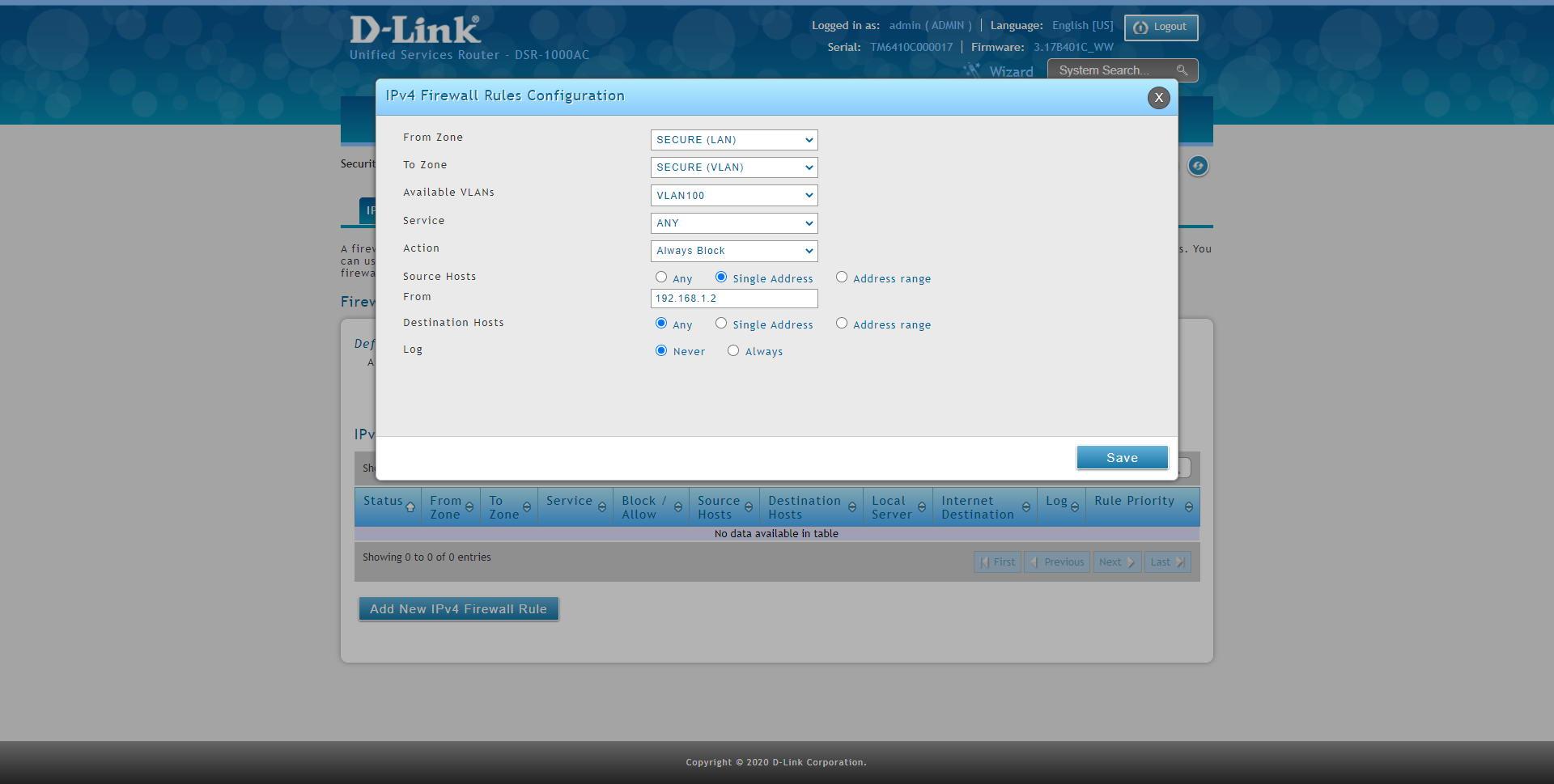

Si seleccionamos como zona de origen una VLAN, nos saldrá un desplegable para seleccionar la VLAN que nosotros queramos, tal y como podéis ver. También podremos elegir cualquier destino, incluyendo otra VLAN para bloquear el tráfico inter-VLAN como nosotros queramos. Además, gracias a «service» podremos bloquear a nivel de IP, de protocolos TCP y UDP y más.

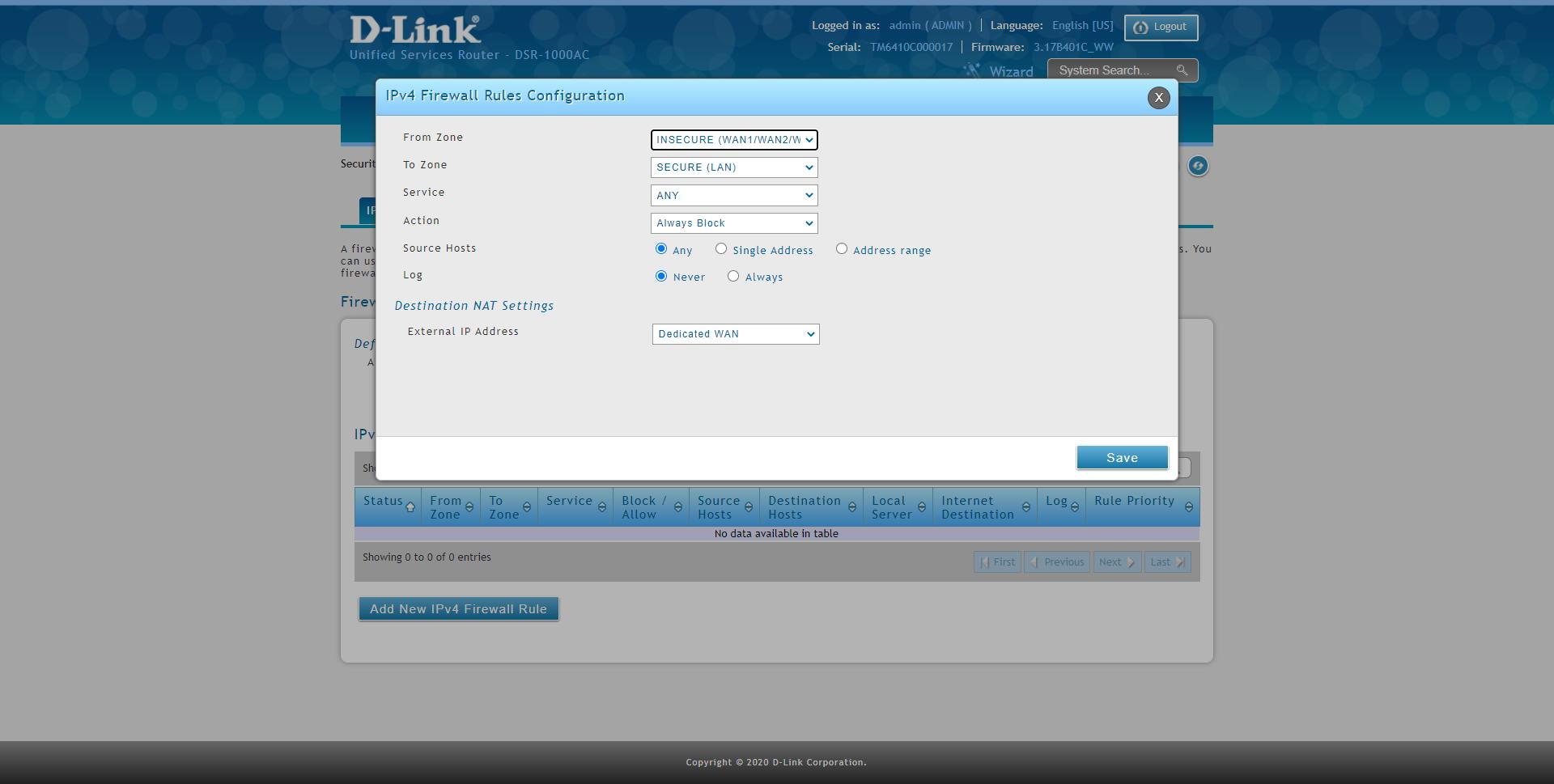

También podremos configurar el firewall para bloquear o permitir el tráfico desde la WAN de Internet hacia la LAN o una VLAN en concreto, con las mismas opciones de configuración. No obstante, si seleccionamos como zona de origen la WAN, en la parte inferior nos indicará la configuración del «Destination NAT», es decir, contra qué interfaz estamos realizando el NAT/PAT.

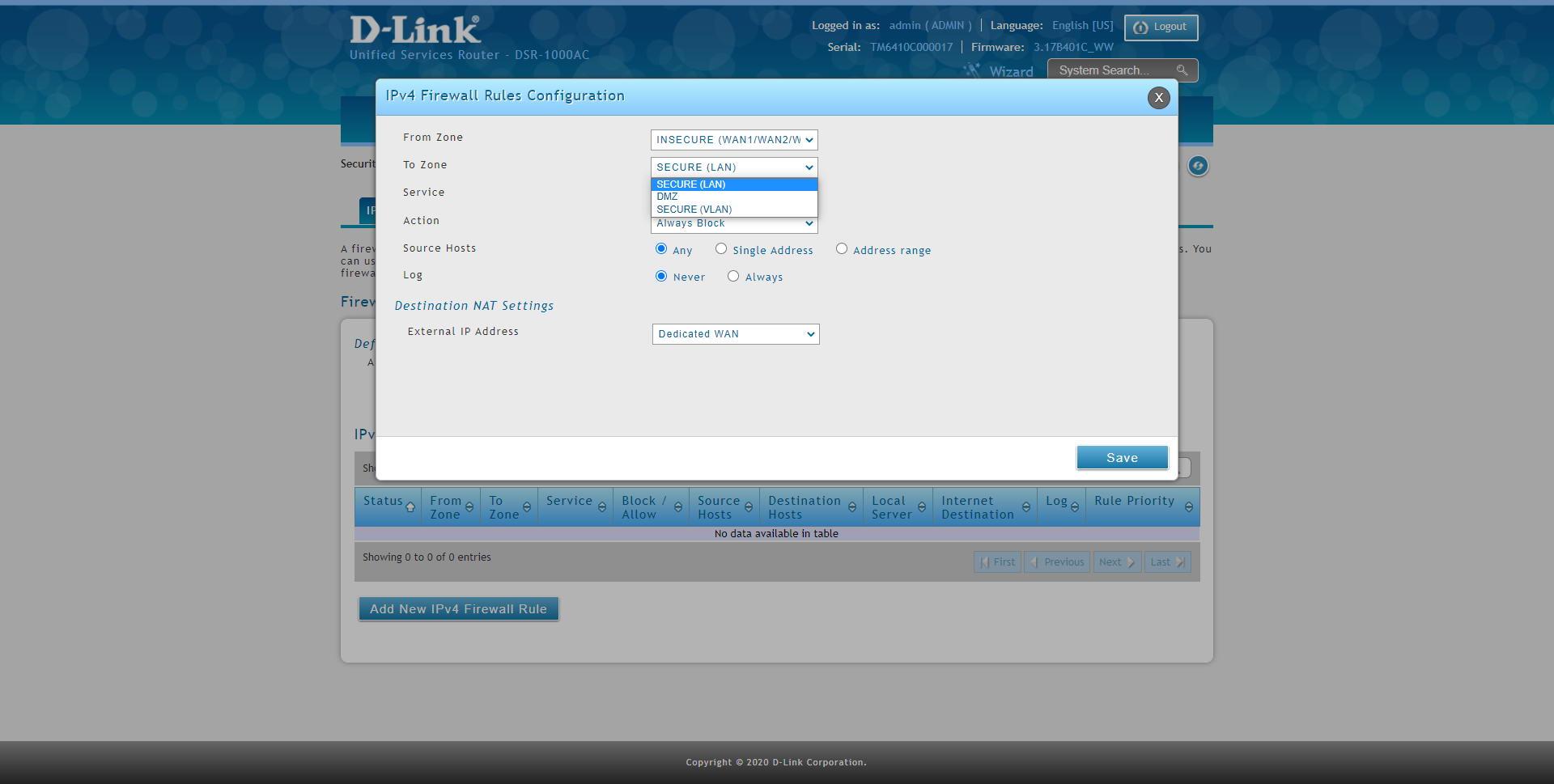

Tal y como se puede ver, si seleccionamos la zona de origen la WAN, como destino podremos bloquear tráfico que va hacia la LAN, una VLAN en concreto o directamente hacia la DMZ, si es que la tenemos configurada, porque esto último es opcional.

Respecto a las opciones de «Service», podremos filtrar por todos los protocolos a nivel de aplicación y a nivel de red, ideal para filtrar o permitir solamente lo que nos interese. Este router DSR-1000AC es realmente completo en este sentido, podremos configurar en detalle todos los servicios del firewall que nosotros queramos.

Tal y como os hemos explicado antes, tendremos un total de cuatro opciones para permitir/bloquear, una política estricta de «siempre» y basada en una programación horaria que nosotros podemos configurar.

Tal y como se puede ver, podremos elegir tanto en origen y en destino que solamente filtremos una dirección IP:

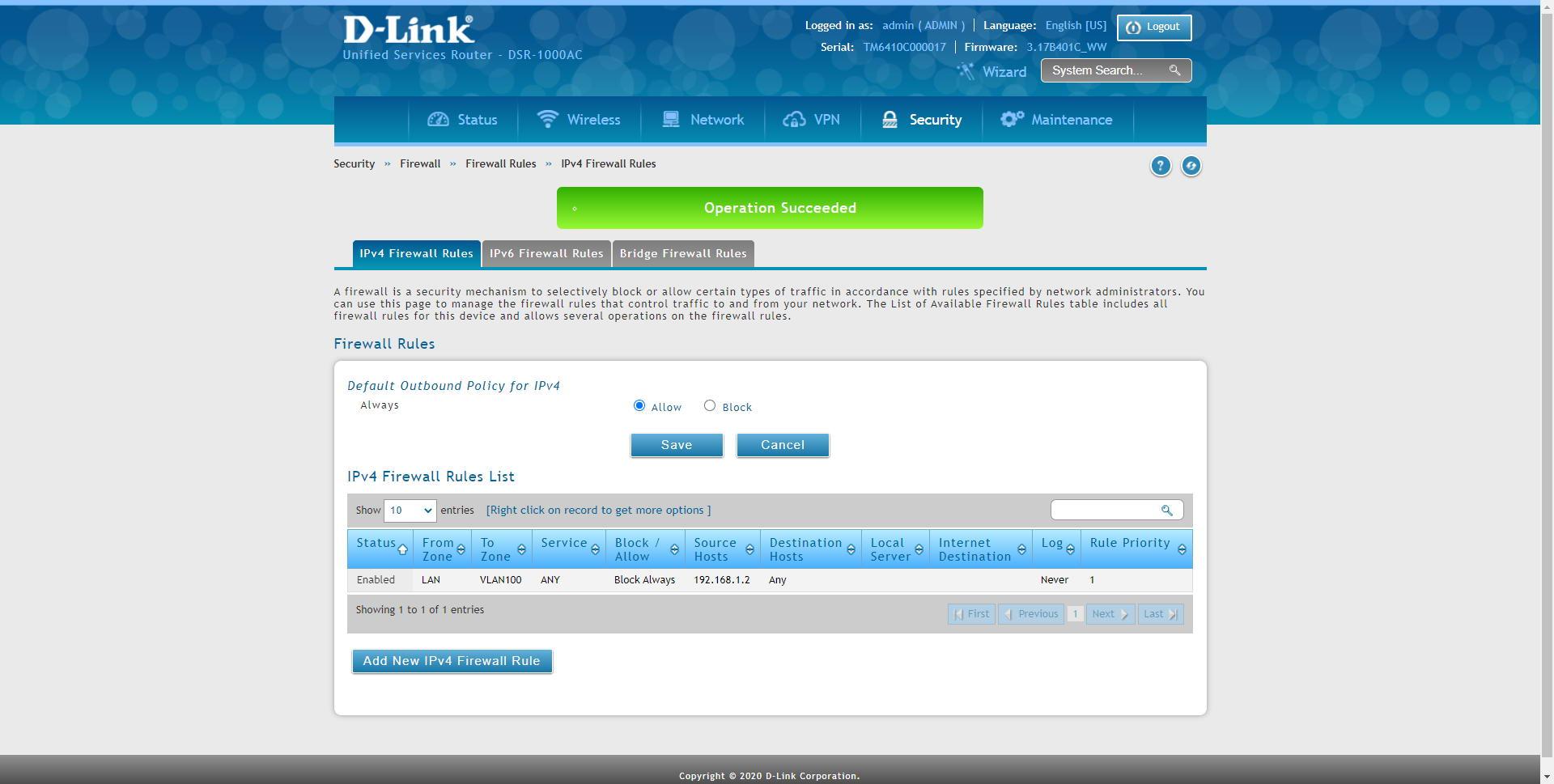

Una vez que hayamos creado, pinchamos en «Save» y ya tendremos la regla configurada y creada. Un detalle muy importante: todas las reglas se verifican desde arriba hacia abajo de forma secuencial, por tanto, nuestra recomendación es la siguiente:

- Configurar las reglas más específicas arriba (las direcciones IP son más específicas que una subred entera).

- Configurar las reglas más generales abajo

- Configurar las reglas que más se van a usar arriba, para optimizar el rendimiento.

Por supuesto, también podremos configurar cualquier regla desde la DMZ hacia la LAN:

Tal y como habéis visto, el firmware de este router D-Link DSR-1000AC es un equipo realmente completo con un firewall muy potente, con el que podremos hacer una gran cantidad de reglas.

El artículo Configura el firewall del router D-Link DSR-1000AC con ACL se publicó en RedesZone.

Powered by WPeMatico