Controles CIS versión 8, en vuelo

Teniendo en cuenta que cualquier época es tiempo de cambio y evolución, sería imposible imaginar algo diferente para un momento de especial incertidumbre y disrupción como el actual: la pandemia generada por COVID 19 ha acelerado los ciclos de la gestión del cambio de cualquier actividad o área de conocimiento. ¡Y los controles CIS no son una excepción! Desde abril de 2019, fecha de publicación de la versión 7.1, no pocas cosas han cambiado en el universo de la gestión de la información.

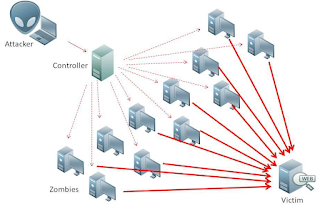

Como la práctica totalidad de nuestros lectores ya conoce, los Controles CIS conforman un conjunto de buenas prácticas para la defensa frente a ataques contra los sistemas de información y las redes. Estos controles han venido siendo desarrollados por una comunidad de expertos en Tecnologías de la Información provenientes de múltiples sectores de actividad.

Este ejército de voluntarios constituye el músculo y el corazón del Center for Internet Security (CIS), organización independiente sin ánimo de lucro que se focaliza en el desarrollo de múltiples utilidades de ciberseguridad, entre ellas los CIS Controls.

Qué hay de nuevo

Como ya se ha hecho con ocasión de versiones anteriores, los expertos han realizado su trabajo sobre la base de unos principios de diseño que han servido de guía a la hora de determinar qué es lo realmente importante y cuáles son los objetivos de los Controles CIS:

- El Ataque como referencia para la Defensa.

- Foco en la identificación y priorización de los aspectos más críticos para detener los ataques más relevantes.

- Salvaguardas viables y aplicables.

- Controles medibles.

- Alineamiento con otros esquemas y marcos regulatorios, de gobierno o de gestión.

Naturalmente, las nuevas tendencias, articuladas sobre servicios en la nube, la virtualización, la movilidad, la externalización o el teletrabajo, así como las cambiantes técnicas del atacante, han modificado el ecosistema de la ciberseguridad y han ocupado un lugar preferente en los trabajos de desarrollo de la nueva versión. Como consecuencia de ello, los enfoques basados fundamentalmente en los dispositivos físicos y los perímetros definidos han perdido parte de su protagonismo.

En primer lugar, la versión 8 introduce un glosario de definiciones, acrónimos y abreviaturas que busca eliminar cualquier ambigüedad desde la perspectiva de la terminología.

Por otra parte, el verdadero valor de los Controles CIS no consiste en construir la mejor lista, sino en el aprovechamiento y la reutilización de la experiencia de una comunidad de individuos y empresas para mejorar la seguridad. Es decir, CIS constituye un punto de encuentro donde compartir información.

Resultado de todo ello es que la estructura y el contenido de los controles se han reorganizado, reduciéndose en dos unidades el número de controles, que ahora ha pasado a ser de dieciocho; además, aparece un nuevo control, el de la “Gestión de Proveedores de Servicios”. La relación de controles queda de la siguiente forma:

- Inventario y control de Activos corporativos hardware

- Inventario y control de Activos software

- Protección de datos

- Configuración segura de los Activos hardware y software

- Gestión de cuentas

- Gestión del control de acceso

- Gestión continua de vulnerabilidades

- Gestión de logs de auditoría

- Protección del correo electrónico y de la navegación web

- Defensa contra malware

- Recuperación de datos

- Gestión de la infraestructura de red

- Defensa y monitorización de red

- Concienciación y adiestramiento en habilidades de seguridad

- Gestión de proveedores de servicio

- Seguridad del software de aplicación

- Gestión de la respuesta a incidentes

- Pruebas de penetración

Para cada uno de dichos controles el marco ofrece una descripción general, una explicación de la relevancia de cada uno de ellos, una exposición de los procedimientos y las herramientas y, por último, una tabla de las acciones específicas que una organización puede adoptar para implementar el control.

Al mismo tiempo, como ya sucedía en la versión anterior, los controles se estructuran en Grupos de Implementación (IG) de los que se infiere una orientación a la hora de establecer prioridades en el proceso de implementación, desde el IG1 “basic cyber hygiene” hasta el IG3, que incluye a los otros dos grupos.

En síntesis…

A modo de resumen, es importante subrayar que los CIS Controls son algo más que una lista. Antes bien, se trata de todo un ecosistema que trasciende una simple lista de controles y que permite capturar información sobre cómo otros profesionales han aplicado y utilizado estas recomendaciones. El verdadero valor de los Controles CIS consiste en aprovechar la experiencia de una comunidad de individuos y empresas para para mejorar la seguridad mediante el intercambio de ideas, herramientas, lecciones y acciones colectivas.

No deje de revisar este marco de buenas prácticas y compruebe cómo puede ayudarle a completar y mejorar su modelo de gestión de la seguridad de la información.

La entrada Controles CIS versión 8, en vuelo aparece primero en Security Art Work.

Powered by WPeMatico