BruteShark: conoce este programa de análisis forense de redes

BruteShark es una herramienta totalmente gratuita para sistemas operativos Windows que nos permitirá realizar un análisis forense de redes de manera fácil y rápida. Esta herramienta NFAT (Network Forensic Analysis Tool) nos permite realizar un procesamiento e inspección profunda del tráfico de red, puede trabajar tanto con ficheros PCAP ya capturados anteriormente con programas como WireShark, o directamente capturar toda la información desde la interfaz de red, ya sea cableada o inalámbrica. Hoy en RedesZone os vamos a mostrar todas las características de este programa tan interesante, y también os enseñaremos cómo funciona.

Principales características

Las principales características de este programa es que nos permitirá realizar un análisis forense de redes con capturas de tráfico PCAP, aunque también tendremos la posibilidad de sniffear todo el tráfico de la tarjeta de red cableada o WiFi, no obstante, es compatible con WireShark porque es el analizador de protocolos más utilizado por todo el mundo. Otras características importantes son que permite extraer contraseñas de las capturas de datos directamente en texto plano, sin necesidad de que nosotros tengamos que inspeccionar todo el tráfico en detalle, es algo completamente automático. También podremos construir un mapa de la red, reconstruir sesiones TCP, podremos extraer los hashes de las contraseñas encriptadas e incluso convertirlas a formato Hashcat para posteriormente intentar crackearlas con este programa, realizando un ataque de fuerza bruta o diccionario offline.

El objetivo principal de este programa BruteShark es brindar una solución completa a los investigadores de seguridad informática y a los administradores de redes y sistemas para identificar posibles problemas, debilidades, amenazas en la red local y otros fallos de seguridad que podría provocar un futuro ataque. Este programa está disponible en dos versiones claramente diferentes, tendremos una versión con interfaz gráfica de usuario para el sistema Windows, y también tendremos una versión en línea de comandos (ejecutaremos en un terminal) que es compatible con sistemas operativos Windows y Linux. Por supuesto, este programa se puede usar para analizar el tráfico de red de los equipos Windows, Linux o macOS sin ningún problema.

Este programa es capaz de extraer y decodificar nombres de usuario y contraseñas de protocolos como HTTP, FTP, Telnet, IMAP, SMTP y muchos otros, es decir, todos los protocolos que no cuentan con un cifrado extremo a extremo como HTTPS, FTPES, SSH y muchos otros. Este programa también es capaz de extraer los hashes y transformarlos en formato de Kerberos, NTLM, CRAM-MD5, HTTP-Digest y más, por supuesto, podrá crear un diagrama de red visual con los usuarios y los diferentes dispositivos de red, también es capaz de extraer todas las consultas DNS que se hayan realizado (siempre que no se use DoH o DoT que va cifrado), también permite reconstruir sesiones TCP y UDP, hacer carving de archivos e incluso extraer las llamadas de VoIP si se usan los protocolos SIP y RTP.

Una vez que ya conocemos todas las características de este programa, vamos a ver en detalle cómo funciona.

Descarga e instalación en Windows

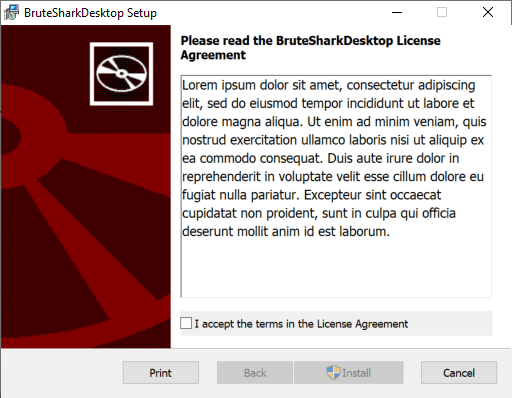

Si estás interesado en instalar este programa en Windows, podrás descargar dos versiones:

- BruteShark instalador con interfaz gráfica de usuario x64

- BruteSharkCli versión línea de comandos para Windows 10

El único prerrequisito es tener instalado WinPcap o NPcap, debemos recordar que, si tienes WireShark instalado, habrás instalado uno de ambos drivers. También debes instalar .NET Core Runtime para poder ejecutarlo.

Si vas a instalar este programa en sistemas Linux, necesitarás tener instalado libpcap, a continuación, ejecutaremos los siguientes comandos:

find /usr/lib/x86_64-linux-gnu -type f | grep libpcap | head -1 | xargs -i sudo ln -s {} /usr/lib/x86_64-linux-gnu/libpcap.so

wget https://github.com/odedshimon/BruteShark/releases/latest/download/BruteSharkCli

./BruteSharkCli

Una vez instalado, procedemos a ejecutarlo, debemos recordar que solamente tendremos interfaz gráfica de usuario en sistemas operativos Windows, en Linux tendremos que ejecutar comandos por consola.

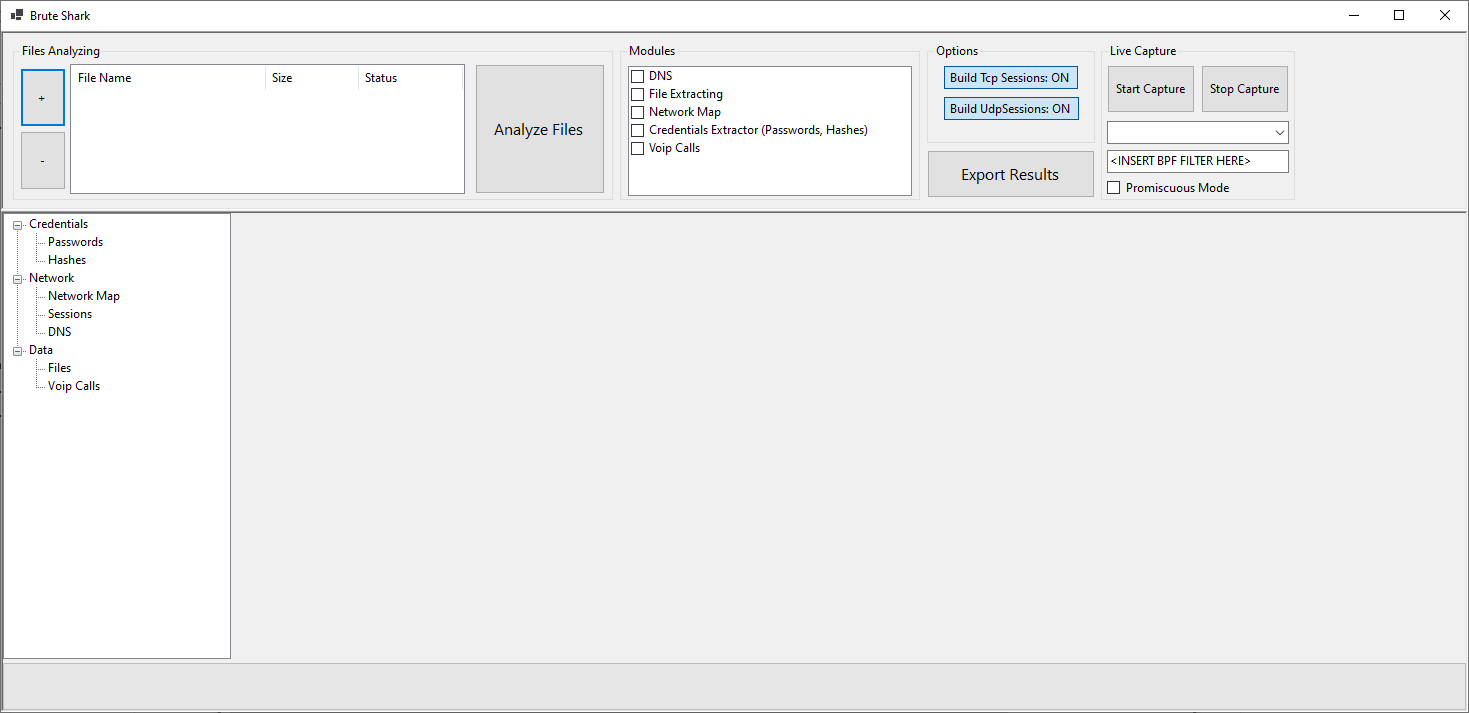

Funcionamiento de BruteShark

Este programa funciona de manera realmente sencilla, lo primero que hacer es subir un archivo PCAP a analizar, y posteriormente analizar el archivo o los archivos que hayamos subido. También tenemos la posibilidad de construir las sesiones TCP y UDP, e incluso empezar con la captura de datos en red. Si no tienes ninguna captura que analizar, puedes utilizar este programa en lugar de utilizar WireShark, exportar la captura en PCAP y posteriormente importarla en este programa. De esta forma, podremos hacerlo de forma mucho más fácil con un único programa.

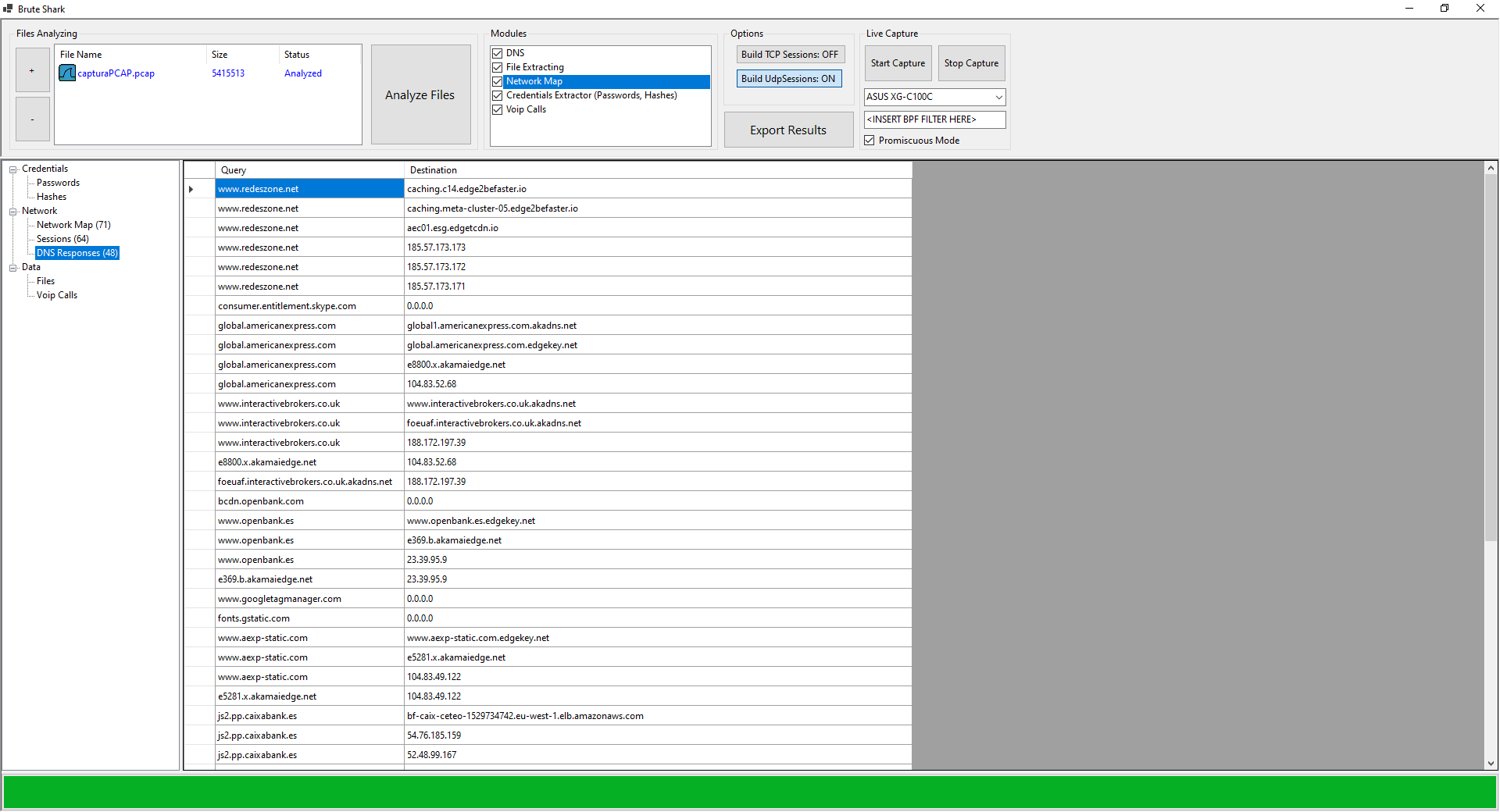

En la parte de la izquierda del programa es donde podremos ver las credenciales de usuario que hay en el tráfico de red, nos mostrarán tanto las contraseñas en texto plano (si se han utilizado protocolos sin cifrado), y también nos mostrará los hashes si hacemos uso de Kerberos, NTLM y los otros protocolos que os hemos comentado anteriormente. En esta sección también podremos ver el diagrama de red, las sesiones realizadas, las solicitudes DNS, y finalmente encontremos los posibles archivos que ha capturado y las llamadas VoIP si hemos realizado alguna.

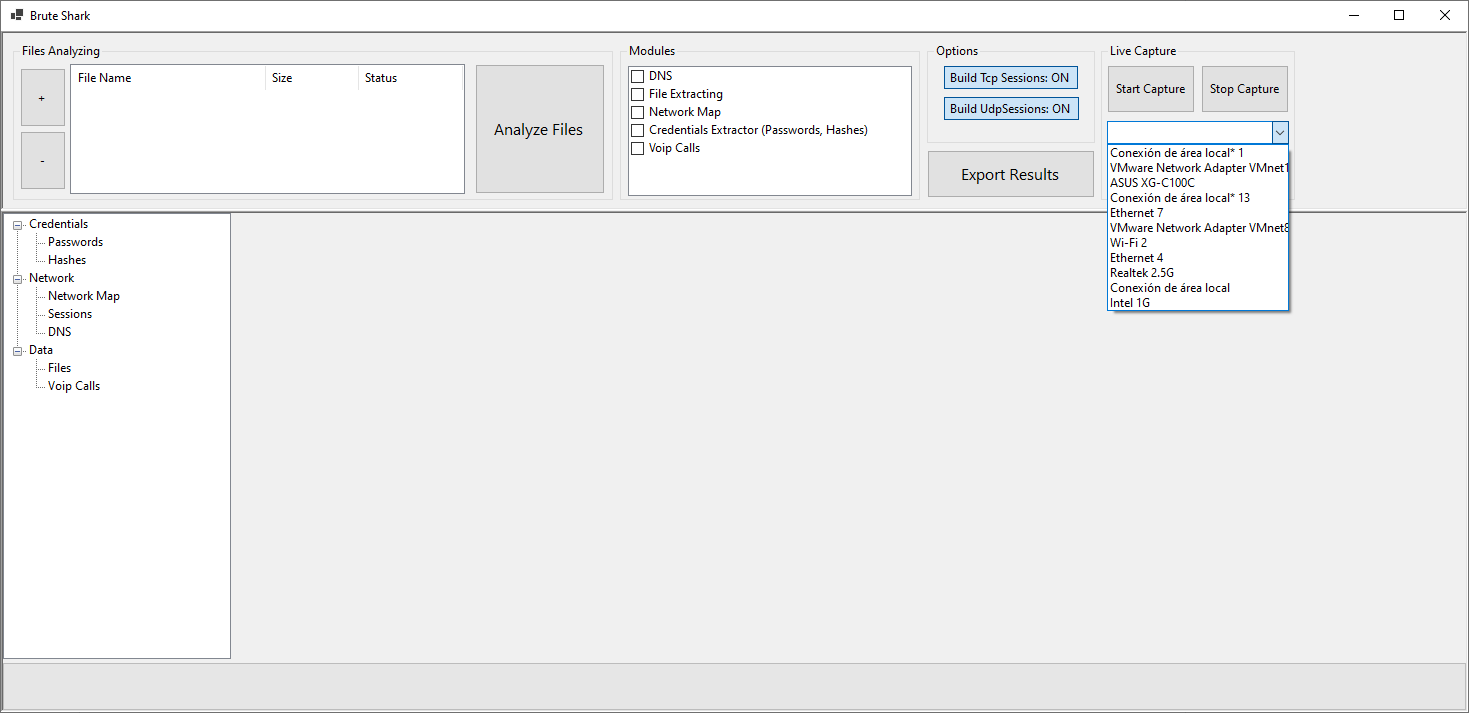

Si queremos capturar tráfico de red de cualquiera de las interfaces de red, es totalmente necesario ejecutar BruteShark con permisos de administrador, de lo contrario, ni siquiera nos saldrán las tarjetas de red cableadas y WiFi que tenemos en nuestro ordenador.

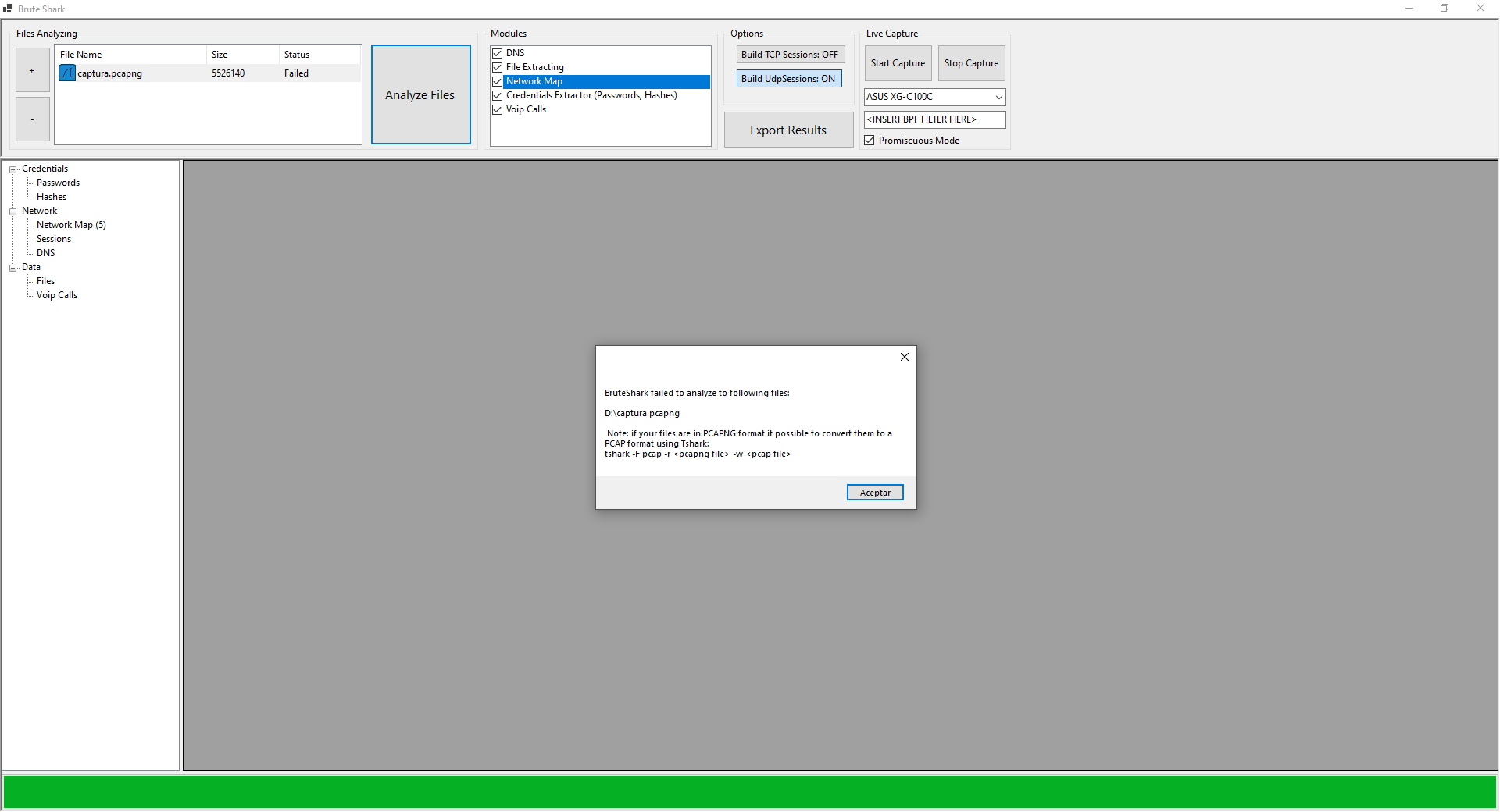

También debemos tener en cuenta que, si vamos a utilizar WireShark, debemos exportar las capturas en formato PCAP y no PCAPNG como ocurre de forma predeterminada, porque nos saldrá el siguiente error. Tendremos dos opciones, o bien usar WireShark y guardar como PCAP, o usar el programa tshark a través de la línea de comandos.

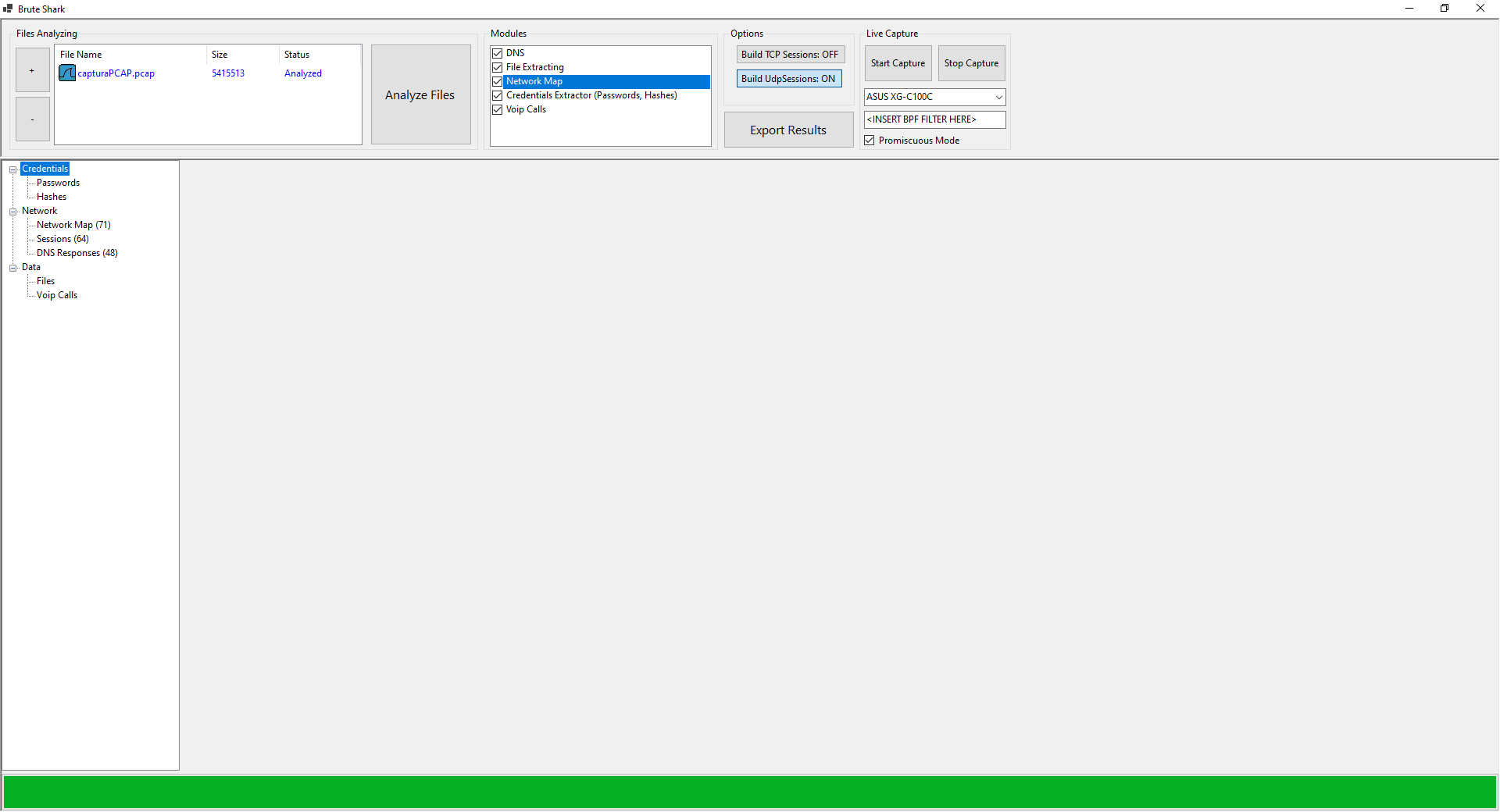

Cuando abrimos una captura PCAP compatible, entonces debemos pinchar en «Analyze Files» y empezará a analizar la captura, esto puede tardar desde unos segundos a unas horas, dependiendo del tamaño de la captura que tenga que analizar el programa BruteShark.

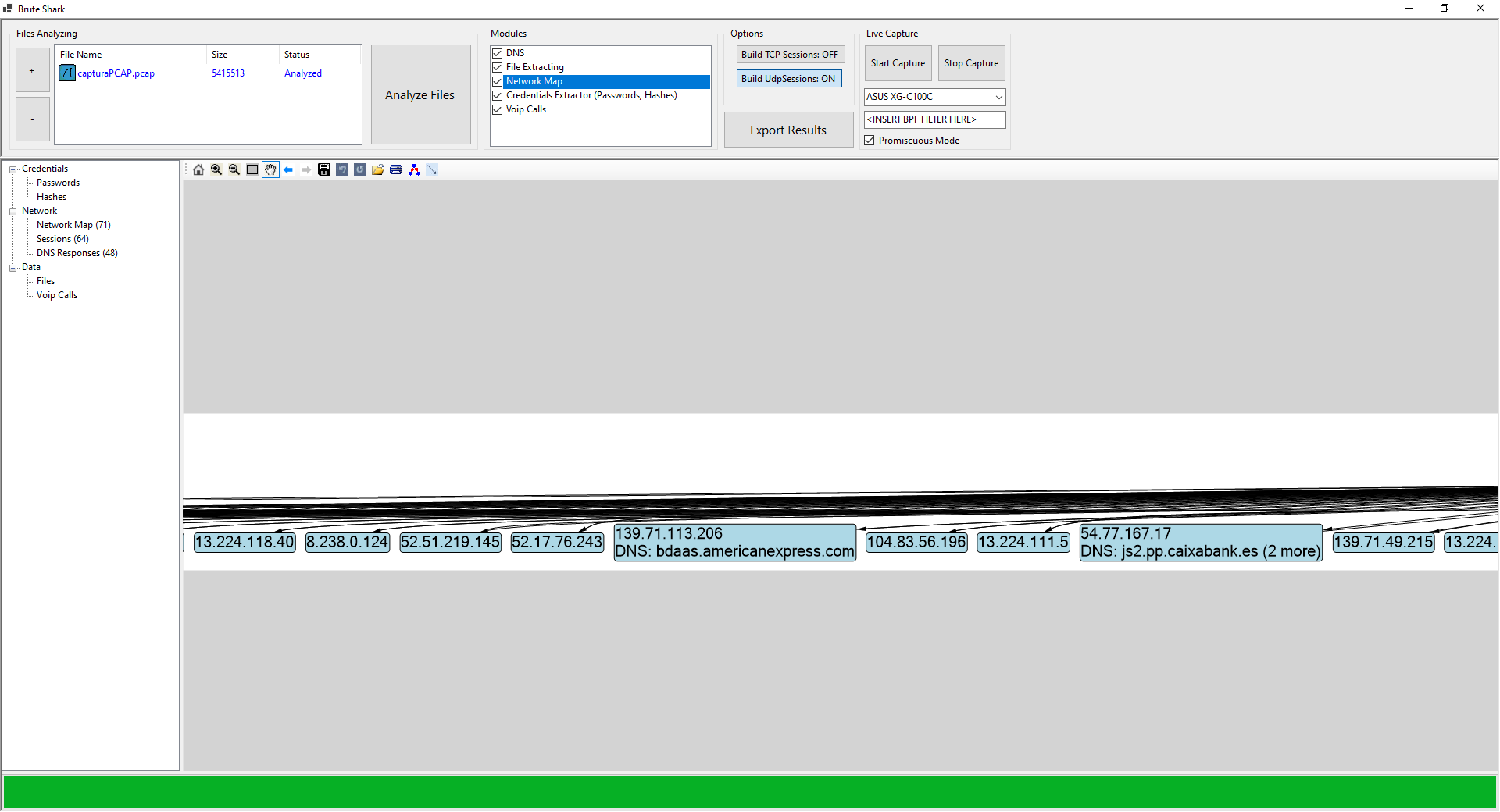

En nuestro caso hemos usado siempre conexiones DNS y HTTPS, por tanto, no ha capturado ninguna password ni tampoco ningún hash de contraseñas al no usar Kerberos ni NTLM. Lo que sí podremos ver es el mapa de red de todas las solicitudes realizadas.

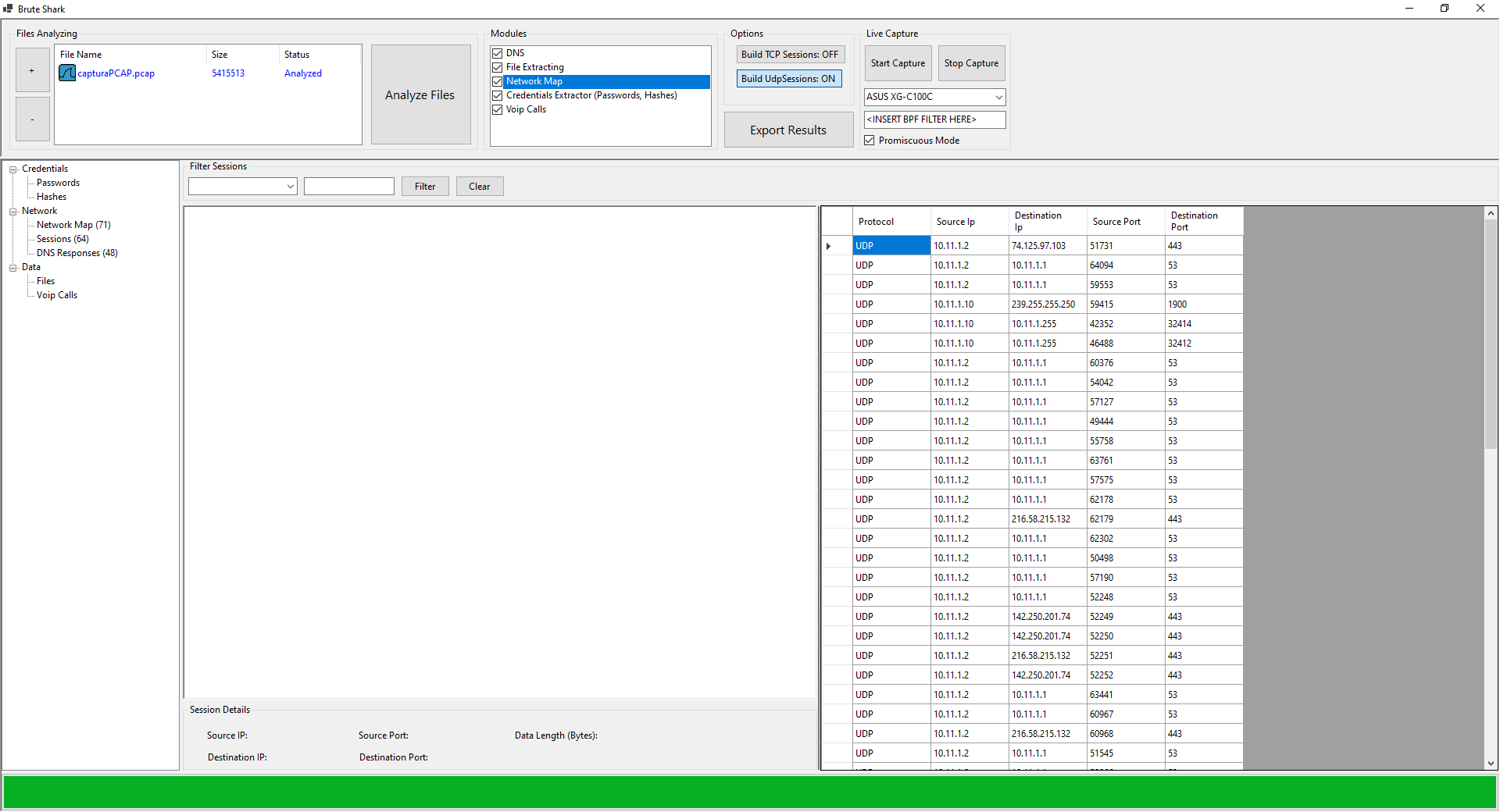

También podremos ver todas las sesiones que se han realizado desde nuestro ordenador, con su correspondiente dirección IP de origen y destino, así como puerto de origen y puerto de destino.

Por último, podremos ver todas las solicitudes DNS que se han realizado durante la captura de los datos, por ejemplo, nuestra web, American Express, Interactive Brokers y muchas otras que podéis ver a continuación:

Tal y como habéis visto, utilizar este programa para extraer credenciales, las peticiones DNS, ver el mapa de red, las sesiones e incluso ver archivos o información de las llamadas VoIP es realmente fácil de utilizar, esta misma información la obtendríamos viendo la captura de datos de WireShark, pero nos llevará más tiempo si no utilizamos los filtros adecuados, por lo que BruteShark nos facilita enormemente esta tarea.

El artículo BruteShark: conoce este programa de análisis forense de redes se publicó en RedesZone.

Powered by WPeMatico