Todos los métodos para crackear el WPS de los routers WiFi

El WPS (Wi-Fi Protected Setup) es un método de conexión a las redes WiFi que es inseguro por naturaleza, actualmente solamente se puede utilizar el WPS para conectarnos a redes WiFi protegidas con WPA y WPA2, sin embargo, WPS desaparece por completo con el protocolo WPA3 para proporcionar mayor seguridad a las redes WiFi. El WPS se puede crackear por diferentes métodos que tenemos hoy en día, unos más complicados y otros más fáciles. Si quieres crackear una contraseña WPA o WPA2, lo mejor es que te centres en crackear el WPS (Wi-Fi Protected Setup) de tu router porque será muchísimo más fácil y rápido. Hoy en RedesZone os vamos a explicar cómo funciona WPS, y cómo se puede crackear.

Funcionamiento de WPS

El WPS (Wi-Fi Protected Setup) es un método de conexión a las redes WiFi que está basado en introducir un número PIN o presionar un botón en el router. Normalmente ambos métodos están en todos los routers, sin embargo, algunos fabricantes solamente permiten presionar el botón del router, descartando la autenticación en el router por PIN.

El gran problema de WPS viene con la introducción del número PIN, porque solamente puede tener 8 dígitos como mínimo y como máximo, de esta forma, tendríamos un número de combinaciones de 100.000.000 de posibilidades. Sin embargo, por la propia construcción del WPS, este PIN de WPS está dividido en dos subPIN de cuatro dígitos cada uno, por tanto, las probabilidades son de 10.000 para el primer PIN y de 10.000 para el segundo PIN, y se pueden crackear estos PIN por separado, lo que facilita enormemente su ataque por fuerza bruta. Por último, según indica el estándar, el último dígito del PIN2 sirve para el checksum del resto del PIN, por tanto, no es un dígito de clave sino que se calcula en función de los otro 7 dígitos, por este motivo, el número de combinaciones que tiene un PIN WPS es de tan solo 11.000 posibilidades. Teniendo en cuenta que disponemos de 11.000 posibilidades, el crackeo por fuerza bruta es muy factible, y se puede conseguir en unas 48 horas como máximo.

Algunos fabricantes de routers han incorporado a sus routers un límite de intentos fallidos en el WPS, dependiendo del fabricante y cómo hayan programado el firmware, podremos introducir unas 5 veces el PIN, posteriormente el router bloqueará el acceso a la red WiFI por WPS PIN definitivamente, y ya no se podrá utilizar más. No obstante, hemos comprobado que muchos routers de operadores no disponen de esta protección, por lo que podríamos vulnerarlos de manera fácil y rápida.

El otro método de conexión es presionando un botón en el router, presionando este botón, cualquier dispositivo que se conecte en un tiempo entre 60 y 120 segundos podrá tener acceso a la red inalámbrica sin necesidad de introducir ningún PIN ni ninguna contraseña. Esto también tiene un problema de seguridad intrínseco, y es que durante este tiempo seremos «vulnerables» a que un intruso se conecte a nuestra red. Existen programas actualmente, que los puedes dejar funcionando y de forma automática se podrían conectar al router cuando presionamos el botón WPS, y obtener la clave WPA-PSK o WPA2-PSK, por tanto, usar el WPS con botón también es un riesgo durante 60 o 120 segundos.

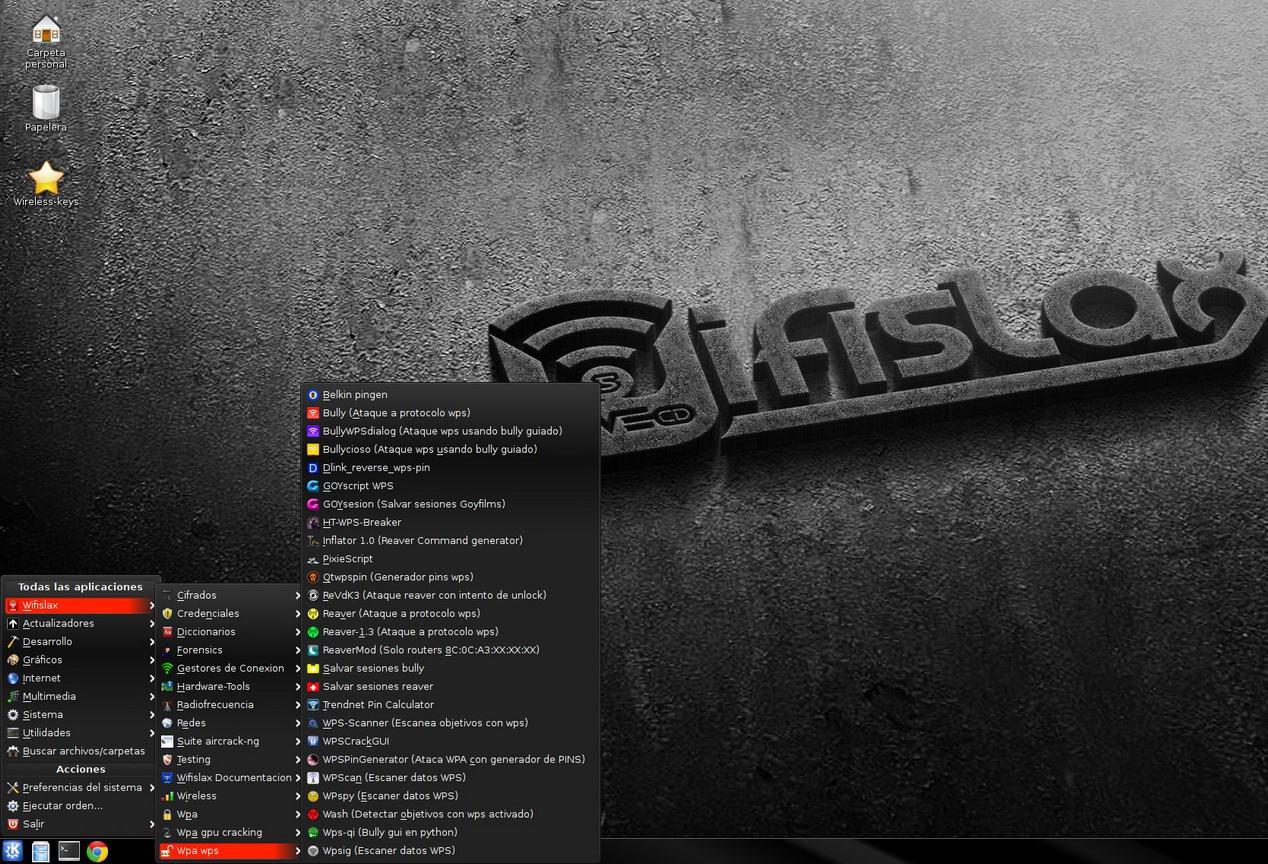

WiFiSlax: La navaja suiza para crackear el WPS

WiFiSlax es una de las distribuciones basadas en Linux más utilizadas para la auditoría de redes inalámbricas, ya sean redes con cifrado WEP, WPA, WPA2 y también pueden atacar al WPS (Wi-Fi Protected Setup). Actualmente, en WiFiSlax disponemos de una gran cantidad de herramientas para atacar el WPS por diferentes métodos, ya sea por fuerza bruta, por diccionario con el generador de PIN, y también con otros métodos como el ataque Pixie Attack.

A continuación, podéis ver todas las herramientas disponibles actualmente en WiFiSlax, para ir a la sección de WPS tenéis que pinchar en «Inicio / WiFiSlax / Wireless WPS«, tal y como podéis ver aquí:

Una vez que ya hemos visto el menú de WiFiSlax con todas las herramientas, vamos a ver qué métodos podemos usar para crackear el WPS y qué herramientas podremos usar. Vamos a indicar las herramientas que utilizamos nosotros para las auditorías WiFi, porque actualmente disponemos de varios programas (scripts) que hacen exactamente la misma funcionalidad, pero tendremos diferentes alternativas para que tú elijas.

Crackear el WPS por diccionario

Algunos routers de los operadores y también algunos routers que podemos comprar en el mercado, disponen de unos PIN WPS preconfigurados de fábrica. Esto significa que un determinado router, tiene uno o varios PIN preconfigurados que podremos probar, porque si el usuario no ha cambiado este PIN WPS preconfigurado, podremos entrar directamente a la red inalámbrica WiFi probando varios PIN que se conocen bien.

El programa WPSPinGenerator (Ataca WPA con generador de PINS) es uno de los mejores en atacar el WPS por diccionario. Al ejecutarlo, tendremos diferentes opciones:

- Buscar objetivos con WPS activado: esta funcionalidad nos permitirá buscar todos los routers de nuestro alrededor que tenga el WPS activado. Es lo primero que tendremos que hacer.

- Probar PIN genérico/calculado por algoritmo: una vez que hayamos buscado todos los objetivos con WPS activado, podremos utilizar esta opción para que nos muestre y el programa pruebe los PIN que tenemos en la base de datos de PIN. Gracias a esta función, podremos probar 3 o 5 PIN predeterminado y crackear el WPS en segundos, sin necesidad de atacarlo por fuerza bruta.

- Probar todos los posibles pines (fuerza bruta): esta funcionalidad nos permitirá atacar el protocolo WPS a través de fuerza bruta, para probar todos los PIN posibles. Gracias a esto, con este programa podremos atacar el WPS por ambos métodos (diccionario y fuerza bruta).

- Seleccionar otro objetivo

- Salir

El funcionamiento de este programa es realmente sencillo, ya que simplemente tendremos que seguir el asistente de configuración vía consola que podéis ver ahí. Lo único que necesitaremos es que nuestra tarjeta WiFi soporte WPS y sea compatible con el sistema operativo, actualmente la gran mayoría de tarjetas con chipset Realtek son compatibles.

Con este ataque por diccionario, aunque el router tenga un límite de intentos por WPS, es muy probable que consigamos la clave WPA-PSK o WPA2-PSK en muy pocos intentos, antes que el router limite nuestros intentos, por tanto, este ataque es uno de los más rápidos que podemos hacer, siempre y cuando el router tenga PINes predeterminados por defecto.

Crackear el WPS por fuerza bruta

Este método de ataque al WPS tiene dos problemas principalmente: el tiempo, que puede durar hasta 72 horas si tienes mala suerte con el PIN, y el límite de intentos de PIN por parte del firmware del router.

Si nuestro router tiene un firmware con un límite de intentos de PIN, dependiendo de cómo esté programado el firmware, ya no podremos intentar PIN por fuerza bruta hasta que el router se reinicie, aunque en algunos casos tan solo dejan inoperativo el WPS durante un tiempo (una hora, un día etc). No obstante, vale la pena intentar atacar el router por fuerza bruta para comprobar si tenemos o no el límite de intentos de PIN.

Actualmente, disponemos de muchos programas para atacar el WPS a través de un ataque de fuerza bruta. Por ejemplo, el programa anterior WPSPinGenerator podremos utilizarlo para atacar por fuerza bruta, sin embargo, nuestro programa favorito es Bullycioso, un script todo en uno que puede:

- Detectar el WPS en todos los routers de nuestro alrededor.

- Atacar el WPS por fuerza bruta, es compatible tanto para los PIN que no incorporan un checksum en el último dígito de PIN2, como también para los que incorporan el checksum, calculándolo de forma completamente automática.

Otras características de este programa, es que nos permitirá continuar el ataque del WPS por el número que nosotros deseemos. Dependiendo del PIN que tenga el router, podremos tardar desde minutos hasta unas 48 horas aproximadamente, depende del comportamiento de la tarjeta de red WiFi con WPS, y también del router WPS, la distancia contra el punto de acceso WiFi etc.

Crackear el WPS con Pixie Dust Attack

Pixie Dust Attack es un ataque al protocolo WPS que se centra en capturar el intercambio de paquetes entre el router víctima y el atacante, para posteriormente crackear el PIN de forma offline, por lo que es muchísimo más rápido que atacar el WPS por diccionario o fuerza bruta, ya que, al poder crackearlo offline, es mucho más rápido que depender del intercambio de mensajes entre el router y el atacante. La herramienta PixieScript automatiza este proceso para lograrlo en segundos, sin embargo, no todos los routers son compatibles, y es muy probable que el fabricante de los routers WiFi afectados ya hayan solucionado en el firmware este problema, y hayan implementado el WPS de otra forma más segura.

Otra característica muy interesante de PixieScript es que incorpora una pequeña base de datos de los BSSID (MAC inalámbricas) de los puntos de acceso conocidos afectados, de hecho, podemos consultarla desde el propio script.

Tal y como habéis visto, podremos crackear el WPS de los routers WiFi de estas tres formas, la más rápida es con el ataque Pixie Dust Attack, pero no todos los routers están afectados por este problema en su WPS, a continuación, la más rápida sería con diccionario usando WPSPinGenerator y los PIN WPS predeterminados en los routers. Por último, el ataque por fuerza bruta nos puede llevar horas, pero podremos conseguirlo con paciencia, a no ser que el router limite el número de intentos y desactive el WPS temporalmente.

El artículo Todos los métodos para crackear el WPS de los routers WiFi se publicó en RedesZone.

Powered by WPeMatico