Kroll Artifact Parser and Extractor (KAPE) – II: Utilización con terminal

Después de ver la parte más introductoria de la herramienta forense KAPE, en este segundo artículo nos centraremos en su uso mediante la terminal.

Recordemos que KAPE nos permite ejecutar la herramienta por medio de dos vías, con su interfaz gráfica, que correspondería con el ejecutable gkape.exe que hemos visto en el primer artículo al acceder a la carpeta de la herramienta, o mediante la terminal, que la arrancaremos desde el ejecutable kape.exe.

Hoy veremos la ejecución vía terminal.

Procedemos a ejecutar la línea de comandos en nuestro Windows 10 como Administrador, ya que KAPE así lo requiere, y accedemos a nuestra carpeta de KAPE.

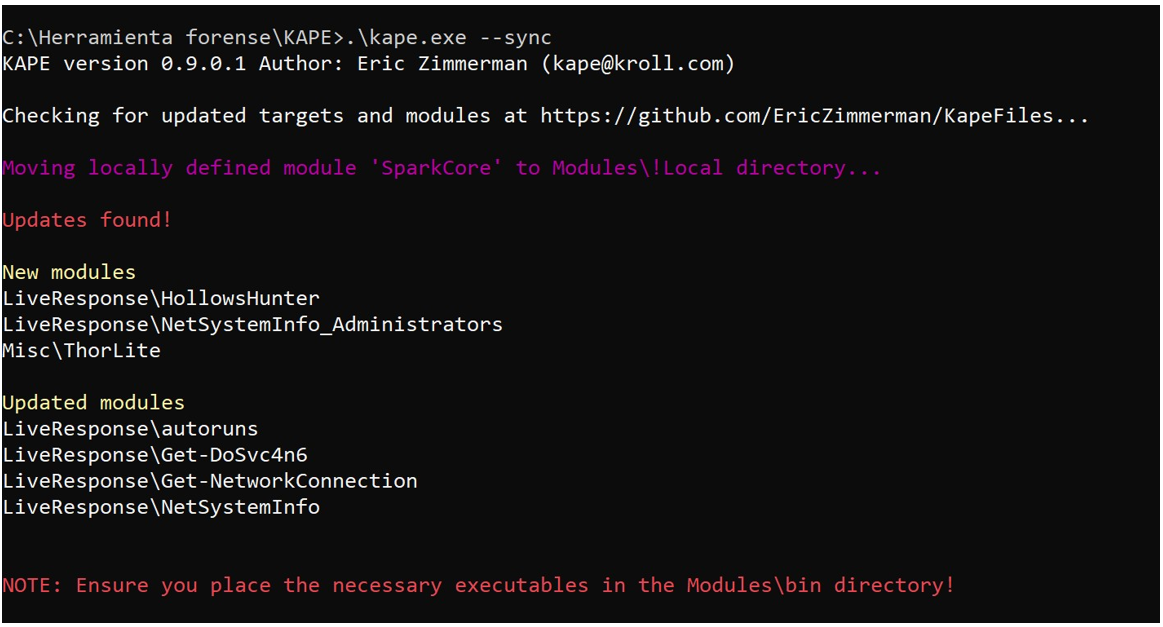

Antes de continuar vamos a ejecutar el comando .kape.exe –sync para sincronizar y actualizar nuestros módulos y targets con los que aparecen en la web de GitHub de Eric R. Zimmerman:

Aquí nos aparecen los módulos que tenemos que actualizar, y si volvemos a escribir el comando, vemos que no devuelve nada, debido a que como hemos mencionado, KAPE se actualiza automáticamente.

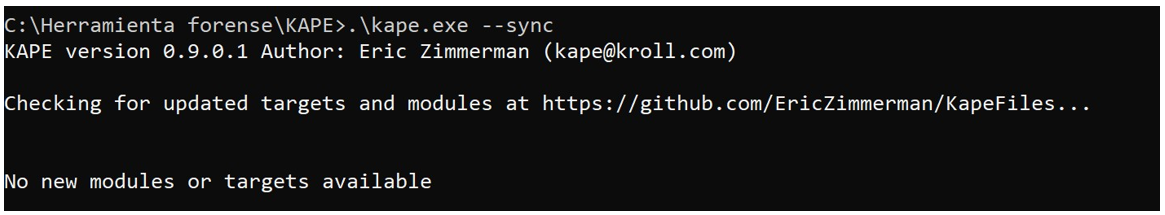

Ya estamos listos para ejecutar kape.exe, con el comando .kape.exe, y vemos el amplio conjunto de opciones que ofrece:

Al final de esta gran lista de opciones, muestra una serie de ejemplos de cómo utilizar algunas de ellas, así que vamos a ejecutar algunos de estos comandos para comprobar su funcionamiento.

El primer comando que probamos es:

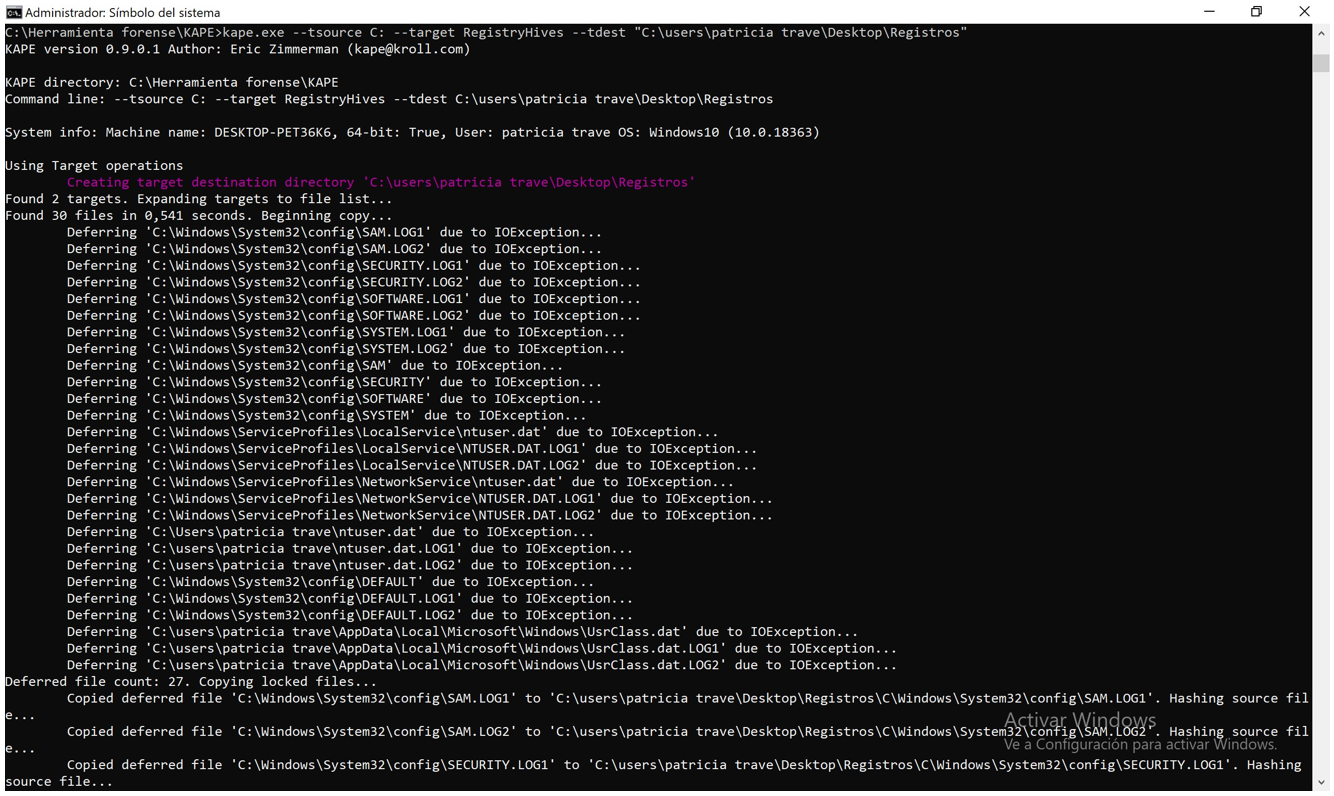

kape.exe --tsource C: --target RegistryHives --tdest “C:userpatricia traveDesktopRegistros”

Analicemos paso a paso este comando:

- –tsource indica el lugar de nuestro sistema en el que se encuentra el objetivo, en este caso en la unidad C. El objetivo puede ser remoto o local.

- –target establece el tipo de target que vamos a recoger, en nuestro ejemplo RegistryHives. Si quisiéramos recolectar más de un tipo de target simplemente tendríamos que separarlos por comas.

- –tdest indica dónde queremos que nos guarde la colección de datos. A nosotros nos los guardará en la ruta indicada C:userpatricia traveDesktopRegistros. La carpeta Registros la creara KAPE automáticamente, no es necesario que la creemos nosotros.

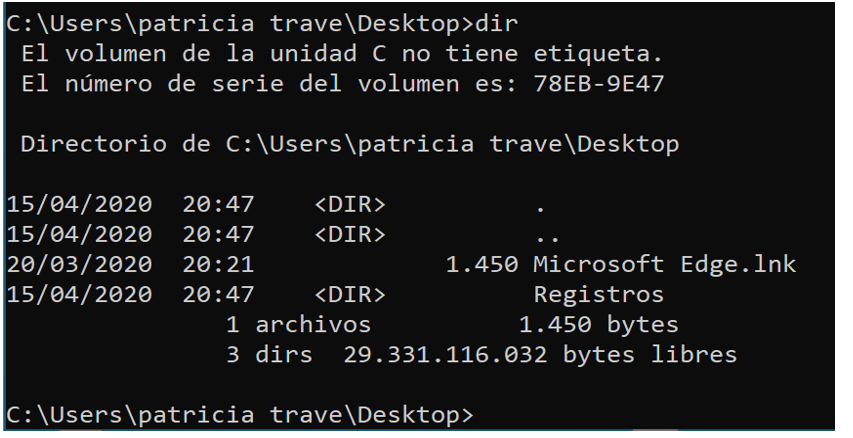

Después de unos segundos, KAPE finaliza, así que vamos a comprobar que realmente ha hecho lo que le hemos pedido. Desde la misma terminal procedemos a ver si ha creado la carpeta Registros dentro de la unidad y el directorio que hemos designado, y efectivamente así ha sido:

Salimos de la terminal y accedemos a la ruta que le habíamos indicado, para examinar qué encontramos dentro de la carpeta Registros.

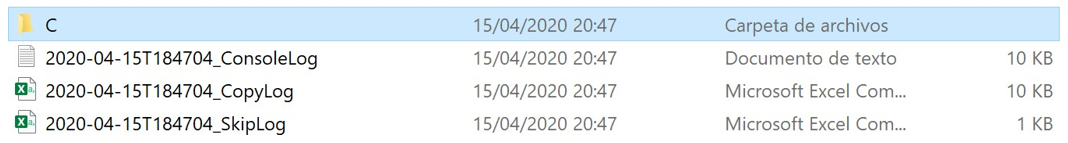

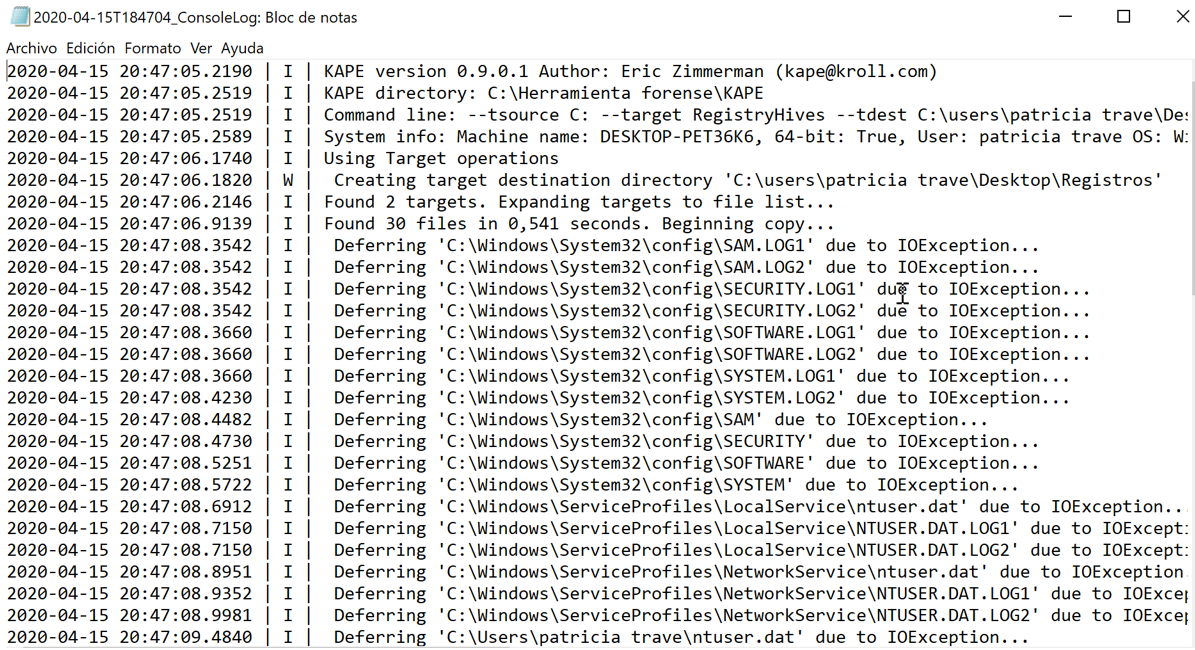

Nos encontramos con un .txt , dos archivos .csv y una carpeta con el nombre de la unidad asignada, C. Abrimos el documento de texto, que contiene los logs recogidos por la aplicación.

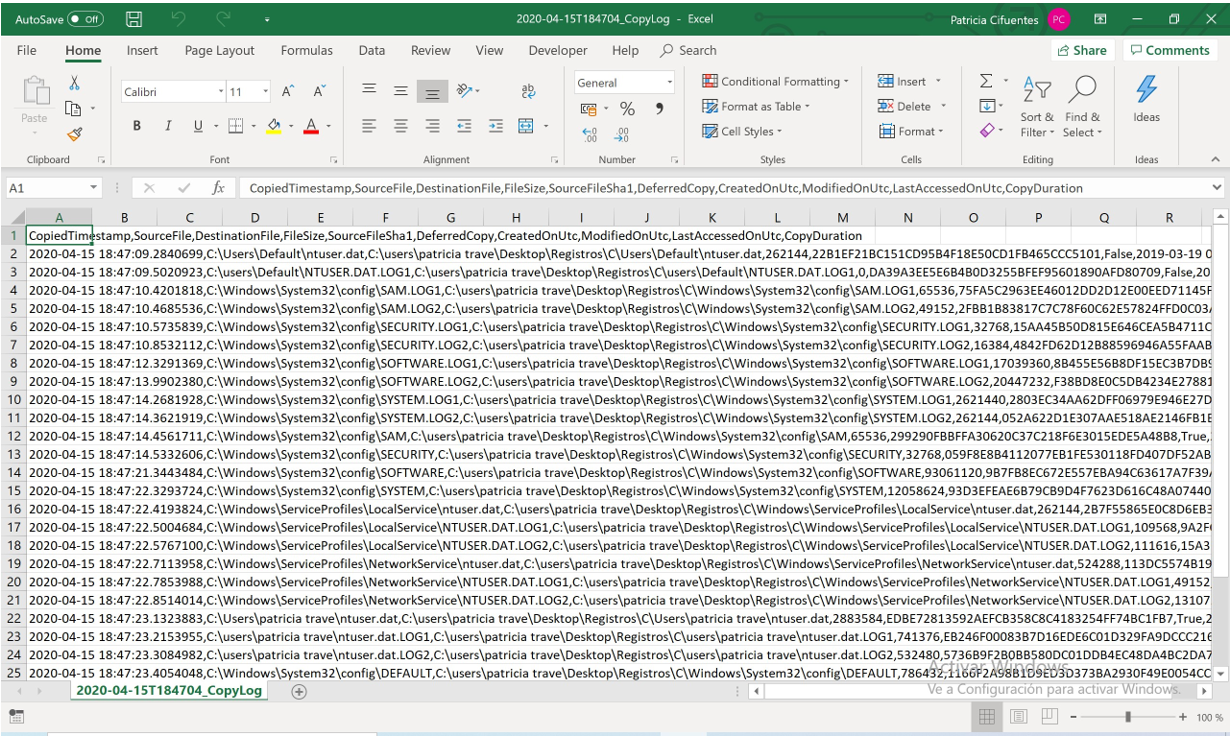

Accedemos a los ficheros .csv, y vemos que contiene una copia de los logs.

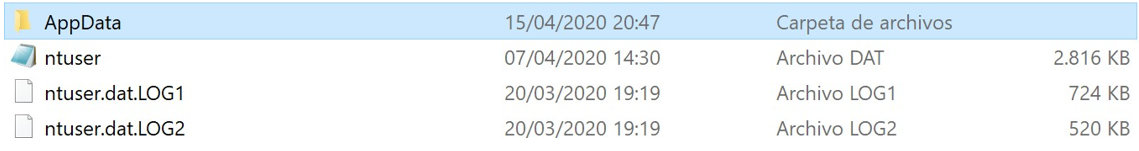

Dentro de la carpeta C que ha creado identificamos los ficheros ntuser.data, donde se copian los datos de registro del Microsoft Windows local. Cada ntuser.dat contiene los parámetros de configuración de los registros de cada cuenta que hay en el sistema, y pertenece a la sección conocida como RegistryHive en Microsoft.

Vamos con otro ejemplo para seguir investigando las opciones que brinda KAPE. Vamos a indicar con la opción target que recoja la información correspondiente a todos los targets que tenemos ahora mismo en la herramienta. Para ello escribimos en la terminal:

Kape.exe --tsource C: --target ¡ALL --tdest “C:userpatricia traveDesktopprueba_targets_disco”

En este caso vamos a añadir al final dos opciones muy utilizadas, que son:

- –vhdx: con esta opción le especificamos que queremos que la herramienta coloque el contenido en un disco duro virtual, es decir, que cree un disco duro con los contenidos. El resultado estará comprimido en formato .zip, si queremos que no sea así, añadimos –zv, de esta manera, cambiaremos el valor de true a false. La opción –vhdx necesita un identificador del volumen (no del archivo vhdx), que en nuestro caso será «prueba».

- –vss: esta opción nos recogerá los archivos ocultos basado en el hash SHA-1 .

El comando quedará de la siguiente manera:

Kape.exe - -tsource C: --target ¡ALL --tdest “C:userpatricia traveDesktopprueba_targets_disco” --vhdx prueba --vss

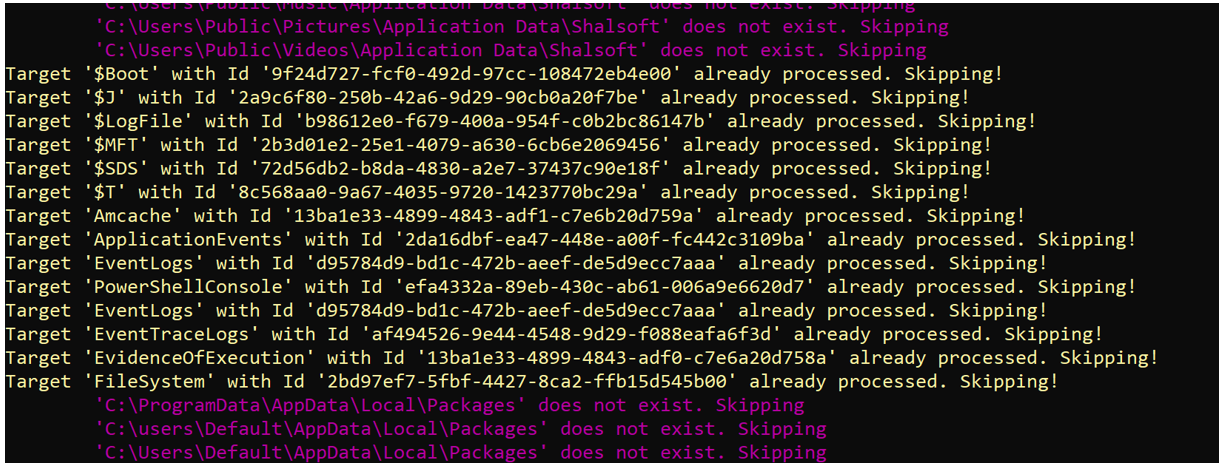

Al tener que recoger todos los targets, crear un disco duro virtual para almacenarlos, comprimirlos y buscar más a fondo, este proceso tarda alrededor de unos 20 minutos. Mientras esperamos a que termine vemos en la terminal algo interesante:

La palabra Skipping aparece repetidas veces al final de cada línea, esto se debe a que la herramienta hace dos pases, en el primero trata de encontrar los archivos que se pueden copiar sin tener que acceder al disco, y una vez hecho esto, hace un segundo pase para recoger los archivos que están en uso.

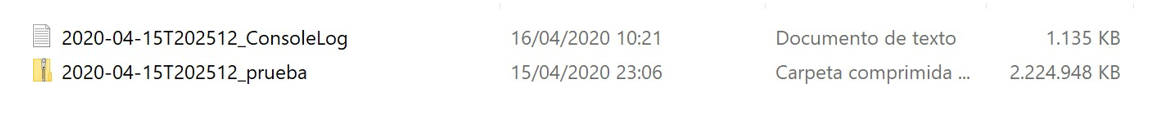

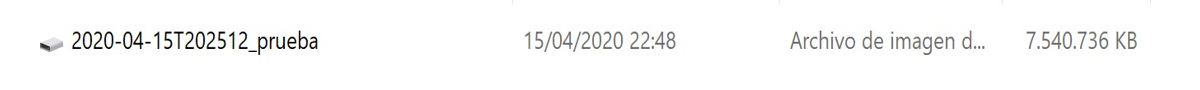

Una vez finalizado el proceso, comprobamos que todo está como se lo hemos pedido. Vemos que ha creado el directorio correctamente:

Y dentro podemos apreciar el disco duro virtual que viene en formato .zip y el documento de texto con los logs que hemos estado viendo en la terminal:

A continuación, descomprimimos la carpeta 2020_04_15T202512_prueba, acción que llevará unos minutos debido al volumen de su contenido, y efectivamente nos muestra el disco duro que ha creado con nuestra colección de datos:

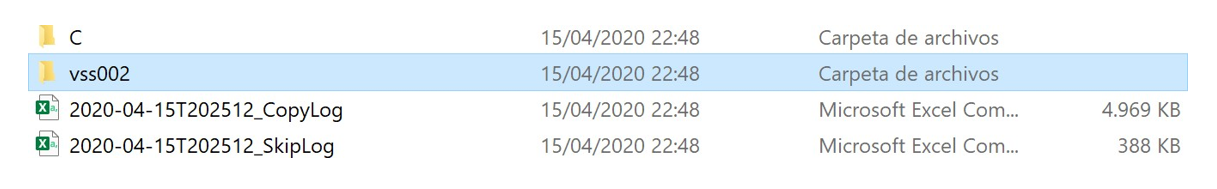

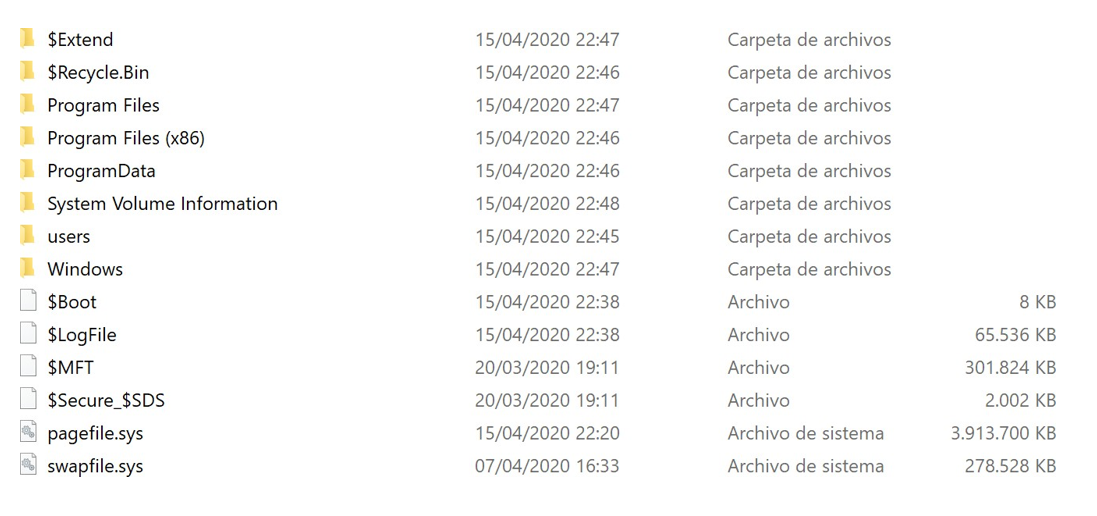

Hacemos doble clic en el disco duro que ha montado y vemos lo siguiente:

Tenemos los dos archivos CSV donde ha copiado todos los logs de los ficheros que la herramienta ha utilizado. Por otra parte, tenemos una carpeta llamada vss002 en la que se encuentran todos los ficheros ocultos. Si accedemos a la carpeta de la unidad C, podemos ver todos los artefactos que se han recogido directamente de esta unidad, incluido el MFT, los registros y lo que han recolectado todos los targets que tenemos en la herramienta.

Con esta entrada, hemos visto algunas de las muchas opciones que ofrece la herramienta KAPE, y que espero que sirvan de introducción para aventurarse a probar otras. En futuras entradas veremos el funcionamiento de la herramienta mediante su interfaz gráfica.

La entrada Kroll Artifact Parser and Extractor (KAPE) – II: Utilización con terminal aparece primero en Security Art Work.

Powered by WPeMatico