DNSPooq: conoce estas vulnerabilidades que atacan a los DNS

Los dominios web pueden sufrir ataques muy variados. Los piratas informáticos pueden utilizar diferentes métodos con el objetivo de dañar una página web, de modificar su contenido, provocar una denegación de servicio y otros muchos fallos que, en definitiva, dañen el buen funcionamiento. En este artículo vamos a hablar de una lista de vulnerabilidades conocidas como DNSPooq, que puede afectar a los DNS de tu servidor.

Vulnerabilidades DNSPooq

En muchas ocasiones nos encontramos con vulnerabilidades que pueden comprometer los sistemas, dispositivos y, también, los servicios online. Muchos fallos de seguridad pueden afectar a una página web. Los DNS pueden verse afectados por diferentes ataques y esto perjudica a las páginas web.

Dnsmasq es una aplicación de reenvío del Sistema de Nombres de Dominio (DNS) de código abierto ampliamente utilizada que se instala comúnmente en routers, sistemas operativos, puntos de acceso y otros equipos de red. Como ocurre con otros muchos sistemas y servicios, puede tener vulnerabilidades.

Las vulnerabilidades conocidas como DNSPooq afectan a este servicio. En total son siete y un atacante puede usarlas para lanzar un ataque de envenenamiento de caché de DNS. Esto hace que los usuarios que utilicen esta aplicación deban mantener protegidos y actualizados correctamente sus equipos.

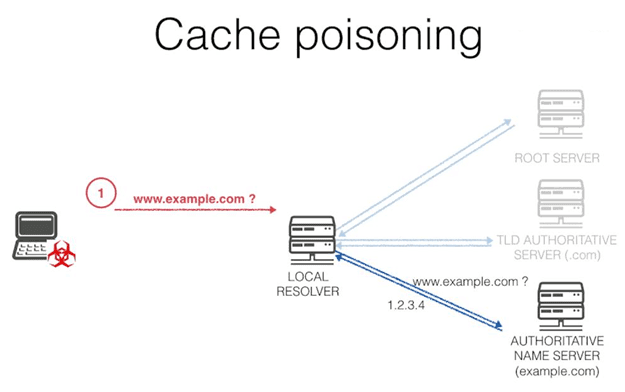

Qué es un ataque de envenenamiento de DNS

Como hemos indicado, las vulnerabilidades conocidas como DNSPooq pueden provocar un ataque de envenenamiento de caché de DNS. Ahora bien, ¿qué es esto? Es importante conocer en qué consiste este problema de seguridad y cómo afecta a una página web.

Un ataque de envenenamiento de caché de DNS ocurre cuando un atacante engaña a las resoluciones de DNS con información que es falsa. Esto da como resultado que la resolución envía la dirección IP errónea a los usuarios. Esto quiere decir que el cliente, la persona que intenta acceder a un sitio web, es redirigido a cualquier otra página controlada por los atacantes.

Esto es un problema muy importante, ya que podríamos comprometer la seguridad y privacidad. Un atacante podría crear un sitio web que simule ser legítimo y redirigir allí a la víctima. Esto podría dar lugar, por ejemplo, a un ataque Phishing con el objetivo de robar las contraseñas y credenciales.

En definitiva, el envenenamiento de caché consiste en colar información falsa en una caché de DNS. Así, al intentar entrar en un sitio web, la resolución va a redirigir a otra página. Ese sitio puede ser totalmente diferente o incluso aparentar ser el mismo, una copia idéntica, para robar información.

Por qué es esencial corregir las vulnerabilidades de DNSPooq y similares

Todo esto que mencionamos hace que sea esencial poder corregir las vulnerabilidades de DNSPooq y otras similares que pueda haber. Hemos visto que son al menos siete los fallos que pueden afectar a routers, sistemas operativos y dispositivos.

Estos fallos fueron registrados como CVE-2020-25681, CVE-2020-25682, CVE-2020-25683, CVE-2020-25684, CVE-2020-25685, CVE-2020-25686 y CVE-2020-25687. Tuvieron una puntuación de entre 4 y 8,1.

- Si empezamos por la primera, la vulnerabilidad CVE-2020-25681 tiene una puntuación de 8,1. Afecta a las versiones de Dnsmasq anteriores a la 2.83 y son susceptibles a un desbordamiento de búfer al utilizar DNSSEC. Podría permitir que un atacante remoto escribiera datos de forma arbitraria en la memoria.

- La segunda vulnerabilidad, CVE-2020-25682, recibió una puntuación de 8,1 también y afecta igualmente a las versiones de Dnsmasq previas a la 2.83. En este caso son susceptibles de desbordamiento de búfer en la función extract_name () debido a la falta de verificación de longitud, cuando DNSSEC está habilitado.

- Siguiendo con la siguiente vulnerabilidad, la CVE-2020-25683, le otorgaron una puntuación de peligrosidad de 5,9. Provoca un desbordamiento de búfer cuando DNSSEC está habilitado.

- CVE-2020-25684 es la cuarta vulnerabilidad de este tipo. Tuvo una puntuación de 4. Se trata de una falta de verificación de dirección/puerto adecuada implementada en versiones de Dnsmasq.

- Otra vulnerabilidad es la CVE-2020-25685. Consiste en la falta de comprobaciones de nombre de recurso de consulta (RRNAME) implementadas en las versiones de Dnsmasq anteriores a la función 2.83 reply_query permite a los atacantes remotos falsificar el tráfico de DNS que puede conducir al envenenamiento de la caché de DNS. Tuvo una puntuación de 4.

- La sexta vulnerabilidad fue registrada como CVE-2020-25686. Varias solicitudes de consulta de DNS para el mismo nombre de recurso (RRNAME) por parte de las versiones de Dnsmasq anteriores a la 2.83 permiten que los atacantes remotos falsifiquen el tráfico de DNS, utilizando un ataque que puede conducir al envenenamiento del caché de DNS. También recibió una puntuación de 4.

- Por último, la vulnerabilidad CVE-2020-25687. También afecta a las versiones anteriores a la 2.83.

En definitiva, debemos siempre contar con las últimas versiones que puedan corregir problemas que haya en nuestros sistemas y dispositivos. En este caso hemos hablado de una serie de siete vulnerabilidades denominadas DNSPooq, pero es algo que debemos aplicar en todos los casos.

El artículo DNSPooq: conoce estas vulnerabilidades que atacan a los DNS se publicó en RedesZone.

Powered by WPeMatico