Escalado de privilegios sin parchear en PsExec

Según se ha comprobado la vulnerabilidad se encuentra presente en todas las versiones de esta utilidad de Microsoft desde la más actual hasta la 1.72, utilizada en Windows XP

El investigador de seguridad David Wells de Tenable ha encontrado una vulnerabilidad en la utilidad PsExec del paquete de herramientas de Microsoft SysInternals, la cual permitiría el escalado de privilegios. Esta utilidad es utilizada por administradores de sistemas para la ejecución de aplicaciones en las máquinas cliente.

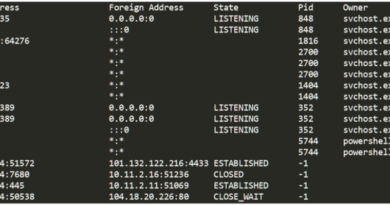

Para su funcionamiento, se lanza en la máquina remota el recurso ‘PSEXESVC’ con privilegios de administración, el cual utiliza tuberías con nombre (Named Pipes) para la comunicación con el ejecutable PsExec de la máquina local. Estas son las encargadas de interpretar los comandos que se ejecutarán.

Es en la forma que se utilizan estas NamedPipes que se ha encontrado la vulnerabilidad, ya que aunque tienen los permisos restringidos para que sólo los administradores puedan leer o escribir en ellas, nada impide que otro programa sin privilegios pueda crear la tubería con el mismo nombre antes que PsExec.

Al no comprobarse qué programa ha creado la tubería, y al utilizar PsExec la tubería ya existente si esta ya existiese con el mismo nombre, un programa sin privilegios sería capaz de suplantar la tubería de la utilidad para introducir en su lugar los comandos que desee para escalar privilegios en el sistema.

La vulnerabilidad, que se encuentra en todas las versiones de PsExec al menos desde la 1.72 de 2006 (utilizada en Windows XP) hasta la 2.2 (la versión más reciente) sigue sin contar con un parche por parte de Microsoft, por lo que se recomienda extremar las precauciones con el fin de evitar sufrir un escalado de privilegios a través de esta utilidad.

El equipo de Tenable ha publicado una prueba de concepto (del inglés ‘Proof of Concept’ o PoC) en su Github para todos los interesados en comprobar si son vulnerables a este fallo de seguridad.

Más información:

Escalado de privilegios local en PsExec:

https://medium.com/tenable-techblog/psexec-local-privilege-escalation-2e8069adc9c8

Powered by WPeMatico