Cómo influye el tiempo en la divulgación de vulnerabilidades y explotación

En un informe sobre lo que sucede después de que se descubre una nueva vulnerabilidad de software. nos muestra cómo debe hacerse una divulgación responsable de vulnerabilidades y el desarrollo de exploits. Por lo tanto, cómo se realice esa divulgación de vulnerabilidades en relación con el tiempo en que se hagan públicas, puede hacer que beneficie más al atacante o al defensor. En la actualidad, los investigadores de seguridad que buscan vulnerabilidades realizan una labor muy importante. Gracias a ellos, se encuentran brechas de seguridad que se pueden parchear antes de que las utilicen los ciberdelincuentes. Por eso motivo, estos investigadores crean exploits que demuestran que ese fallo de seguridad existe.

El problema es que, en cuanto se hagan públicas esas vulnerabilidades o exploits, según el margen de tiempo que demos, pueden ayudar más a los administradores de TI para darles tiempo a solucionar todos los fallos en su infraestructura, o beneficiar a los ciberdelincuentes para que exploten ese fallo de seguridad que se acaba de descubrir.

La divulgación de vulnerabilidades y exploits en relación con el tiempo

En una investigación conjunta realizada por Kenna Security y el Instituto Cyentia, analizaron cómo afecta el tiempo en la divulgación de vulnerabilidades o exploits, y cuándo beneficia más al atacante o al defensor. Así, examinaron cómo estas prácticas comunes que utilizan los investigadores de seguridad pueden afectar a la seguridad general de las redes de TI corporativas. Según el momento en que den a conocer las conclusiones de sus investigaciones, pueden afectar negativamente o positivamente a la seguridad de nuestras empresas.

En el informe, se analizaron 473 vulnerabilidades que habían sido explotadas públicamente. Además, se descubrió que la divulgación de vulnerabilidades antes de que un parche esté disponible, no suele crear una sensación de urgencia entre las empresas para arreglar ese problema. Según Ed Bellis, director de tecnología de Kenna Security, la investigación demuestra que el momento de la publicación del código de explotación puede cambiar el equilibrio a favor de los atacantes o defensores.

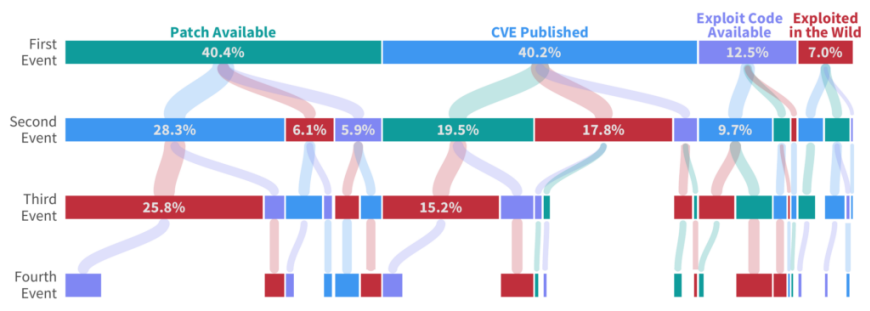

La investigación también desvela que hay períodos de tiempo en los que los atacantes tienen el impulso frente a los defensores, independientemente de cuándo se lanza un parche. A veces, a algunas empresas no les da tiempo a instalar el parche antes de que los ciberdelincuentes realicen su ataque. El equipo de investigación para cada vulnerabilidad trazó su ciclo de vida durante un periodo de 15 meses. Aquí tenemos un desglose de todas las secuencias observadas en el ciclo de vida de la vulnerabilidad. Así, vemos desde cuándo se descubrió hasta cuándo finalmente fue explotado.

Aquí se observó que, únicamente el 16% de los CVE estudiados, siguió la secuencia más común de reservado, parcheado, escaneado, publicado y explotado. De la investigación también se sacaron otras conclusiones como:

- El 60% de las vulnerabilidades tienen un parche antes de la publicación oficial del CVE y aumenta al 80% a los pocos días.

- Un 80% de las vulnerabilidades se detectan en un entorno activo dentro de los dos días posteriores al lanzamiento del parche.

¿Cuándo obtienen ventaja los atacantes?

En cuanto a la frecuencia en que se hace público el código de explotación antes del lanzamiento de un parche, sucedió aproximadamente en el 24% de las ocasiones. Además, el 10% de las explotaciones se produjo antes de que se tuviera a disposición un parche para solucionarlo. En el 70% de los CVE explotados, hay que señalar que, el código de explotación, es anterior a la explotación.

Que un parche esté disponible no significa que se vaya a utilizar. Esto es debido a que las empresas tienen una lista de vulnerabilidades abiertas y las van solventando en la medida de sus posibilidades. Por otro lado, simplemente porque el exploit esté disponible no quiere decir que los atacantes lo usen de inmediato. También hay que señalar que hay períodos de tiempo, en los que los ciberdelincuentes pueden desplegar más ataques de los que los administradores de TI pueden parchear.

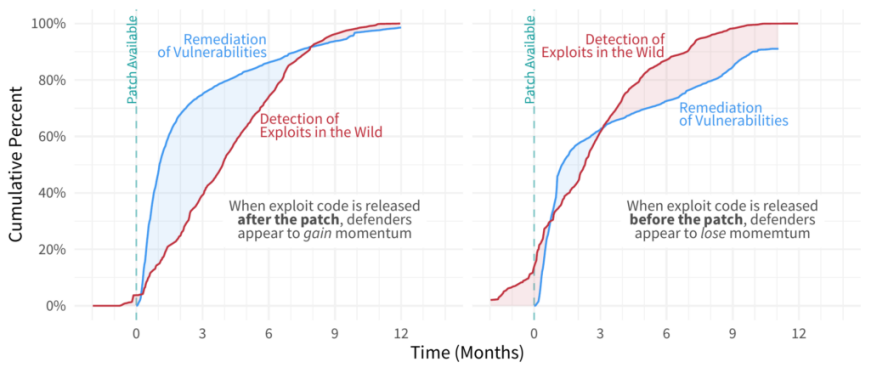

En la investigación de Kenna Security y el Instituto Cyentia, se desveló que cuando se libera un código de explotación, los atacantes obtienen una ventaja de 47 días de media en sus objetivos. Otro dato a tener en cuenta, es que cuando los exploits se publican antes que los parches, los equipos de seguridad van a necesitar más tiempo. Así, abordar el problema será más complejo incluso después de que se lance el parche. En el estudio de 15 meses, se descubrió que los atacantes obtenían ventaja el 60% del tiempo.

La investigación ofrece unos fuerte indicios de que la divulgación temprana del código de explotación les da ventaja a los atacantes.

Así, aproximadamente en nueve de los quince meses estudiados en esta investigación, los atacantes pudieron explotar las vulnerabilidades a una tasa superior de lo que estaban parcheando los administradores de esas redes. Por otro lado, los defensores sólo tuvieron ventaja durante seis de esos quince meses que mencionamos anteriormente.

El código de explotación en relación con la publicación de CVE

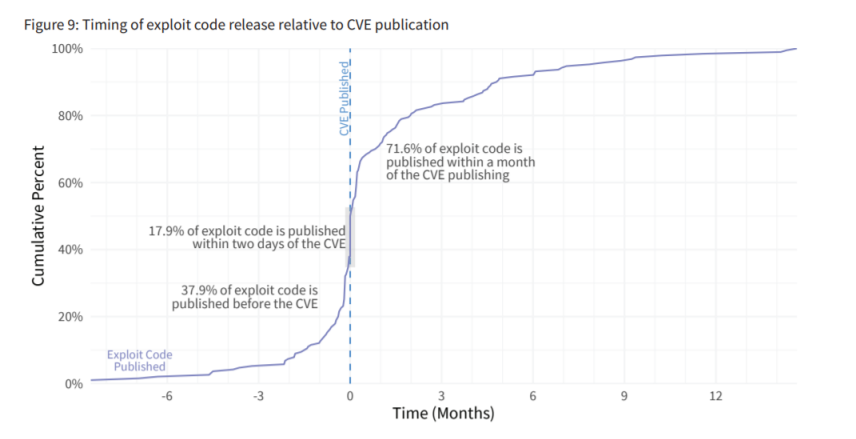

Como ya podréis deducir, hay una relación muy estrecha entre divulgación de vulnerabilidades y la aparición de su exploit. Tras la divulgación de ese fallo seguridad en un CVE, el tiempo comienza a correr hasta que finalmente aparece el código para su explotación.

En el momento que se publica un CVE, toda la información pertinente está completamente disponible. Así ya la tienen tanto los atacantes como los defensores, aunque a veces ya la tienen antes. Si sabemos cuándo aparecen los exploits en relación a su fecha de publicación, puede ayudar a los defensores a calcular cuánto tiempo tienen para mitigar la exposición.

Así, un día después de la publicación, más del 50% de las vulnerabilidades ya tienen código disponible para explotarlas. Un mes después de la publicación de un CVE, el 75% ha sido armado. Por lo tanto, los defensores deben tomar un CVE publicado como una señal de que la cuenta atrás de su reloj ha empezado y de que hay que tomar mediadas.

La importancia de tener un parche para los defensores

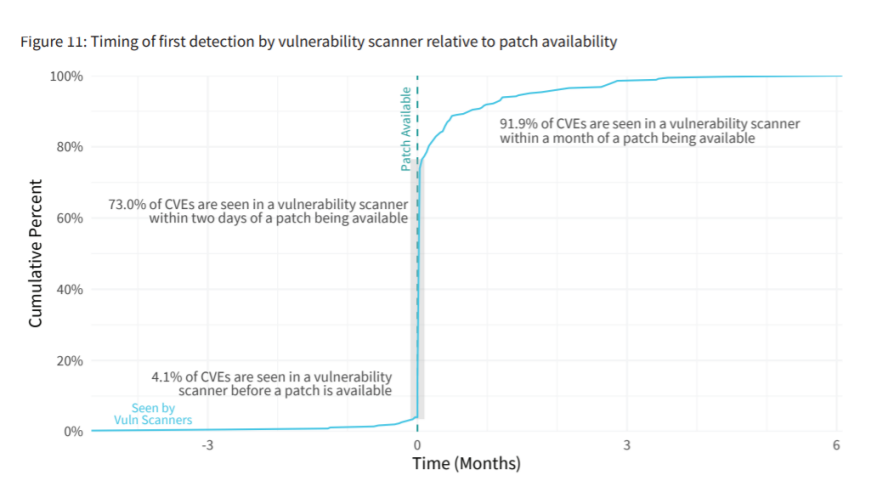

Sin duda, la disponibilidad de parches marca el punto de partida en el que los defensores pueden comenzar a reparar. Aquí tenéis un gráfico de la primera detección de vulnerabilidades por el escáner en relación con la disponibilidad del parche.

Una conclusión que obtenemos, es que más de 9 de cada 10 vulnerabilidades son detectadas en un entorno de red cuando el parche está disponible. Esto quiere decir que los defensores saben dónde existe la vulnerabilidad en su red, y tienen los medios para remediarla en forma de parche.

Una vez más, esto sugiere que la divulgación de vulnerabilidades coordinada, funciona según lo previsto. En el momento que los CVE se vuelven oficiales y el parche está disponible, los defensores han comenzado su trabajo de remediación. No obstante, el tiempo necesario para que se complete el proceso de remediación es otro asunto. Por ese motivo, si hay divulgación de vulnerabilidades sin parche, supone un lastre para los defensores. Esta situación se podría complicar más si existe un código de explotación.

La divulgación de vulnerabilidades responsable

En el momento que los investigadores encuentran una vulnerabilidad, presentan su existencia y el código de explotación relevante que utilizaron para explotar ese fallo. El desarrollador del software creará un parche que pondrá a disposición de sus usuarios. No obstante, estos desarrolladores a veces no toman medidas, y los investigadores terminan revelando públicamente la vulnerabilidad. Esto último va en detrimento de los defensores porque el tiempo comienza a correr y no hay una solución disponible.

Otros datos interesantes que aportó la investigación fueron:

- Más del 80% de las vulnerabilidades explotadas tienen un parche disponible en el momento de la publicación del CVE.

- Solo el 6% de las vulnerabilidades fueron detectadas por más de 1/100 organizaciones.

En resumen, hay que hacer divulgación de vulnerabilidades y de códigos de explotación responsable para facilitar el trabajo de los defensores.

El artículo Cómo influye el tiempo en la divulgación de vulnerabilidades y explotación se publicó en RedesZone.

Powered by WPeMatico