Suplantación de ARP: qué es y cómo afecta a nuestra red

Son muchos los ataques que puede sufrir nuestra red. Muchas variedades de amenazas y técnicas que pueden utilizar los posibles intrusos para robar datos y controlar el tráfico. En este artículo vamos a hablar de qué es el protocolo de ARP, algo fundamental para las conexiones. Vamos a ver cómo funciona y para qué sirve. También vamos a explicar qué significa ARP Spoofing, un tipo de ataque que puede comprometernos.

Qué es el protocolo de ARP

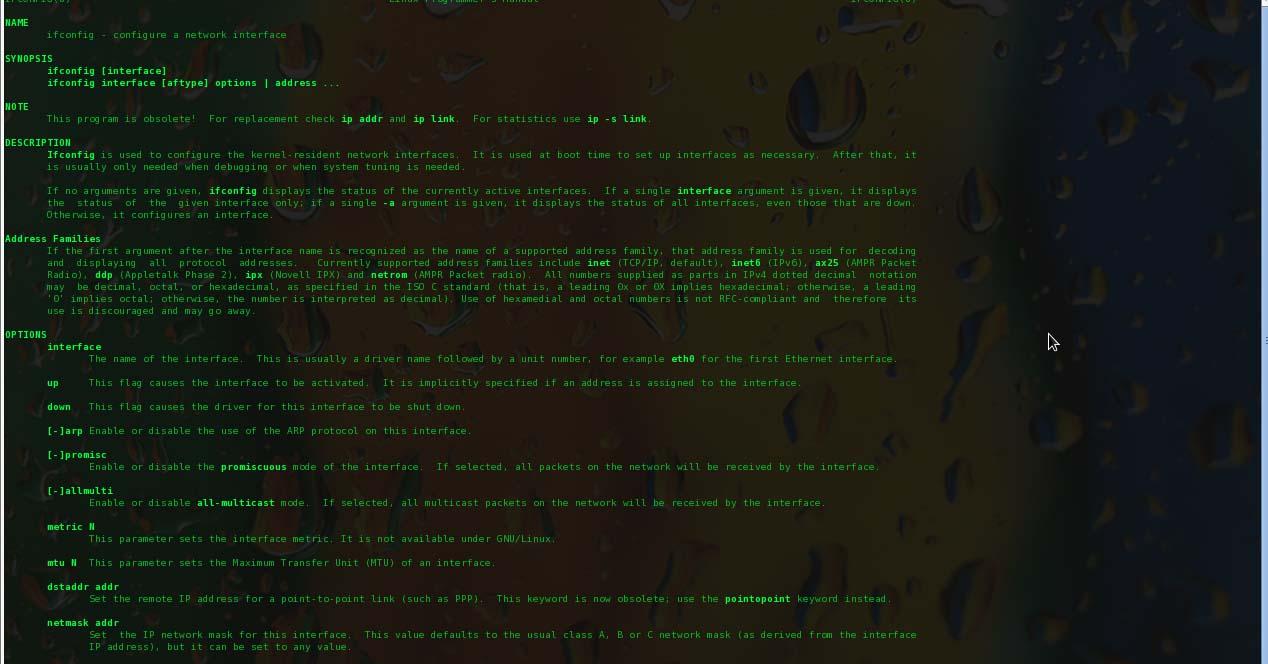

ARP viene de Address Resolution Protocol. En español lo podemos traducir como protocolo de resolución de direcciones. Se trata de un protocolo muy importante en la red que tiene como misión encontrar la dirección MAC que corresponde a una dirección IP. Para conseguir esto se envía un paquete, que es la solicitud ARP.

Hay que tener en cuenta que para navegar por la red, para enviar paquetes de datos a través de TCP/IP un servidor va a necesitar conocer algunos datos clave. Necesita conocerla máscara de subred, la dirección IP y la dirección MAC.

Cada dispositivo recibe tanto la máscara de subred como la dirección IP de manera automática al establecer la conexión. Posteriormente se vincula la dirección MAC o dirección de hardware con una dirección IP a través de lo que conocemos como ARP.

Podemos decir por tanto que el protocolo ARP es imprescindible para transmitir datos en redes Ethernet. Lo que se conoce como tramas de datos únicamente pueden enviarse con la ayuda de una dirección MAC a los servidores de destino. Además, el protocolo IPv4 no puede almacenar las direcciones de dispositivos. Por ello resulta fundamental este protocolo para nuestras conexiones.

El problema es que este protocolo en ocasiones presenta vulnerabilidades. Es por ello que puede haber suplantación de ARP o también conocido como ARP Spoofing.

Qué significa ARP Spoofing

ARP Spoofing es como se conoce a este tipo de ataques. Básicamente es el envenenamiento de tablas ARP. Es una técnica que utilizan los piratas informáticos para lograr entrar en una red para robar los paquetes de datos que pasan por la red local. De esta forma podría controlar el tráfico y también incluso detenerlo.

Los ciberdelincuentes pueden enviar mensajes falsificados ARP a una LAN. Consigue vincular su dirección MAC con la dirección IP de un servidor, algo que como hemos visto anteriormente es necesario.

A partir de ese momento empezaría a recibir cualquier tipo de información que ingrese a través de esa dirección IP y poder tomar el control del tráfico por completo.

Por tanto podemos decir que una suplantación de ARP consiste en enviar mensajes ARP falsos a la Ethernet. Asocia, por simplificar las cosas, la dirección MAC del atacante con la dirección IP y logra que la información llegue al atacante.

Esto supone un problema muy importante para empresas y usuarios particulares. Ya sabemos que hoy en día en Internet hay muchos tipos de ataques, muchas amenazas que de una u otra forma buscan robar información y comprometer la privacidad. Con el ARP Spoofing un atacante puede llegar a robar datos sensibles de una empresa o usuario.

Estos datos sensibles pueden incluir nombres de usuario, contraseñas, conversaciones, cookies… En definitiva, información que pueden comprometer a una organización o a cualquier usuario particular.

Herramientas disponibles para este tipo de ataques

Los piratas informáticos pueden hacer uso de una serie de herramientas que están disponibles para cualquiera y que usan para la suplantación de ARP. Podemos nombrar algunas como Arpoison, Netcut o Ettercap.

La red está llena de plataformas e información que pueden ser utilizadas por los ciberdelincuentes para lograr sus objetivos. Uno de los mayores problemas es que están muy accesibles. De hecho algunas de las variedades de malware más presentes hoy en día están en auge precisamente por esa facilidad a la hora de conseguirlos.

Cómo evitar la suplantación de ARP

Por suerte tenemos algunos puntos que debemos tener en cuenta para evitar ser víctimas de la suplantación de ARP. Hay ciertas funciones que podemos implantar para dificultar la tarea a los piratas informáticos que pudieran dañar nuestra red.

Herramientas para monitorizar

Una de las opciones que tenemos es la de utilizar herramientas para monitorizar y descubrir posibles vulnerabilidades en el sistema. Hay opciones gratuitas y de código abierto como Arpwatch que permite tener un control sobre la actividad del tráfico de Ethernet.

Subdividir la red en varias partes

También podemos subdividir la red en varias partes. Esto evita que, en caso de que haya un intento de ataque por parte de una persona ajena, que este ataque afecte solo a una parte y no a toda la red global. No obstante, esto requiere una instalación de red más compleja.

Protocolo Secure Neighbor Discovery

Otra opción es la de utilizar el protocolo Secure Neighbor Discovery (SEND), aunque solamente es compatible con los sistemas operativos más modernos.

En definitiva, los ataques de suplantación de ARP es uno más de los problemas que pueden comprometer nuestra privacidad y seguridad en la red. Puede afectar también a organizaciones y controlar el tráfico entrante. Es importante que siempre tomemos medidas para proteger nuestros equipos.

El artículo Suplantación de ARP: qué es y cómo afecta a nuestra red se publicó en RedesZone.

Powered by WPeMatico