Los ciberdelincuentes se centran en estas vulnerabilidades de VoIP

Las nuevas tecnologías se van abriendo poco a poco paso, y van reemplazando en cierta medida la forma que tenemos de hacer las cosas. Una de ellas es el VoIP que está cambiando en cierta medida la forma en que realizamos las llamadas de voz. Los ciberdelincuentes están al tanto de ello, y han explotado vulnerabilidades de VoIP sin parchear para obtener beneficio de ello. Hoy en RedesZone os vamos a explicar cómo lo están haciendo, y recomendaciones de seguridad para evitarlo.

En una campaña de la que han sido víctimas más de 1.200 empresas, han utilizado exploits para obtener acceso de forma remota a las cuentas de VoIP. Estos ciberdelincuentes, para obtener dinero de su trabajo, están vendiendo el acceso al mejor postor.

El propósito de usar vulnerabilidades de VoIP sin parchear

Por si no lo sabéis, VoIP o voz sobre protocolo de Internet es un conjunto de recursos que hacen posible que la señal de voz viaje a través de Internet empleando el protocolo IP. La señal de voz se envía de manera digital usando paquetes de datos, en vez de hacerlo de forma analógica a través de los circuitos que utiliza la telefonía convencional. El caso es que, aprovechando vulnerabilidades de VoIP sin parchear, estos ciberdelincuentes están buscando la mejor manera de sacar provecho a estas brechas de seguridad.

Los propósitos principales más comunes suelen ser:

- Marcar a números de tarifa premium propiedad de los atacantes.

- Vender números de teléfono y planes de llamadas que otros pueden usar de forma gratuita.

Pero aún hay más, ese acceso que consiguen a los sistemas VoIP, puede proporcionar a los cibercriminales espiar nuestras llamadas privadas e incluso llegar a hacer acciones más intrusivas.

El informe de Check Point en relación con VoIP

En un informe realizado por los especialistas en ciberseguridad de Check Point, se ha desvelado que un grupo de piratería ha comprometido las redes de VoIP de casi 1.200 organizaciones en más de 20 países. En ese sentido, Reino Unido con más de la mitad de las víctimas, ha sido el país más afectado. Se estima que han sido atacados el gobierno, el ejército, los sectores de seguros y finanzas, además de los fabricantes.

También se encontró un patrón de explotación sistemático de los servidores SIP de diferentes fabricantes. El hackeo de servidores SIP para obtener su control es su objetivo principal. Una de las formas más interesantes es explotar estos servidores utilizándolos para realizar llamadas telefónicas salientes que pueden utilizar para generar beneficios. Como hacer llamadas es una función legítima y habitual, es difícil detectar cuándo se ha explotado un servidor.

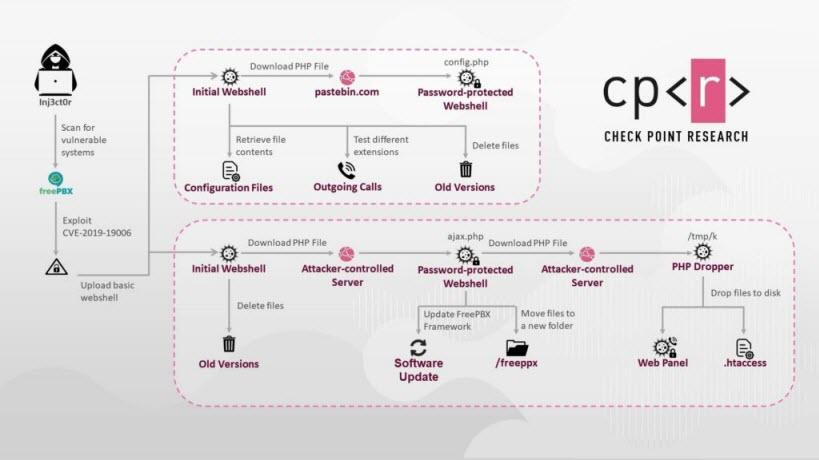

Para conseguir este objetivo los atacantes usan vulnerabilidades de VoIP sin parchear. En este caso se trata de una vulnerabilidad crítica, la CVE-2019-19006 que afecta a los sistemas telefónicos VoIP Sangoma y Asterisk. Gracias a ella, permite a un ciberdelincuente obtener acceso de forma remota sin necesidad de tener ningún tipo de autenticación. Este es el flujo del ataque de Inj3ct0r que es el que utilizan:

El parche que lo soluciona está disponible hace tiempo, lo que ocurre es que quedan bastantes organizaciones sin aplicarlo.

Cómo podemos detectarlo y qué podemos hacer

Se trata de un peligro importante ya que nos encontramos ante una vulnerabilidad que tiene un fallo de autenticación, y, además, el exploit está disponible públicamente por lo que cualquiera pueda utilizarlo. Una vez explotado, los cibercriminales tienen acceso de administrador al sistema de VoIP con lo que pueden controlar sus funciones. También hay que señalar que esto no se detectará, a menos que un equipo de TI se ponga a buscarlo de forma concreta.

Uno de los medios más comunes para los que se explotan los sistemas pirateados, es realizar llamadas salientes. El problema está en que, debido a que las empresas realizan tantas llamadas telefónicas por parte de sus empleados, es difícil detectar si un servidor está siendo explotado. Por lo tanto, debemos recomendar a las empresas que cambien los nombres de usuario y las contraseñas predeterminados en los dispositivos. También, si es posible, sería conveniente analizar la facturación de llamadas de forma regular en busca de llamadas potencialmente sospechosas.

Por último, debemos evitar las vulnerabilidades de VoIP sin parchear, es lo más importante para garantizar nuestra seguridad. Con un sistema con los últimos parches somos menos vulnerables.

El artículo Los ciberdelincuentes se centran en estas vulnerabilidades de VoIP se publicó en RedesZone.

Powered by WPeMatico