¡Alerta! Vuelven a hackear un router de TP-Link

El router es sin duda una pieza fundamental para nuestras conexiones. Por eso cuando surge alguna vulnerabilidad, algún fallo que pueda comprometer nuestra seguridad o privacidad, debemos tratar de corregirlo lo antes posible. En este artículo nos hacemos eco de una noticia que informa sobre cómo han vuelto a hackear un router TP-Link y poner así en riesgo a los usuarios.

Problemas de seguridad con el router TP-Link AC1750

Concretamente este problema que mencionamos afecta al router TP-Link AC1750 (Archer C7). Se trata de uno de los más populares y vendidos de la compañía. Como ocurre con muchos de los routers modernos, este modelo dispone de un puerto USB para poder conectar otros equipos, como pueden ser impresoras o memorias para modificar el firmware o compartir contenido en la red.

Precisamente ese puerto USB es lo que ha provocado el problema. Cuando se conecta una unidad USB, el router activa un recurso compartido SMB, habilita FTP y enciende un servidor de medios DLNA. Se puede acceder al contenido de la unidad mediante estos protocolos.

Un investigador de seguridad ha probado ver qué podía ocurrir con una unidad flash maliciosa. Detectó una vulnerabilidad que puede ser aprovechada para leer la autenticación previa del sistema de archivos del router. Esto permitiría robar las credenciales para iniciar sesión. Es posible mediante enlaces simbólicos.

Hay que tener en cuenta que el router TP-Link AC1750 ejecuta OpenWRT. Esto significa que los enlaces simbólicos pueden apuntar a archivos normalmente presentes en equipos que se basan en Linux. La unidad USB maliciosa debe estar formateada con una partición NTFS y posteriormente se podrá acceder al contenido a través de la red.

Ahora bien, este investigador de seguridad ha detectado que de forma predeterminada, los enlaces simbólicos no se eliminan de la referencia si se accede a ellos a través de SMB o FTP. Sin embargo, se seguirán los enlaces simbólicos si se accede a través de DLNA. Lo interesante es que solo se servirán tipos de archivos multimedia. Este requisito puede lograrse nombrando el enlace simbólico con una extensión multimedia, como .wav. Por ejemplo, un enlace simbólico a / etc / shadow se llamaría shadow.wav.

Un punto importante que detalla el investigador de seguridad es que la contraseña en texto sin formato para la interfaz web administrativa se almacena en / etc / config / usbshare de forma predeterminada. Con esta contraseña, podríamos cambiar las opciones de configuración del router.

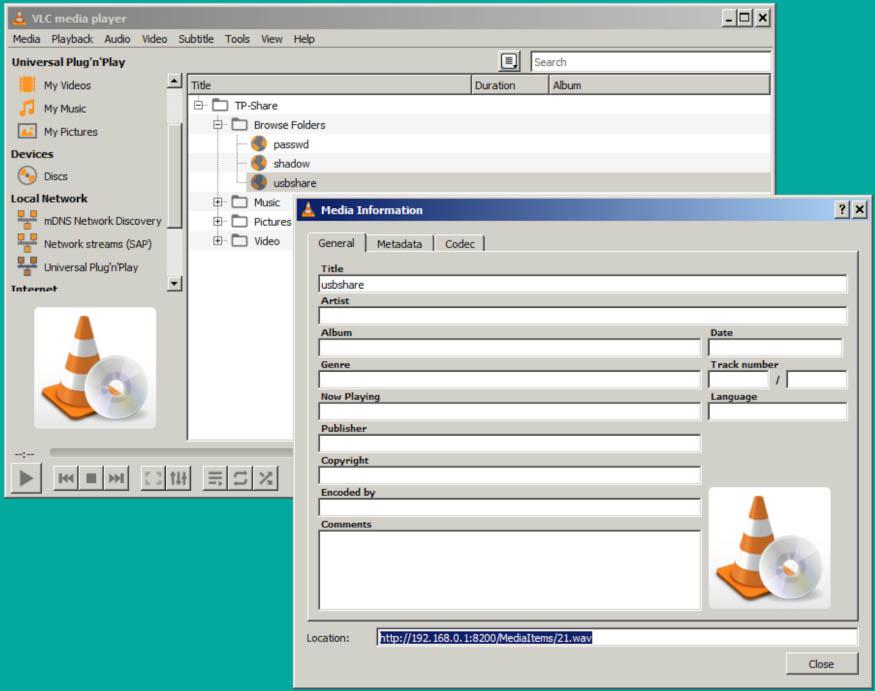

El investigador creó tres enlaces simbólicos para probar su teoría. Tras conectar la unidad flash pudo acceder a los archivos a través de DLNA mediante un cliente como VLC. Podemos ver la imagen que muestra en Medium.

Aquí podemos ver cómo se puede acceder a «usbshare» a través de HTTP en http://192.168.0.1:8200/MediaItems/21.wav. El contenido de este archivo se puede descargar usando el enlace.

Cuando adquiere las credenciales necesarias podría acceder a la interfaz web y tener acceso al sistema de archivos.

El ataque necesita acceso físico

Como podemos ver, este ataque va a requerir de acceso físico al dispositivo. No es un escenario que podamos considerar como corriente. Sin embargo podría ocurrir en un entorno laboral o si invitamos a alguien a casa y quisiera probar con nuestro router. Además esa persona podría tener la contraseña para acceder.

En caso de que alguien atacara el router con este método podría, entre otras cosas, crear una VPN para que su tráfico web pasara a través de este aparato hackeado.

La vulnerabilidad ha sido registrada como CVE-2020-5795. Al tiempo de escribir este artículo desde TP-Link ya han lanzado un parche para corregir el fallo de seguridad. Es importante que los usuarios siempre cuenten con las últimas versiones disponibles. En este caso lo podemos descargar desde la web oficial.

Os dejamos un tutorial sobre cómo auditar un router con Routersploit.

El artículo ¡Alerta! Vuelven a hackear un router de TP-Link se publicó en RedesZone.

Powered by WPeMatico