Los riesgos de usar switches Cisco falsificados en tu red

No es un tema del cual se hable demasiado, pero no hay que ignorar que cualquier dispositivo falsificado es un peligro. De hecho, es cada vez más difícil poder detectar uno. Uno de los aspectos más graves es utilizar este tipo de dispositivos en las empresas. Cisco es uno de los fabricantes de dispositivos para redes empresariales más importantes del mundo, entre las líneas de producto más populares podemos citar a la Cisco Catalyst. En dicha línea podemos encontrar a los switches gestionables del fabricante. ¿Qué es lo peor que puede pasar si usas switches falsificados?

Es bueno tener en cuenta que una de las consideraciones más importantes a la hora de adquirir cualquier dispositivo de redes es asegurar su autenticidad. El switch no es la excepción. Esta afirmación ha ganado más fuerza después de un curioso descubrimiento por parte de una empresa especializada de tecnología llamada F-Secure Consulting.

Mediante un cliente suyo, se dieron cuenta de que contaba con equipamiento ilegítimo después de una actualización de software. En relación a esto último, puedes tomar nota para posteriores compras que realices. Cualquier dispositivo que no sea auténtico, y apliques alguna actualización de software para que posteriormente deje de funcionar, es prácticamente una clara señal de que algo no está bien en cuanto a su origen. Sabemos que pueden presentarse situaciones en los que, posterior a una actualización de software, un dispositivo podría contar con algún que otro problema. Sin embargo, esto no implica a que deje de funcionar por completo.

¿No sabes cuáles son las diferencias entre un switch y un hub? Lee nuestro completo tutorial.

Identificando a un switch falsificado

El portal Helpnetsecurity ha compartido una imagen que logra ilustrar las mínimas, pero importantes similitudes respecto a cómo se ve un switch auténtico de Cisco versus uno que no lo es.

A la izquierda, se encuentra un switch gestionable Cisco Catalyst falsificado. Lo primero que se puede apreciar es que el texto está algo mal alineado. Sobre todo, los números de arriba (23 y 25) se encuentran muy cerca del borde que rodea a los puertos de los switches. Por otro lado, los números de puerto son de color blanco vibrante. Sin embargo, a la derecha nos encontramos con un switch Cisco Catalyst auténtico, y el mismo, además de la correcta alineación de los números, el texto en sí es algo más opaco. Prácticamente de color gris.

Por supuesto, se logró un análisis bastante más exhaustivo de estos switches. Se encontraron aspectos como ligeras alteraciones en los circuitos de las placas. Así también, se encontró otro que hace que uno se quede mucho más seguro sobre el hecho de que efectivamente, se encuentran ante un switch falsificado: un chip de memoria extra en la placa de cada uno. Mediante soluciones de análisis forense digital, se detectó que los switches estudiados explotaron un fallo de seguridad encontrado en el propio diseño del switch. Este fallo permite que se pasen por encima de todos los controles de seguridad, específicamente el Cisco Secure Boot que bloquea el inicio de un dispositivo si es que el firmware detecta que hay algo irregular en el dispositivo. Ya sea que fuese un dispositivo falsificado o si cuente con algún problema de seguridad.

¿Quieres saber cuáles son los mejores switches del mercado y mejores switches 10G? Lee nuestro completo ranking.

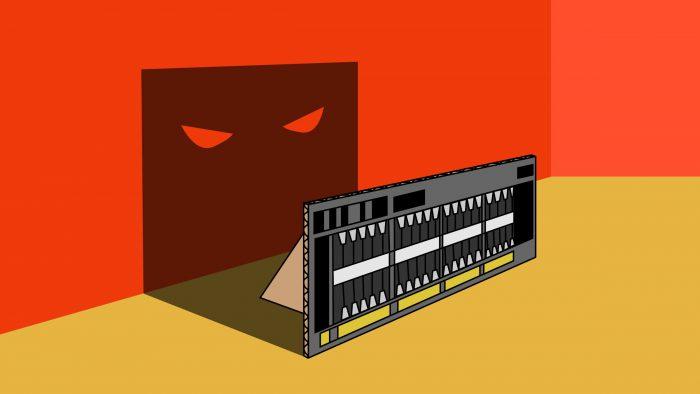

El riesgo de los backdoors en redes

Queda en evidencia que las personas responsables de estos dispositivos falsificados, tienen como fin intentar crear backdoors que faciliten el ataque a las redes comprometidas. Recordemos que un backdoor es como una puerta que se encuentra permanentemente abierta, para que se pueda ingresar a un lugar cualquiera de forma permanente, cómo y cuándo se quiera. Un backdoor en una infraestructura de red es sumamente peligroso, sobre todo si es que logra escalar ciertos privilegios y consigue acceso de administrador a los dispositivos que contienen a dicha red.

A partir del momento en que uno o más backdoors se encuentren en una red, las posibilidades de ciberataques son infinitas. Desde el robo de datos de contenido delicado, hasta la interceptación del tráfico de red con el fin de distribuir malware, ransomware o peor aún, la infección de los distintos usuarios para que se conviertan en zombies y así, formen parte de una o varias botnets.

Afortunadamente, todos los análisis no arrojaron hasta el momento ninguna evidencia de un backdoor en específico que permita tener acceso «fácil» de tipo espía a los switches o la red en cuestión. Igualmente, estos switches falsificados representan múltiples amenazas de seguridad para la red tanto de la empresa afectada como las demás.

La importancia del uso de hardware auténtico

Situaciones como las que ha pasado esta empresa de tecnología, deja claro que no debemos considerar el uso de dispositivos de red falsificados como un tema sin importancia. Así también, nos deja ver qué tan fácil es engañar a los compradores de estos dispositivos. Las unidades que fueron detectadas como falsificadas, sin ser muy observadores, se ven como unas que son legítimamente de Cisco. ¿Cómo es posible que suceda esto?

El portal helpnetsecurity indica que muy probablemente la persona o grupo de personas responsables lograron tener acceso a documentación privilegiada. Específicamente, respecto a la arquitectura propietaria de los switches Cisco. Entonces, por eso es que logran unidades muy similares a las auténticas. Igualmente, también es válido pensar que simplemente se basaron en dispositivos ya existentes que podrían haber conseguido de parte de alguien más y que posteriormente, comenzaron a fabricar las unidades falsificadas en base a lo que tenían a disposición.

Más que nunca, el área de TI tiene que tener una mirada sumamente detallista y atenta respecto al hardware que se compra. Por supuesto, no es posible desarmar un dispositivo por completo antes de comprarlo y así comprobar su autenticidad. Sin embargo, se pueden aplicar una serie de recomendaciones que prevendrán más de un dolor de cabeza por culpa de dispositivos falsificados:

- Opta por proveedores de dispositivos que sean autorizados por el fabricante.

- Asegura la transparencia a la hora de realizar procesos de compra de dispositivos de este tipo.

- Garantizar que todos los dispositivos, incluyendo los terminales, cuenten con lo último en cuanto a actualizaciones de software.

- Examinar detalladamente cada unidad comprada:

- Tomar nota de las características que hacen que una unidad pudiese diferir de otra (y que no debería).

- Fotografiar las potenciales diferencias.

- Documentar todo lo mencionado más arriba de forma adecuada.

- Compartir lo documentado con los proveedores para aclarar cualquier tipo de duda.

Seguramente te habrás preguntado qué tienen que ver las políticas de compra de dispositivos con los switches falsificados. La respuesta es muy sencilla. Ayudará a que, ante cualquier inconveniente, las facturas y contratos debidamente generados y archivados servirán de evidencia en el caso de que necesites hacer un reclamo al proveedor. Por desgracia, la empresa especializada F-Secure Consulting notó que los switches falsificados comprados por parte de su cliente no cuentan con documentación suficiente que permita el rastreo del proveedor.

No debemos olvidar que, además de presentarse como un potencial agujero de seguridad, es un gran riesgo para el rendimiento de la red. Aunque el propio fabricante cuente con estrategias para prevenir que la mayor cantidad de personas y empresas eviten toparse con dispositivos falsificados, debemos tener cuidado respecto a lo que vamos a comprar. Por fortuna, contamos con los medios necesarios para ello.

¿Estás interesado en montar una red doméstica a 10Gbps? No te pierdas nuestro completo tutorial.

El artículo Los riesgos de usar switches Cisco falsificados en tu red se publicó en RedesZone.

Powered by WPeMatico