Vulnerabilidades en routers Cisco Small Business RV320 y RV325

Se han publicado dos vulnerabilidades que afectan a los routers Cisco Small Business RV320 y RV325, modelos enfocados a pequeñas empresas y oficinas. Una de ellas permitiría la obtención de información sensible por parte de un usuario no autentificado mientras que la otra conduciría a la ejecución remota de comandos con privilegios de root.

A continuación se exponen las vulnerabilidades que afectan a estos productos.

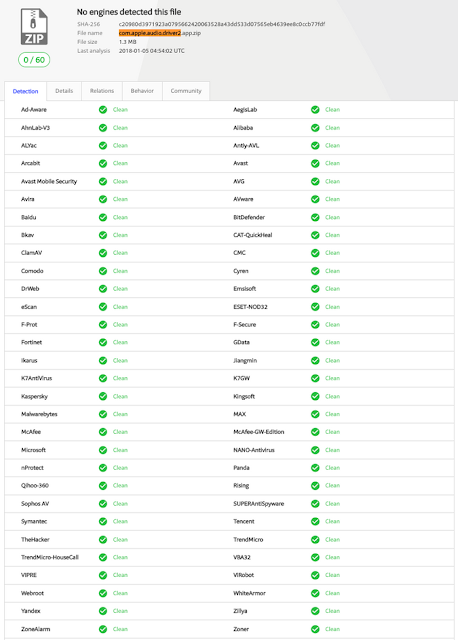

CVE-2019-1653: este identificador describe un fallo en la interfaz de administración basada en web debido a controles de acceso incorrectos para URLs. Permitiría la obtención de información confidencial, sin necesidad de autentificación y manera remota, a través de dos vías diferentes. La primera de ellas se podría aprovechar para descargar la configuración del router -incluyendo nombre usuario y clave de acceso- a través de una petición a ‘/cgi-bin/config.exp’ tal y como se puede ver en la siguiente prueba de concepto (PoC).

La segunda, permitiría la recuperación de datos de diagnóstico mediante una petición a ‘/cgi-bin/export_debug_msg.exp’. Los datos obtenidos se encuentran encriptados con una clave conocida (e incrustada en el código), con lo cual es posible obtener también la información de configuración del dispositivo. A continuación la PoC:

CVE-2019-1652: otro fallo en la interfaz de administración, debido a la incorrecta validación de las entradas proporcionadas por el usuario al generar nuevos certificados X.509 directamente en el dispositivo. Esto podría permitir ejecutar comandos arbitrarios en el shell de Linux como root a un atacante remoto autenticado con privilegios administrativos.

Como demostración se ejecuta un ping desde el router vulnerable hacia la máquina del usuario:

Estas vulnerabilidades fueron descubiertas por el equipo RedTeam Pentesting el pasado mes de septiembre pero no se han hecho públicas hasta ahora a petición del fabricante, para disponer de tiempo necesario para corregir los errores.

Se ha comprobado que los routers Cisco Small Business RV320 y RV325 con firmware en versiones 1.4.2.15 y 1.4.2.17 se encuentran afectados por los problemas de seguridad descritos. Cisco ha lanzado la nueva versión de firmware 1.4.2.20 que los soluciona, por lo que se recomienda actualizar estos dispositivos a dicha versión o posterior.

Más información:

Cisco Small Business RV320 and RV325 Routers Information Disclosure Vulnerability

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20190123-rv-info

Cisco Small Business RV320 and RV325 Routers Command Injection Vulnerability

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20190123-rv-inject

Cisco RV320 Unauthenticated Configuration Export

https://www.redteam-pentesting.de/en/advisories/rt-sa-2018-002/-cisco-rv320-unauthenticated-configuration-export

Cisco RV320 Unauthenticated Diagnostic Data Retrieval

https://www.redteam-pentesting.de/en/advisories/rt-sa-2018-003/-cisco-rv320-unauthenticated-diagnostic-data-retrieval

Cisco RV320 Command Injection

https://www.redteam-pentesting.de/en/advisories/rt-sa-2018-004/-cisco-rv320-command-injection

Powered by WPeMatico