Así puedes luchar contra la innovación constante de los cibercrimnales

Los ciberdelincuentes innovan constantemente: escudriñan los últimos avances tecnológicos, explotan los últimos modos y, a menudo, se benefician de la ignorancia de sus víctimas, poco conscientes de las últimas tecnologías (como, por ejemplo, las configuraciones dejadas por defecto o errores de implementación).

Si quieren contrarrestarlos, los equipos de seguridad no tienen más remedio que realizar una observación costosa y permanente de estos nuevos ataques y buscar a diario, en su registro de conexiones, nuevos comportamientos maliciosos y nuevas herramientas de ataque.

Esto requiere un esfuerzo aún mayor por parte de las empresas de ciberseguridad que ven cómo los atacantes utilizan de forma masiva las técnicas de automatización de ataques en la Web y, por lo tanto, pueden someter a las organizaciones a una auténtica bandanada de ataques, dirigiéndo con mayor frecuencia a sus ataques a víctimas específicas.

Tanto es así que, según apunta un estudio de F5 Networks, un sitio web es infectado o atacado por los cibercriminales cada 23 minutos, con las consecuencias potenciales que conocemos. En este sentido, un estudio del Ponemon Institute sobre el costo del delito cibernético indica que un ciberataque puede suponer pérdidas de hasta un millón de dólares y que muchas empresas pueden experimentar cientos de robos en una misma semana.

¿Por qué son exitosos los ataques?

Sin embargo, los expertos apuntan a que identificar las causas principales del éxito de estos ataques, podría ser de gran ayuda a la hora de intentar remediarlos:

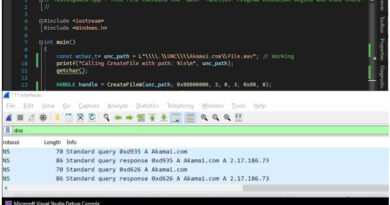

– Automatización masiva de ataques usando bots maliciosos

– La dificultad dentro de las organizaciones para mantenerse al día con las técnicas de ataque, provoca que se tengan normativas y políticas de seguridad que no reflejan los ataques más avanzados.

Estos factores se ven agravados por el hecho de que las empresas ahora están transfiriendo en gran medida sus cargas de trabajo a la nube y se enfrentan a un nuevo nivel de complejidad infraestructural y operacional, añadiendo en algunos casos una opacidad técnica que favorece los errores de configuración.

Lucha contra la automatización de los ataques

En primer lugar, es vital poder distinguir a los usuarios humanos legítimos de los bots automatizados maliciosos. Independientemente del método de ataque implementado por un robot, si se bloquea por su propia naturaleza como bot, entonces el ataque no puede tener lugar (pero será posible capturar valiosos análisis de comportamiento de las amenazas, que resultarán muy útiles para evitar futuros ataques).

En cuanto a las soluciones, un Firewall de aplicaciones web avanzado (AWAF) podrá detectar y bloquear bots en función de varios enfoques complementarios, incluido el tráfico procedente de aplicaciones móviles nativas.

Manténgase al día con las técnicas de ataque

Las empresas son conscientes de que su labor no es ejercer una vigilancia técnica compleja sobre las muchas nuevas técnicas de ataque. Por ello, ahora prefieren delegar esta tarea a un conjunto de herramientas y servicios mejor adaptados que permitan reaccionar en tiempo casi real a los cambios en la amenaza. Esto permite crear y actualizar conjuntos complejos de reglas representativas de nuevos ataques, y desplegar esto tanto internamente como en privado, público, híbrido o múltiples entornos de nube.

Por ejemplo, de acuerdo con el informe F5 2018 que estudia el estado de la aplicación de entrega (SOAD), el 42% de los clientes encuestados en la zona EMEA, la implementación de reglas de seguridad consistentes en todas las aplicaciones empresariales es la administración más compleja o frustrante de entornos en nubes híbridas. Al mismo tiempo, el 39% cree que el mayor desafío es proteger las aplicaciones de las amenazas actuales y emergentes. El informe SOAD concluye que estas preocupaciones han llevado a un aumento en el número de empresas que implementan firewalls de aplicaciones web, y el 61% ahora usa esta tecnología para proteger sus aplicaciones.

¿Delegar para administrar mejor?

Las empresas son conscientes de que las reglas para proteger y usar los datos han cambiado. Ya no pueden comprometerse, tienen que elegir entre proporcionar una seguridad considerable para sus equipos de seguridad de TI o subcontratarla.

Y la elección es obvia: hoy, los ataques apuntan a robar credenciales, neutralizar aplicaciones críticas o forzar su acceso por la fuerza bruta o “relleno de credenciales”. Pasan por bots, aplicaciones móviles dañadas sin el conocimiento de sus usuarios o servidores poderosos secuestrados o alquilados a ciberdelincuentes.

El mundo digital ee ha vuelto demasiado complejo para que los equipos de seguridad interna sigan en detalle la evolución diaria de las técnicas de ataque y defensa. Es por ello que deben poder confiar en los equipos de próxima generación cuyas reglas se actualizan dinámicamente, de acuerdo con los comportamientos de la aplicación y por una empresa especializada capaz de agrupar estas complejas tareas para todos sus clientes.

Esto también les permitirá beneficiarse de las funciones avanzadas como el ajuste automático de la configuración, el análisis del comportamiento de los clientes y servidores y la creación dinámica de firmas en tiempo real. Además, en un contexto DevOps y NetOps, los equipos pueden implementar fácilmente servicios de protección de aplicaciones en cualquier entorno, con configuraciones caso por caso y la capacidad de modificar reglas sin interrumpir los servicios.

Al contar con una inteligencia activa y operativa de técnicas de ataque lideradas por un especialista, reglas dinámicas inyectadas casi en tiempo real y un bloqueo preventivo de bots maliciosos, los equipos de seguridad podrán revertir el modelo adecuado para contratacar a los ciberdelincuentes y así proteger mejor a sus organizaciones.

La entrada Así puedes luchar contra la innovación constante de los cibercrimnales aparece primero en Globb Security.

Powered by WPeMatico