Este es el rendimiento de TLS 1.3 y SSH con algoritmos post-cuánticos

Los actuales algoritmos de cifrado simétrico, asimétrico y de intercambio de claves, podrían estar en peligro el día que salga a la luz el primer ordenador cuántico. Esto significa que todas las conexiones que hoy en día se consideran seguras, como las que trabajan con TLS 1.3, el protocolo SSH o las conexiones VPN de tipo IPsec IKEv2, podrían verse comprometidas muy fácilmente. Por este motivo, los algoritmos post-cuánticos serán necesarios en un futuro donde existan los ordenadores cuánticos, para seguir teniendo seguridad en nuestras comunicaciones. Hoy en RedesZone os vamos a enseñar el rendimiento TLS 1.3 y SSH que han publicado en el blog de Cisco.

Actualmente el NIST se está encargando de estandarizar diferentes algoritmos post-cuánticos, es decir, que sean capaces de resistir la potencia de los futuros ordenadores cuánticos, y que nos proporcionen una seguridad similar a la actual donde no tenemos este tipo de ordenadores. La IETF tiene múltiples borradores, y los «grandes» de Internet como Cisco, Microsoft, Cloudflare, Google o Amazon Web Services ya los están probando, concretamente los de intercambio de clave y autenticación en TLS.

Se han realizado diferentes pruebas de rendimiento, para comprobar si estos algoritmos son más rápidos o más lentos que los actuales. Es muy importante que el proceso de intercambio de clave y la autenticación sea segura, pero también es fundamental que sea rápida. Se ha demostrado que algunos algoritmos post-cuánticos son más lentos que los actuales que usamos diariamente en nuestras conexiones, mientras que otros son más rápidos y reducen significativamente el handshake del protocolo TLS.

Actualmente, protocolos como TLS, SSH, IPsec IKEv2 y muchos otros, utilizan algoritmos de intercambios de claves y también mecanismos de autenticación, los cuales no serán resistentes a los ordenadores cuánticos, por lo que se está investigando y trabajando para la introducción de este tipo de algoritmos post-cuánticos que sí sean capaces de resistir.

Algoritmos post-cuánticos en acción

En este estudio que ha publicado Cisco, se han centrado en algoritmos de intercambio de claves como el ntruhrss701 de NTRU NIST, y también Kyber-512. Ambos algoritmos utilizan claves públicas y textos cifrados relativamente pequeños, de menos de 1KB, además, son bastante rápidos a la hora de encapsular y desencapsular la información. Cloudflare ha probado a fondo el NTRU-HRSS, y es un muy buen candidato para el intercambio de claves TLS, ya que su rendimiento es realmente bueno. Para la autenticación, han probado Dilithium, Falcon, SPHINCS + -128f y SPHINCS + -192f, estos dos últimos son algoritmos muy confiables, pero han funcionado algo mal con TLS, y se esperaba que funcionase mejor con SSH.

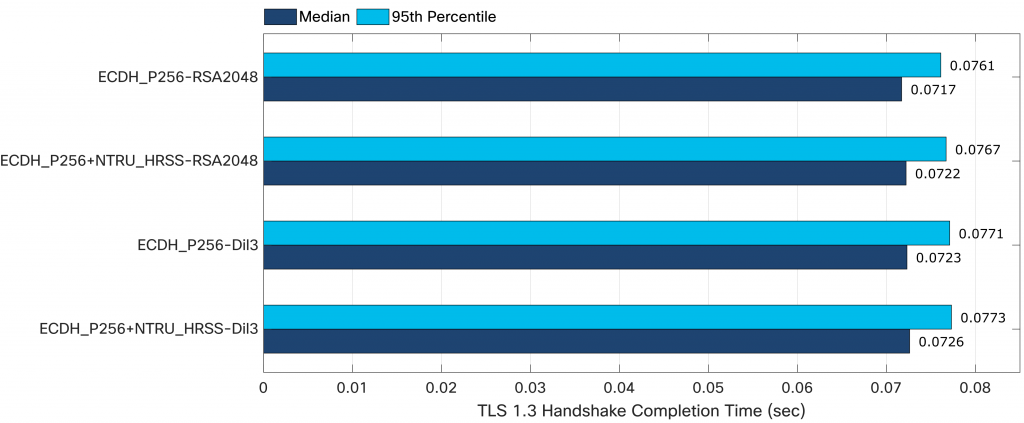

En la siguiente imagen, se puede ver la mediana y el percentil 95 del tiempo del handshake en TLS 1.3, haciendo uso de diferentes combinaciones de algoritmos de intercambio de claves y autenticación.

Podemos ver que las combinaciones de algoritmos post-cuánticos son unos 1-2ms más lentos que el handshake con algoritmos clásicos.

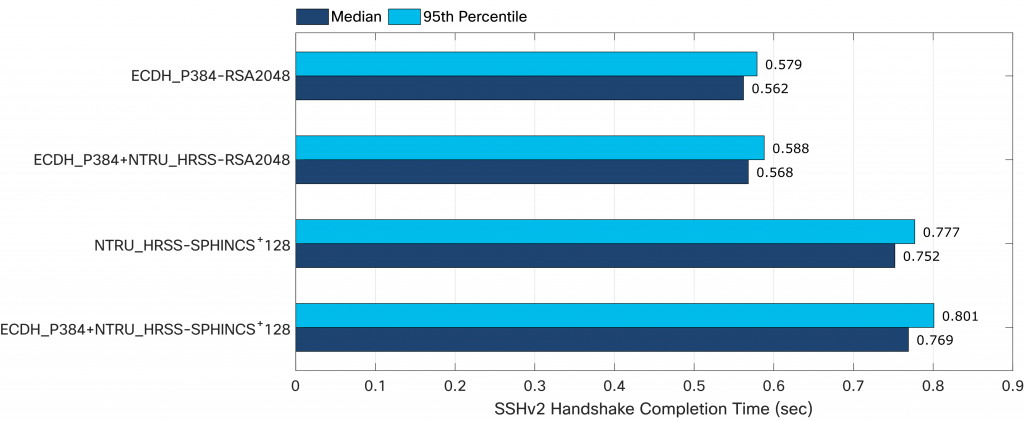

En la siguiente imagen, se puede ver la mediana y el percentil 95 del tiempo del handshake en SSH, haciendo uso de diferentes combinaciones de algoritmos de intercambio de claves y autenticación, tanto con algoritmos clásicos, como los nuevos post-cuánticos.

Los resultados en el caso de SSH son muy similares a los de TLS, es aproximadamente 1 ms más lento el handshake, pero cuando hacemos uso de SPHINCS + -128f post-cuánticas para la autenticación, el handshake se ralentiza de manera más significativa, llegando aproximadamente a un 30%. También han experimentado a cambiar y aumentar la ventana de congestión inicial de TCP, mejorando sustancialmente estos datos en comparación con el valor por defecto, pero sigue siendo más lento que los algoritmos clásicos.

Podéis visitar el estudio completo en el blog de Cisco donde encontraréis todos los detalles.

El artículo Este es el rendimiento de TLS 1.3 y SSH con algoritmos post-cuánticos se publicó en RedesZone.

Powered by WPeMatico