Cómo podría infectarte de spyware el gobierno

Que los gobiernos y distintas autoridades emplean diferentes herramientas con el fin de conocer los hábitos de navegación de sus objetivos y que entre ellas se cuela el spyware es una realidad que durante los últimos años la actualidad noticiosa se ha encargado de plasmar. Así, casos como el que permitió al FBI usarlo para rastrear usuarios de la red TOR ya en 2014 (una entidad cuenta con precedentes que se remontan a 2009) e incluso y más recientemente, el que permitió hallar a los miembros de una red de pornografía infantil, no ha pasado desapercibidos.

Un tipo de software tremendamente polémico que ahora vuelve a la palestra informativa de la mano de un vídeo muy particular en el que un empleado de una compañía especializada en este tipo de soluciones muestra al detalle cómo funciona uno de sus sistemas más populares. Un contenido que llama la atención por sí mismo que ha sido obtenido a través de Motherboard y que nos permite hacernos una composición de lugar acerca de estas actividades de «espionaje».

Contextualizando el vídeo

Antes de entrar en mayores vicisitudes sobre el mismo y sin embargo, cabe comentar que se trata de una reproducción poco habitual, pues si bien los proveedores de este tipo de utilidades ofrecen presentaciones privadas a sus potenciales clientes –departamentos de policía y servicios de inteligencia, principalmente-, lo cierto es que el público en general carece de acceso a ellas, pues se trata de algo muy específico que puede llegar a costar miles de dólares.

Un hecho al que acaba de poner fin un trabajador anónimo de la italiana RCS Laboratory que, a diferencia de otras entidades como Hacking Team y NSO no resulta tan conocida. Una ignorancia que ahora llega a su fin con este nuevo contenido, que revela el funcionamiento de uno de sus productos estrella, llamado Mito 3.

Qué muestra el vídeo: así se infecta

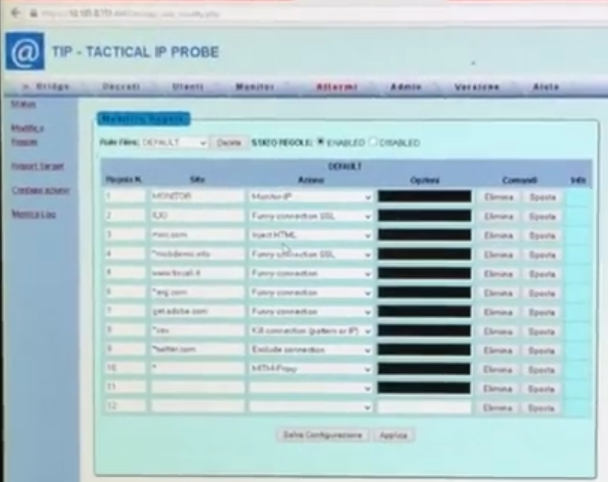

Así y de manera más concreta, Mito3 permite a los agentes configurar fácilmente un ataque Man-in-the-Middle e infectar un equipo aplicando una regla en la configuración del software. De hecho, estos tienen la posibilidad de escoger cualquier sitio web que deseen usar como vector, hacer clic en un menú desplegable y seleccionar la opción «inyectar HTML» para forzar la aparición de una ventana emergente maliciosa.

Además, el vídeo muestra las posibilidades de la herramienta: la intercepción de llamadas de voz, mensajes de texto, llamadas de vídeo, actividades en medios sociales y chats privados, y similares; tanto en plataformas móviles como en el ordenador. En todo caso, no son las únicas, pues Mito3 permite a la policía llevar a cabo un seguimiento del objetivo y geolocalizarlo gracias al GPS de sus dispositivos, e incluso ofrece una característica que transcribe automáticamente las grabaciones.

El citado trabajador explica cómo funcionaría un ataque de este tipo, estableciendo mirc.com como el sitio que se usaría para infectar a la víctima inyectando malware. Una vez que el usuario llegue a la web modificada, le aparecerá una falsificación del instalador de actualizaciones de Flash, indicándole que lo descargue. Una vez que lo haga, ya estará infectado con el software espía.

En todo caso y para finalizar, el vídeo en realidad no enseña nada nuevo, pues este tipo de técnicas llevan siendo empleadas por los ciberdelincuentes desde hace mucho tiempo con el objetivo de engañar a sus víctimas. No obstante, constituye un pequeño vistazo a cómo los proveedores de vigilancia venden su software a los gobiernos de todo el mundo.