Monitoriza alertas en Azure sin SIEM con unos clicks…AzDetectSuite…ejemplo honeypot PasswordSpray

Estimados amigos de Inseguros !!!

Una de las cuestiones que más preocupa a clientes es la cuestión de la detección de intentos de ataques en Azure AD, y por lo tanto en O365…

Al igual que en WIndows tenemos que generar eventos, que vemos en el Visor de Eventos, sino los «accionamos», si no le damos detrás un software para que «haga cosas», como el SIEM, en Azure pasa igual.

En este pequeño post os traigo un proyecto de Microsoft que me gusta, porque sirve muy bien para adentrarnos en la monitorización de eventos.

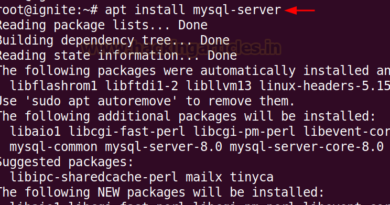

El concepto es muy sencillo. Nos vamos a nuestro Azure, creamos un espacio Log Analytics. Luego nos vamos a Azure AD, y configuramos la monitorización para que «vuelque» los logs en ese Log Analytics

Ahora nos toca esperar un poco. Yo me iría al Workspace y empezaría por generar una consulta KQL que me diga los SigningLogs. Una vez confirmemos que está recopilando logs de inicio de sesión, podemos seguir.

Bien, ya tenemos la «infra» montada. Ahora nos vamos al proyecto AzDetectSuite, y desplegamos las alertas de monitorización que los chicos de Redmon nos regalan. Estas reglas me valen para el Siem Sentinel o para Defender, al final es lenguaje KQL, pero hablamos de ahorrarnos unos eurillos prescindiendo de Sentinel…

Podríamos hacer «deploy to azure» que tanto me gusta, pero he encontrado fallos que imagino irán solventando.

Vamos a probar con la detección de Password Spraying, que es muy sencilla.

Powered by WPeMatico