Robo de credenciales bancarias a través del malware Raccoon

Un grupo de ciberdelincuentes conocido por utilizar páginas web e-commerce como reclamo, empleó el malware Raccoon para robar datos de pago de los usuarios.

Los ciberdelincuentes llevaron a cabo la campaña en cuatro fases, según desprende un nuevo informe publicado por la empresa de ciberseguridad Group-IB. Dicha campaña comprendió los meses de febrero a septiembre.

El objetivo final del ataque era robar datos de pago de los usuario, a través de distintos vectores y herramientas para distribuir el malware.

Las páginas web falsas se crearon utilizando el kit de phishing Mephistophilus, que permite a los atacantes crear sitios web específicos para la distribución de malware.

Los atacantes enviaban enlaces a páginas falsas que informaban a las víctimas sobre la falta de un complemento necesario para visualizar un documento correctamente. Si el usuario descargaba el complemento, el dispositivo quedaba infectado.

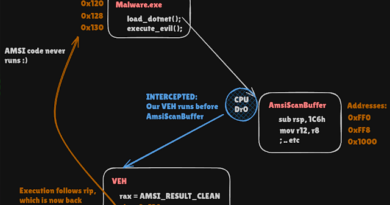

Figura 1.- Fases del ataque

El malware Raccoon, documentado por primera vez por Cybereason en 2019, viene con una amplia gama de capacidades puesto que se comunica con un servidor de comando y control (C2) para desviar datos, incluidas capturas de pantalla, información de tarjetas de crédito, billeteras de criptomonedas, contraseñas almacenadas en el navegador, correos electrónicos e información del sistema.

Además, Raccoon evita el bloqueo de servidores C2 activos al realizar solicitudes a un canal de Telegram para recibir la dirección cifrada del servidor C2, además de ofrecer soporte al cliente 24×7.

Raccoon se vende como Malware-as-a-service (MaaS) en foros clandestinos por un precio que ronda los 165€ al mes.

Más información:

The footprints of Raccoon: a story about operators of JS-sniffer FakeSecurity distributing Raccoon stealer https://www.group-ib.com/blog/fakesecurity_raccoon

Powered by WPeMatico