Control de acceso: qué es y cómo ayuda a proteger nuestros datos

Más que nunca, nuestra forma de trabajar debe ser flexible. Existen empresas que mantienen a varios colaboradores o a todos trabajando desde casa o desde la localización de su conveniencia. También están aquellos grupos de trabajo que desempeñan sus tareas tanto en una oficina o cada uno desde donde estén. Sin embargo, debemos cuidar quienes deben acceder tanto a los datos como recursos del sistema. Esta guía te explicará todo lo que debes saber respecto al control de acceso, sus variantes más comunes y una solución bastante fiable para poder empezar a implementarlo cuanto antes.

¿Qué es el control de acceso?

Es un método que permite garantizar que los usuarios prueben ser quienes dicen que son. Es como cuando en algún lugar debes mostrar tu documento de identidad para comprobar que efectivamente tienes dicha identidad. El control de acceso es sumamente importante para que todos los usuarios tengan el acceso correspondiente a datos y recursos de sistema. Ahora bien, ¿en qué consiste específicamente un control de acceso? Más que nada, en una serie de restricciones que se van aplicando de acuerdo a los datos y/o recursos a los cuales se desea acceder. Se basa en procesos de autenticación y autorización.

Si hablamos de la autenticación, lo hacemos respecto al ingreso de credenciales o utilización de uno o varios métodos de autenticación. Por otro lado, la autorización es el paso consecuente de la autenticación que es la cesión de acceso a determinado grupo de recursos y datos. En RedesZone se ha puesto a disposición una guía que detalla las diferencias entre autenticación y autorización. Incluso, podrás conocer los métodos más utilizados para cada caso.

Tipos de control de acceso

Citamos a continuación los tipos de control de acceso más comunes, es decir, los que más se han implementado hasta el momento. De acuerdo a la necesidad de tu empresa o grupo de trabajo, puedes optar por una u otra opción.

Control de Acceso basado en Roles (RBAC)

Se puede afirmar que este tipo de control de acceso es de los más utilizados. Se basa en la concesión de acceso a los usuarios en base a los roles asignados. Además, y para añadir capas extras de protección, se aplican políticas de seguridad que limitan la obtención de privilegios. Estos privilegios pueden aplicarse tanto en el acceso a datos como recursos del sistema. Hoy en día, la escalada de privilegios es una amenaza interna a nivel empresarial que causa estragos. El gran nivel de perjuicio, sobre todo a nivel económico que genera, debe ser un punto de atención para cualquier empresa que se vea susceptible a este tipo de amenazas de seguridad.

Control de Acceso Discrecional (DAC)

Es un tipo de control de acceso que dicta que el dueño de los datos decide respecto a los accesos. Lo que significa que dichos accesos serán concedidos a los usuarios en base a las reglas que el propio dueño de los datos especifica.

Control de Acceso Obligatorio (MAC)

A esta variante se la puede considerar como algo más arbitraria que las demás. Esto es así en el sentido de que a los usuarios se les concede el acceso en base a regulaciones establecidas por una autoridad central en una empresa o alguna que otra organización reguladora.

Control de Acceso basado en Atributos (ABAC)

La distinción de este tipo de control de acceso, es que al usuario y los recursos a los cuales le corresponde el acceso, se le agregan una serie de atributos. Los mismos permiten que se realicen evaluaciones que indican respecto al día, la hora, la ubicación y otros datos. Todo esto se tiene en cuenta a la hora de conceder o limitar acceso a datos y recursos. Este es un tipo que aplica un método más dinámico que se adapta a la situación de usuarios para tener más o menos acceso.

¿Qué tipo de control de acceso es más conveniente?

Uno de los aspectos que garantiza una correcta implementación de cualquiera de los métodos de acceso es cumplir con las normas, regulaciones y/o estándares. De acuerdo al país en el cual te encuentres, es posible que necesites revisar en detalle normas como GDPR, que sería una política de protección de datos personales que es válido para toda Europa. Otro ejemplo importante es la PCI-DSS que es una regulación que se encarga de asegurar y proteger tanto las transacciones como los datos de los titulares de tarjetas de crédito y débito. De acuerdo a cada norma, regulación o estándares pueden aplicarse sanciones de todo tipo si es que se deja de lado su cumplimiento.

¿Por qué mencionamos esto? Más que nada porque no existe un método que es estrictamente más conveniente que otro. Cada entorno de trabajo cuenta con necesidades en específico. Igualmente, es bueno tener presente que de los tipos de control de acceso citados, el más moderno y reciente es el basado en atributos. Es especialmente conveniente porque los permisos se conceden o limitan de acuerdo a la situación del momento del usuario. Por ejemplo, si cambia de locación o de dispositivo. Sin embargo, algo que no debe negociarse es el cumplimiento.

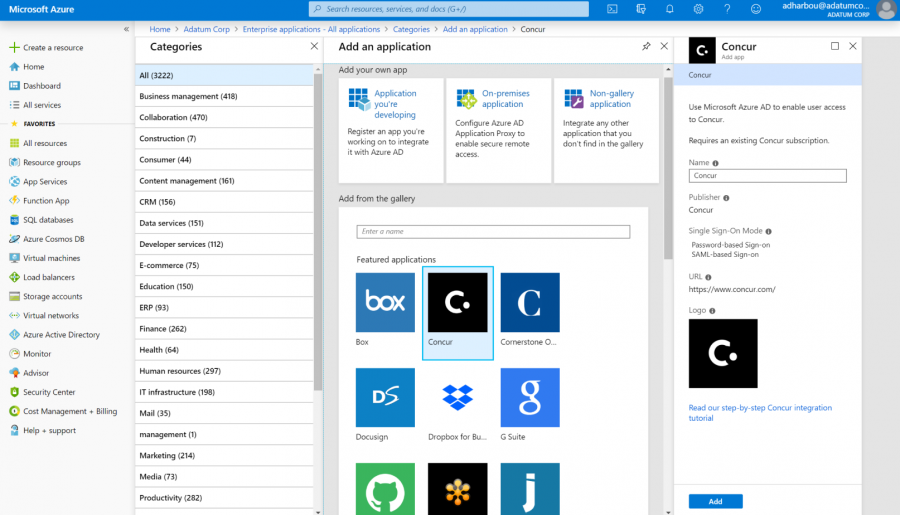

Azure Active Directory: la IAM que está presente en todos lados

Te preguntarás cuál es la solución ideal para implementar el control de acceso. No hay precisamente una solución única que lo hace todo y todopoderosa. Puede haber escenarios en los que necesites de una o más tecnologías de una sola vez para cumplir con las necesidades de control de acceso.

Una gran parte de los entornos de trabajo utilizan Microsoft y sus aplicaciones asociadas. Microsoft Azure Active Directory ofrece políticas de acceso inteligentes. De esta manera, todos los recursos de trabajo estarán protegidos y serán accesibles únicamente por quienes lo necesiten. De acuerdo a los requerimientos, se puede contar con la solución Azure Active Directory por sí sola o bien, si ya utilizas servicios de Microsoft como Office 365 se puede optar por la integración. Esto último es mucho más rápido de implementar.

Esta solución, que forma parte de la suite de Azure, es una de las más populares y funcionales en las empresas. Sobre todo, las que son muy grandes, como las multinacionales. Principalmente porque tiene la capacidad de tener el control y administrar no sólo decenas sino cientos, miles o millones de usuarios. Permite la creación de credenciales únicas de administración para que cada colaborador de una empresa o grupo de trabajo pueda tener acceso a los diversos recursos en la nube ya implementados. Esto incluso se aplica a aquellas personas que utilizan sistemas operativos diferentes de Windows.

Una ventaja interesante es que todo el entorno de trabajo que se encuentra bajo Azure Active Directory es seguro, incluso si es que entre los miembros se encuentran personas ajenas a la empresa o colaboradores/miembros temporales. Uno de los desafíos de los entornos de trabajo compartidos es que personas externas tengan acceso indebido a datos o recursos de sistema que cuentan con contenido sensible o de carácter confidencial.

Por otro lado, si así lo prefieres, puedes adaptar la interfaz de usuario como más prefieras para que se pueda adaptar a la imagen de tu empresa o grupo de trabajo. Como lo prefieras.

Características clave de Azure Active Directory

- Gestión de usuarios y grupos de trabajo

- Autenticación con el método SSO (Single Sign-On)

- Autenticación Multi-Factor

- Colaboración tipo B2B (Business-to-Business)

- Gestión de contraseñas mediante un portal Self-Service

- Synchronization Engine

- Registro de dispositivos utilizados por los usuarios

- Reportes de Seguridad y Uso de los servicios de AAD

Hemos comentado que soporta dispositivos que pueden utilizar sistemas operativos distintos a Microsoft. Los citamos a continuación:

- Cualquier ordenador o tableta con Windows

- Dispositivos Android

- iPhone o iPad

- Dispositivos que cuenten con el sistema macOS (Macbook, iMac)

- Cualquier dispositivo que sea basado en la web (Chromecast, por ejemplo)

En el caso de que desees comenzar a probar, ten en cuenta que tienes un plan gratuito con funcionalidades limitadas pero ideales para los comienzos. Posteriormente, puedes pasar a los planes de pago con modalidad de pago anual. Puedes ingresar al siguiente enlace para obtener más información.

El artículo Control de acceso: qué es y cómo ayuda a proteger nuestros datos se publicó en RedesZone.

Powered by WPeMatico