SUN:DOWN IBERIA – Simulación de un apagón desencadenado por ciberataques a infraestructura solar

El pasado 28 de abril, España y Portugal vivieron un apagón eléctrico masivo. Millones de hogares quedaron sin suministro durante horas, y hasta hoy, las causas siguen bajo análisis. Casualmente, apenas un mes antes, el equipo de Forescout publicaba el paper SUN:DOWN, en el que se revelaban 46 vulnerabilidades en sistemas de energía solar de fabricantes líderes como Sungrow, Growatt y SMA. Estas vulnerabilidades afectan a componentes clave como inversores solares, plataformas en la nube y monitores solares:

Se identificaron múltiples vulnerabilidades en las APIs de los sistemas solares, permitiendo a atacantes no autenticados acceder y controlar dispositivos:

-

Growatt: Las APIs de la plataforma en la nube permitían la enumeración de usuarios y la modificación de configuraciones sin autenticación adecuada. Esto facilitaba la toma de control de inversores y el acceso a datos sensibles.

-

Sungrow: Se descubrieron fallos en la verificación de certificados en la aplicación móvil, lo que permitía ataques de tipo «man-in-the-middle» y la interceptación de comunicaciones.

2. Vulnerabilidades en firmware y dongles de comunicación

Los dispositivos de comunicación, como los dongles WiNet-S, presentaban fallos críticos:

- Buffer Overflows: Se detectaron cuatro vulnerabilidades de desbordamiento de búfer, una de las cuales permitía la ejecución remota de código (RCE), otorgando control total sobre el inversor.

-

Firmware No Firmado: La ausencia de verificación de firmas en las actualizaciones de firmware permitía la instalación de software malicioso sin detección.

3. Credenciales codificadas y autenticación débil

Se encontraron credenciales hardcodeadas en el firmware de los dispositivos, lo que facilitaba el acceso no autorizado:

-

SMA: La presencia de credenciales predeterminadas y la falta de mecanismos de autenticación robustos exponían los dispositivos a accesos no autorizados y manipulaciones remotas.

4. Riesgos en la infraestructura de la nube y monitorización

Las plataformas en la nube y los sistemas de monitorización asociados a los inversores solares presentaban vulnerabilidades que comprometían la seguridad de la red:

-

Growatt: La plataforma web contenía vulnerabilidades de referencia directa a objetos inseguros (IDOR) y de cross-site scripting (XSS), permitiendo a atacantes tomar el control de cuentas de usuario y manipular dispositivos conectados.

¿Es posible que una campaña de explotación de estas vulnerabilidades pudiera haber desatado un evento de inestabilidad eléctrica a escala nacional?

1. Vulnerabilidades reales y no parcheadas

-

El informe de Forescout revela fallos críticos explotables sin autenticación, presentes en miles de dispositivos solares conectados a Internet.

-

Muchas instalaciones —especialmente residenciales y comerciales pequeñas— no aplican actualizaciones de firmware ni usan medidas de segmentación de red.

2. Alta dependencia solar en la red ibérica

-

España y Portugal tienen una de las mayores tasas de penetración solar en Europa.

-

En días soleados de primavera, la fotovoltaica puede representar hasta el 50-60% de la generación instantánea. Recordad además que el apagón justo se produjo a medio día, a las 12:33 (CEST), y justo coincide con una de las horas de mayor producción solar en la Península Ibérica.

3. Potencial para reacción en cadena

-

Una pérdida súbita como la que hubo de 15 gigavatios en un lapso de 5 segundos, lo que equivale al 60% del suministro nacional, podría conllevar desencadenar:

-

Caída de frecuencia.

-

Aislamiento de subestaciones.

-

Autoprotección de centrales generadoras.

-

-

Este tipo de eventos son conocidos por causar “apagones en cascada”. De hecho, ya se reportaron en varios estados en EE.UU. por incendios y por ejemplo muy recientemente en febrero de 2025 en Sri Lanka por un gran incremento del volumen de energía solar en tejados en un día de baja demanda.

|

Disclaimer – Escenario Hipotético

Este artículo describe un escenario puramente hipotético con fines educativos y de concienciación en materia de ciberseguridad. No está basado en evidencia forense ni en investigaciones oficiales, y no implica a ninguna entidad pública o privada en hechos reales. Cualquier similitud con eventos recientes es meramente coincidente y utilizada con el propósito de explorar posibles vectores de riesgo en infraestructuras críticas. |

Etapa 1: Mapeo de superficie expuesta

Todo comienza con un reconocimiento pasivo. La publicación del informe SUN:DOWN reveló decenas de vulnerabilidades en inversores solares de fabricantes muy populares: SMA, Growatt, Sungrow… Muchos de estos dispositivos están conectados directamente a Internet o a plataformas cloud sin segmentación de red.

Una búsqueda rápida en Shodan permite identificar miles de hosts con puertos de administración abiertos (502, 80, 443, 1883 MQTT). No se trata solo de instalaciones residenciales: parques fotovoltaicos, invernaderos industriales y granjas solares enteras están colgando de la red.

Etapa 2: Explotación y persistencia

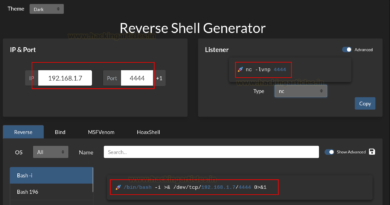

La mayoría de los dispositivos descubiertos ejecutan firmware sin actualizaciones desde hace años. Algunos ni siquiera requieren autenticación para acceder a paneles de diagnóstico o APIs REST internas. A través de combinaciones de fallos de autenticación, RCEs triviales y puertos abiertos de MQTT mal protegidos, los atacantes consiguen insertar pequeños payloads.

En lugar de un malware ruidoso, usan módulos ligeros que se limitan a registrar comandos, modificar configuraciones y establecer timers. Miles de inversores son “preparados” para actuar como agentes dormidos.

Etapa 3: Coordinación del colapso

El atacante espera el momento justo: un día soleado, medio día, pico de producción solar. La matriz energética española depende entonces de manera crítica de la fotovoltaica.

La señal de activación llega puntual mediante una tarea programada o, quizás, a través de una actualización OTA falsa, o tal vez un comando MQTT broadcast desde una plataforma cloud comprometida. En menos de 10 segundos, miles de inversores se desconectan de la red o inyectan energía errática.

El resultado: caída súbita de frecuencia en la red. Los mecanismos de protección actúan, pero no lo suficientemente rápido. Subestaciones se desconectan para evitar daños, centrales térmicas entran en modo isla, pero ya es tarde. La estabilidad de la red cae como un dominó.

Etapa 4: ¿Encubrimiento o simple caos?

En esta simulación, el atacante no busca dañar físicamente equipos ni robar datos. Solo medir hasta dónde puede empujar la infraestructura antes de que se rompa.

Tras el apagón, los logs están limpios. Muchos dispositivos fueron restaurados a configuraciones previas por sus propios protocolos de fallback. A falta de rastros evidentes, se atribuye todo a un “fallo técnico de generación”.

Reflexión final: Un desafío cada vez más cercano

La hipotética situación de un ciberataque dirigido a sistemas solares para desestabilizar la red eléctrica de España y Portugal no es simplemente una distopía. Con la creciente penetración de energías renovables en la matriz energética, especialmente la solar, los inversores y los sistemas alrededor de esta energía limpia se están convirtiendo en una pieza clave en la infraestructura crítica de los países.

Por ende, la interconexión de dispositivos IoT como los inversores solares con la red eléctrica ha creado un nuevo vector de ataque. Lo que antes era considerado un riesgo aislado, ahora se ha convertido en una superficie de ataque más amplia y crítica. Un número significativo de inversores vulnerables, sumados a fallos de seguridad en sus protocolos de comunicación y el bajo nivel de actualización de muchos dispositivos, abre un abanico de posibilidades para actores maliciosos que busquen desestabilizar economías, influir en decisiones políticas o simplemente causar caos.

Es imperativo que tanto los gobiernos, las empresas de energía y los usuarios finales trabajen juntos para implementar prácticas de seguridad robustas. La gestión proactiva de vulnerabilidades, la monitorización constante y la educación continua son esenciales para mitigar riesgos.

La ciberseguridad y la seguridad física ya no son campos separados; son dos caras de la misma moneda. En este nuevo paradigma, solo aquellos que logren integrar ambas dimensiones estarán preparados para enfrentar los desafíos de una era interconectada y vulnerable.

Powered by WPeMatico