Nuevo troyano bancario para Android Antidot simula ser una actualización de Google Play

Un nuevo troyano bancario «Antidot», se está propagando en dispositivos Android disfrazado de una actualización de Google Play. Utiliza ataques de superposición y keylogging para robar datos financieros sensibles de los usuarios.

Antidot muestra páginas falsas de actualización de Google Play en varios idiomas, como alemán, francés, español, ruso, portugués, rumano e inglés, lo que indica posibles objetivos en estos países. Utiliza ataques de superposición y técnicas de keylogging para recolectar eficientemente información sensible, como credenciales de inicio de sesión. Los ataques de superposición crean interfaces falsas que imitan aplicaciones legítimas, engañando a los usuarios para que ingresen su información, mientras que el keylogging captura cada pulsación de tecla realizada por el usuario.

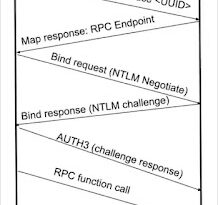

«El malware Antidot utiliza un servicio de «Accesibilidad» para funcionar. Una vez instalado y concedido el permiso por la víctima, establece comunicación con su servidor de comando y control (C2) para recibir órdenes. El servidor registra el dispositivo con una ID de bot para una comunicación continua», explica Rupali Parate, investigador de Android para Cyble.

El malware envía una lista de nombres de paquetes de aplicaciones instaladas al servidor, que identifica aplicaciones objetivo. Al identificar un objetivo, el servidor envía una URL de inyección de superposición (una página de phishing HTML) que se muestra a la víctima cada vez que abre la aplicación genuina. Cuando las víctimas ingresan sus credenciales en esta página falsa, el módulo keylogger transmite los datos al servidor C2, permitiendo que el malware recoja las credenciales. Lo que distingue a Antidot es su uso de WebSocket para mantener la comunicación con su servidor C2, lo que permite una interacción bidireccional en tiempo real para ejecutar comandos, dando a los atacantes un control significativo sobre los dispositivos infectados. Entre los comandos ejecutados por Antidot se encuentran la recopilación de mensajes SMS, la iniciación de solicitudes USSD y el control remoto de características del dispositivo, como la cámara y el bloqueo de pantalla. El malware también implementa VNC utilizando MediaProjection para habilitar el control remoto de dispositivos infectados, amplificando aún más su potencial de amenaza.

El control remoto de dispositivos infectados permite a los atacantes ejecutar una cadena de fraude completa. Pueden monitorizar actividades en tiempo real, realizar transacciones no autorizadas, acceder a información privada y manipular el dispositivo como si lo estuvieran sosteniendo físicamente. Esta capacidad maximiza su potencial para explotar los recursos financieros y datos personales de la víctima. Recomendamos el uso del sentido común a los usuarios no haciendo descarga de sitios no oficiales. Igualmente la utilización de Antivirus para Android como Koodous les ayudará a mantenerse protegido.

Más información:

- https://koodous.com/apks/a6f6e6fb44626f8e609b3ccb6cbf73318baf01d08ef84720706b205f2864b116/general-information

- https://koodous.com/apks/654cfe773e92261a7e2c74f4b16bd36be9286a95840b49139cf18c8d4333345b/general-information

- https://koodous.com/apks/7a0664c3a9914531c84d875669f6249b433d09155b1c06ad3654c210a1798ee0/general-information

- https://koodous.com/apks/9f8a49432e76b9c69d33ea228cc44254bc0a58bfa15eb0c51a302c59db81caa3/general-information

- https://cyble.com/blog/new-antidot-android-banking-trojan-masquerading-as-google-play-updates/

- https://www.scmagazine.com/brief/extensive-capabilities-of-google-play-update-masquerading-antidot-trojan-examined

La entrada Nuevo troyano bancario para Android Antidot simula ser una actualización de Google Play se publicó primero en Una al Día.

Powered by WPeMatico