ESET Research detecta nueva actividad de espionaje relacionada con el grupo ruso Turla

El equipo de investigación de ESET descubrió dos backdoors previamente desconocidos, a los que denominamos LunarWeb y LunarMail, que comprometían a un ministerio de asuntos exteriores europeo y a sus misiones diplomáticas en el extranjero, principalmente en Oriente Medio. ESET cree que el conjunto de herramientas Lunar se ha utilizado desde al menos 2020 y, dadas las similitudes entre las tácticas, técnicas y procedimientos y las actividades anteriores, los investigadores de ESET atribuyen estos ciberataques, con una confianza media, al infame grupo de ciberespionaje Turla, alineado con Rusia. El objetivo de la campaña es el ciberespionaje.

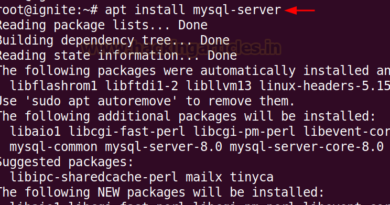

La investigación de ESET comenzó con la detección de una amenaza con función de cargador de malware desplegado en un servidor no identificado, que descifra y carga un payload desde un archivo. Esto llevó a los investigadores de ESET al descubrimiento de un backdoor desconocido hasta entonces, al que ESET denominó LunarWeb. Posteriormente, se detectó una cadena de infección similar con LunarWeb desplegada en una misión diplomática. Cabe destacar que el atacante también incluyó un segundo backdoor -que ESET denominó LunarMail- que utiliza un método diferente para las comunicaciones con el centro de mando y control (C&C). Durante otro ataque, ESET observó despliegues simultáneos de una cadena de infección con LunarWeb en tres misiones diplomáticas de un país europeo en Oriente Medio, que se produjeron con pocos minutos de diferencia. El atacante probablemente tenía acceso previo al controlador de dominio del Ministerio de Asuntos Exteriores y lo utilizó para el movimiento lateral a máquinas de instituciones relacionadas en la misma red.

LunarWeb, desplegado en servidores, utiliza HTTP(S) para sus comunicaciones con el C&C e imita peticiones legítimas, mientras que LunarMail, desplegado en estaciones de trabajo, persiste como un complemento de Outlook y utiliza mensajes de correo electrónico para sus comunicaciones con el C&C. Ambos backdoors emplean la esteganografía, una técnica en la que los comandos se ocultan en imágenes para evitar su detección. Sus cargadores pueden ser de diversas formas, incluido el software de código abierto troyanizado, lo que demuestra las avanzadas técnicas utilizadas por los atacantes.

“Hemos observado distintos grados de sofisticación en las intrusiones: por ejemplo, la cuidadosa instalación en el servidor afectado para evitar el análisis por parte del software de seguridad contrastaba con los errores de codificación y los distintos estilos de codificación de las puertas traseras. Esto sugiere que probablemente varias personas participaron en el desarrollo y el funcionamiento de estas herramientas”, afirma Filip Jurčacko, investigador de ESET y quién descubrió el conjunto de herramientas Lunar.

Los componentes recuperados relacionados con la instalación y la actividad de los atacantes sugieren que el posible ataque inicial se produjo usando phishing dirigido y aprovechando el software de monitorización de redes y aplicaciones Zabbix mal configurado. Además, el atacante, que ya tenía acceso a la red, utilizó credenciales robadas para el movimiento lateral y tomó medidas cuidadosas para comprometer el servidor sin levantar sospechas. En otro caso, los investigadores encontraron un documento de Word malicioso antiguo, probablemente procedente de un correo electrónico de phishing dirigido.

LunarWeb recopila y extrae información del sistema, como información sobre el ordenador y el sistema operativo, una lista de procesos en ejecución, una lista de servicios y una lista de productos de seguridad instalados. LunarWeb soporta capacidades comunes de backdoor, incluyendo operaciones con archivos y procesos, y la ejecución de comandos. En la primera ejecución, el backdoor LunarMail recopila información de los mensajes de correo electrónico enviados por los destinatarios (direcciones de correo electrónico). En términos de variedad de comandos disponibles, LunarMail es más simple y cuenta con un subconjunto de los comandos que se encuentran en LunarWeb. Puede escribir un archivo, crear un nuevo proceso, hacer una captura de pantalla y modificar la dirección de correo electrónico de comunicación del C&C. Ambas puertas traseras tienen la inusual capacidad de ejecutar scripts Lua.

Turla, también conocido como Snake, lleva activo al menos desde 2004, y es posible que incluso desde finales de la década de 1990. Se cree que Turla forma parte del FSB ruso y se dirige principalmente a entidades de alto nivel, como gobiernos y organizaciones diplomáticas de Europa, Asia Central y Oriente Próximo. El grupo es conocido por haber accedido a grandes organizaciones, como el Departamento de Defensa de Estados Unidos en 2008 y la empresa de defensa suiza RUAG en 2014.

Para más información técnica sobre el conjunto de herramientas Lunar, consulta «To the Moon and back(doors): Aterrizaje lunar en misiones diplomáticas«.

Ilustración de un correo electrónico de exfiltración con datos ocultos en la imagen

Filip Jurčacko.

Powered by WPeMatico