Delincuentes vuelven a suplantar a CaixaBank y Endesa para propagar el malware Agent Tesla

No cabe duda de que el correo electrónico sigue siendo uno de los vectores de ataque preferidos por los delincuentes. A pesar de que la gran mayoría de usuarios están acostumbrados a su uso y han recibido consejos acerca de como puede ser usado de forma maliciosa durante décadas, los delincuentes siguen encontrando la forma de engañar a sus víctimas para que pulsen sobre un enlace o ejecuten un fichero adjunto, siendo la suplantación de identidad una de sus técnicas preferidas.

Correos de CaixaBank y Endesa

Algunas de las campañas de correos recientes que hemos estado analizando en nuestro laboratorio tienen como protagonistas a dos empresas sobradamente conocidas en España como son CaixaBank y Endesa. No es extraño que los delincuentes suplanten la identidad de estas empresas ya que, si revisamos campañas similares anteriores, vemos como se han hecho pasar repetidas veces tanto por esta entidad financiera como por la comercializadora de energía.

Por un lado tenemos un email donde los delincuentes se hacen pasar por una tal Marta, supuestamente una empleada de CaixaBank, que nos envía un archivo que, aparentemente, contiene un documento relacionado con el seguro de vida que alguien ha contratado. Es difícil calcular cuantos de los receptores de este correo han contratado recientemente un seguro de vida con esta entidad, pero estamos seguros de que los delincuentes confían en la curiosidad de la gente para abrir ficheros adjuntos que no deberían.

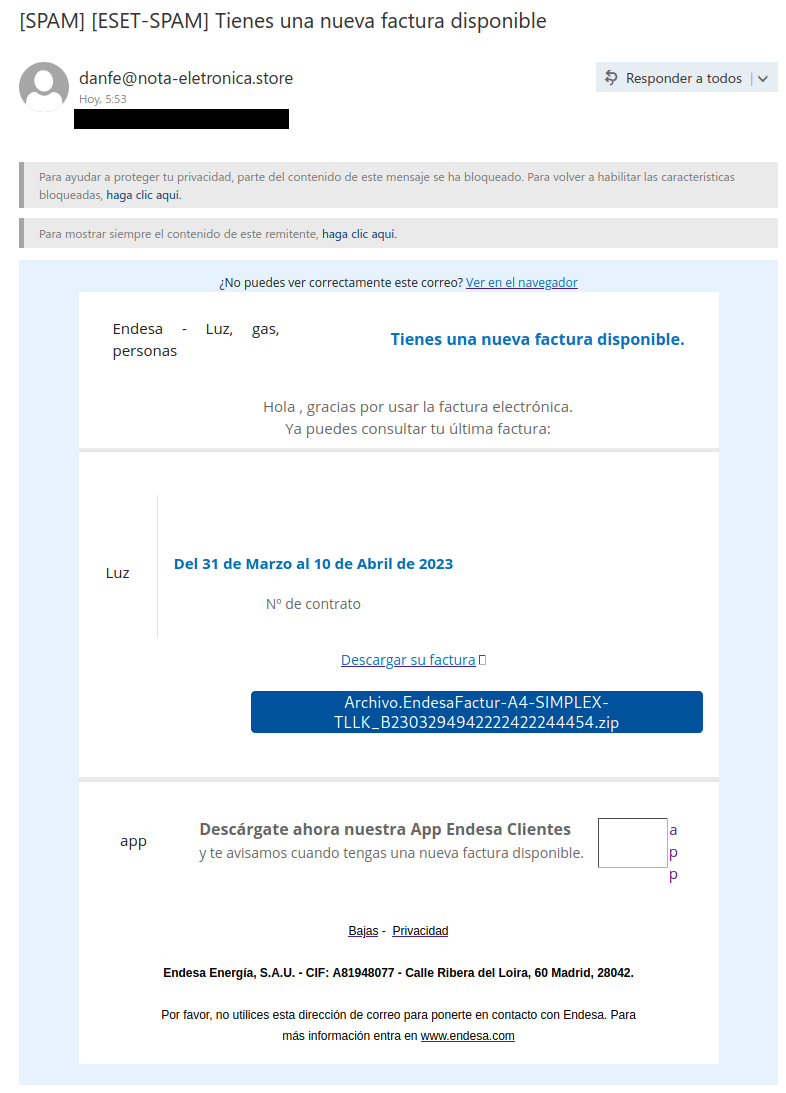

En el otro correo analizado observamos como los delincuentes envían el email haciéndose pasar directamente por la propia Endesa, indicando al usuario que tiene pendiente de pago una factura correspondiente al pasado mes de abril. El hecho que se suplante a una de las principales comercializadoras de energía de España hace que el número potencial de usuarios susceptibles de abrir el fichero adjunto sea relativamente elevado.

Como es habitual, los delincuentes comprimen sus archivos maliciosos para evitar que se asigne a los ejecutables que contienen la conocida como “Marca de la web” por parte de Windows. Esta marca hace que el sistema operativo categorice los ficheros descargados desde Internet como potencialmente inseguros, mostrando una alerta al usuario de que se encuentra ante un archivo que puede causar problemas y bloqueando por defecto la ejecución de macros de ficheros de Office.

A pesar de tratarse de dos campañas aparentemente diferentes, tras revisar los archivos ejecutables usados por los delincuentes para infectar los sistemas de sus víctimas, observamos que, aun teniendo nombres distintos, estamos ante el mismo fichero, algo que se puede comprobar al revisar el hash de ambos ficheros y comprobar como es idéntico.

Esto puede hacernos pensar que el mismo delincuente o grupo de delincuentes son los responsables de lanzar ambas campañas, las cuales han coincidido en el tiempo, por lo que esta opción parece bastante acertada.

En cuanto al malware utilizado en esta campaña nos encontramos, una vez más, con una variante del conocido infostealer Agent Tesla, el cual no ha dejado de usarse en campañas contra usuarios españoles desde hace ya algunos años, tal y como puede observarse en los informes de amenazas publicados periódicamente por ESET. Se trata de una amenaza que está siendo monitorizada activamente por la mayoría de empresas de ciberseguridad por lo que debería ser detectada sin demasiados problemas.

Por último, en lo que respecta al objetivo de esta campaña, parece claro que, estando los mensajes redactados en español y suplantando a dos empresas que operan principalmente en territorio español parece claro que la finalidad de los atacantes es conseguir víctimas españolas. Este punto queda confirmado cuando revisamos la información que nos proporciona la telemetría de ESET con respecto a la detección de las muestras usadas en estas dos campañas, donde vemos que España es el país donde más detecciones en valores relativos se han observado, con una notable diferencia respecto a otros países.

La finalidad de los atacantes no es otra que la de robar credenciales almacenadas en el sistema de la víctima, más concretamente en las aplicaciones que usa. Aunque suelen ir dirigidas a empresas, los delincuentes no descartan ningún objetivo, tal y como podemos observar en los ejemplos analizados en este artículo (claramente dirigidos a usuarios particulares). Una vez han obtenido estas credenciales pueden usarlas para preparar campañas más elaboradas, venderlas a otros delincuentes o usarlas para acceder a los servicios y robar información privada o confidencial.

Conclusión

La continuidad de estas campañas, a pesar de que se iniciaron hace años y los delincuentes no han cambiado su formato o técnicas sustancialmente, demuestra que el número de víctimas que obtienen sigue siendo elevado. Debemos, por tanto, mantenernos alerta, sospechando de cualquier tipo de comunicación no solicitada, aunque parezca provenir de empresas y organizaciones de confianza, y contar con soluciones de seguridad capaces de detectar esta y muchas otras amenazas.

Powered by WPeMatico