CVE-2023-4911 Looney Tunables

En el año 2023, el equipo de Qualys reportó una vulnerabilidad con una alta criticidad que afectaba a una gran cantidad de versiones de Linux. Esta consistía en una escalada de privilegios locales al aprovechar el desbordamiento del búfer en el cargador dinámico de la biblioteca GNU C (glibc).

El cargador dinámico al procesar la variable de entorno GLIBC_TUNABLES produce este desbordamiento, y un agente malicioso podría utilizar esta variable para iniciar archivos binarios con permisos de SUID, lo que le permitiría ejecutar código con privilegios elevados.

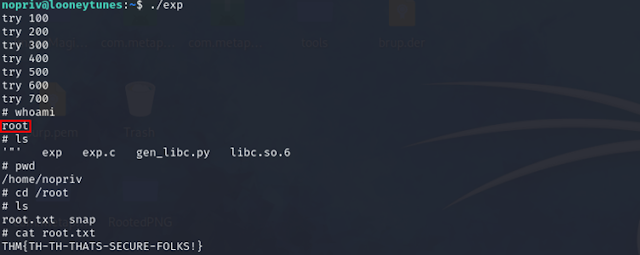

Para replicar esta vulnerabilidad se implementó un entorno de pruebas. En primer lugar, hay que acceder a la maquina vulnerable:

Para realizar la explotación se tiene que entender el POC que se proporciona.

El cargador dinámico utiliza las variables de entorno gclib_tunables, que permiten a los desarrolladores alterar dinámicamente el comportamiento de la biblioteca en tiempo de ejecución.

En este caso, el código busca cualquier variable gclib_tunables en las variables de entorno y las copia a una nueva variable. La vulnerabilidad surge cuando la variable contiene entradas inesperadas, ya que no son manejadas con seguridad y provocando un desbordamiento del búfer.

Como requisito de explotación se debe contar con:

- Ejecución de código con privilegios limitados en un sistema vulnerable.

PoC

Conclusión

Powered by WPeMatico