Comprobante de transferencia falso del Banco Santander usado para el robo de credenciales

Las amenazas informáticas evolucionan constantemente para resultar más efectivas y evitar ser detectadas con facilidad. Sin embargo, llevamos años observando como ciertas familias de malware asociadas al robo de información y, más concretamente, al robo de credenciales almacenadas en aplicaciones instaladas en el sistema, continúan repitiendo sus técnicas y vectores de ataque una y otra vez con un éxito considerable.

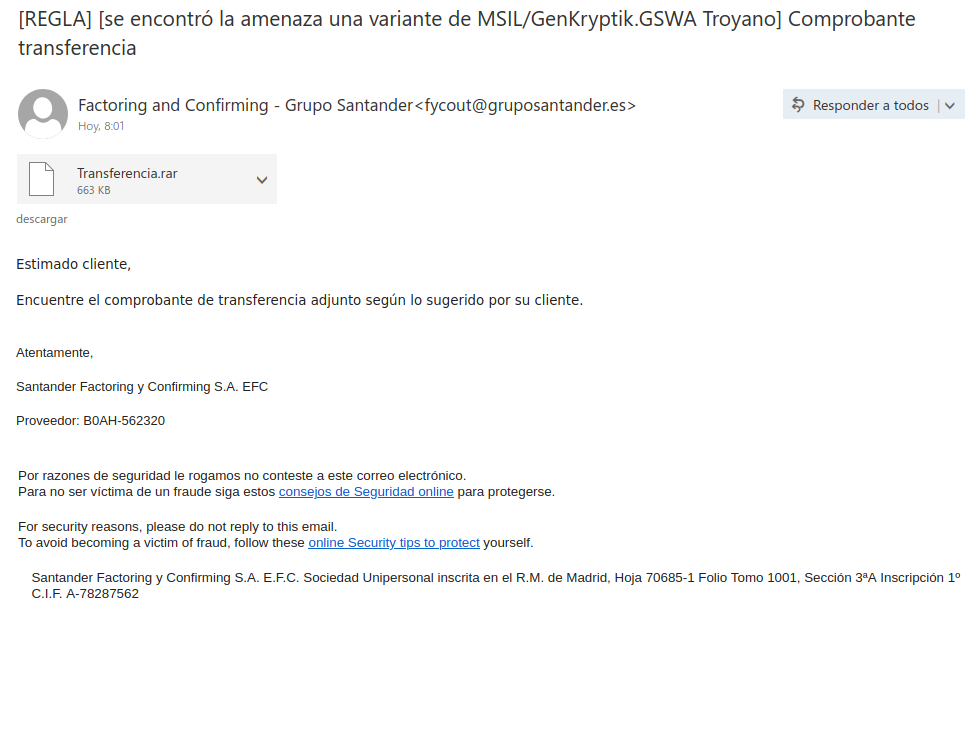

El email fraudulento que suplanta al Banco Santander

Los correos electrónicos que suplantan la identidad de entidades bancarias son ya un clásico usado por muchos ciberdelincuentes para tratar de conseguir nuevas víctimas. El uso ilícito del nombre de una entidad financiera con un importante reconocimiento siempre consigue que algunos usuarios muerdan el anzuelo y más si se realizan campañas intensas de propagación como la que hemos observado durante esta mañana dirigida principalmente a empleados de empresas españolas.

En estos correos enviados de forma masiva podemos observar como se utiliza la identidad del Banco Santander e incluso vemos como aparece un dominio supuestamente asociado a esta entidad para generar confianza en el receptor de este email. El problema radica en que la apariencia de este correo puede parecer confiable para muchos usuarios que tengan algún tipo de relación financiera con esta entidad y solo la desconfianza y el análisis exhaustivo de apartados como la cabecera del correo podría hacerlos sospechar, algo que muy pocos usuarios harán.

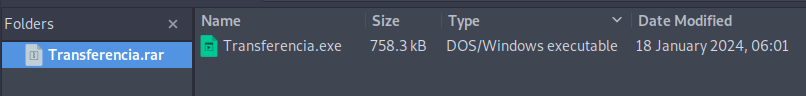

Además, vemos como el correo viene acompañado de un fichero adjunto, fichero que aparece comprimido y con el sugerente nombre de “Transferencia”. Al no indicarse ningún concepto de esta supuesta transferencia ni su origen y al estar dirigido este correo principalmente a departamentos de contabilidad y finanzas de empresas españolas es probable que algún usuario se decida a descargar y abrir dicho fichero adjunto para revisar su contenido. En su interior no encontraremos ningún documento que represente un justificante, pero si un archivo ejecutable con el mismo nombre del archivo comprimido.

Como indicábamos, esta campaña parece (como muchas otras analizadas a diario en nuestros laboratorios) especialmente dirigida a empresas españolas, tal y como se demuestra en la tasa de detección relativa de esta amenaza en España con respecto a otros países y según los datos de telemetría proporcionados por ESET.

Que sigan utilizándose con éxito este tipo de técnicas poco elaboradas en nuestro país demuestra que los delincuentes aun encuentran víctimas que no cuentan con las medidas de seguridad (ni con empleados concienciados) para detectar este tipo de amenazas comunes. Esto supone un elevado riesgo, ya que estos incidentes pueden desembocar en amenazas mucho más peligrosas para empresas de todos los tamaños.

Analizando la amenaza

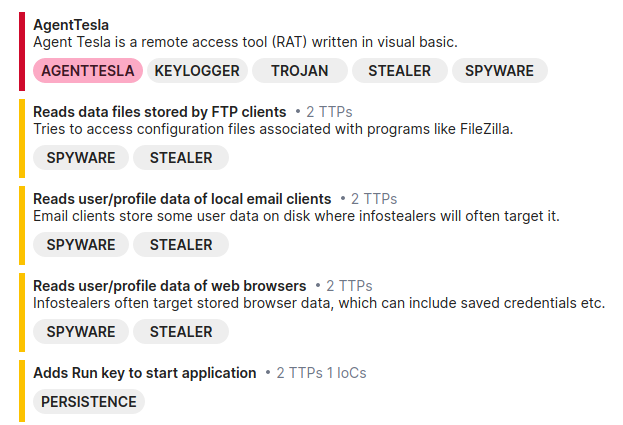

Tal y como hemos podido comprobar, los delincuentes detrás de esta campaña no han puesto ningún esmero en camuflar el fichero ejecutable malicioso ni tampoco parece que hayan empleado técnicas especialmente avanzadas de ofuscación de código para dificultar su análisis. Así pues, no es difícil averiguar que nos encontramos ante una nueva campaña de propagación del infostealer Agent Tesla, un viejo conocido que sigue liderando los listados de las amenazas más detectadas en España.

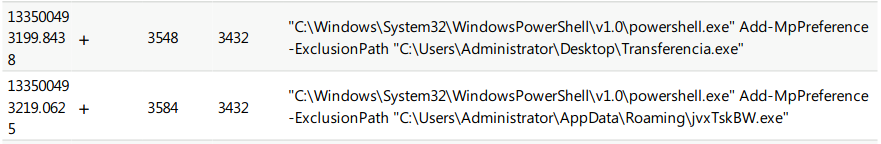

Como dato significativo, que vuelve a demostrar las técnicas que los delincuentes emplean desde hace tiempo para tratar de evitar que sus amenazas sean fácilmente detectadas, observamos como esta amenaza trata de incluir una exclusión en Windows Defender para que no analice las carpetas donde se alojan los ficheros maliciosas que participan en esta cadena de infección.

Para ello hace uso del comando “Add-MpPreference” dentro de un comando PowerShell, lo que permite especificar parámetro como “ExclusionPath” para impedir que Defender analice el contenido de la carpeta indicada.

Esta práctica y otras similares es algo habitual ya que Defender viene instalado por defecto en sistemas Windows y es la primera línea de defensa que todo malware que se precie va a intentar evadir. Por ese motivo es importante contar con soluciones de seguridad de terceros que compliquen las cosas a los atacantes y eviten que nuestro sistema pueda ser infectado de forma sencilla.

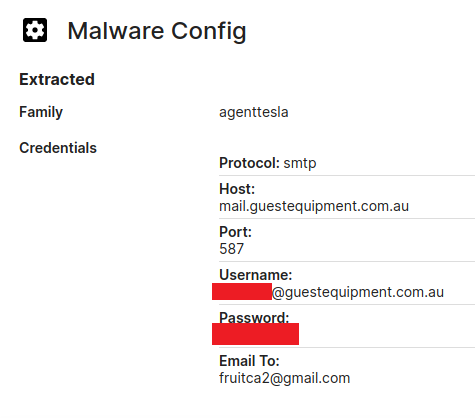

Con respecto al robo y exfiltración de credenciales, estas se obtienen de aplicaciones de uso común que están instaladas en el sistema tales como clientes de correo, navegadores de Internet, clientes VPT o clientes FTP, entro otros. Una vez obtenidas las credenciales Agent Tesla dispone de varios métodos para enviarlas a los delincuentes optando, en esta ocasión, por el uso de un servidor de correo comprometido perteneciente a una empresa australiana.

A pesar de que este tipo de campañas maliciosas son muy frecuentes y el malware empleado es fácilmente detectable por una solución de seguridad moderna no debemos subestimar la capacidad que un infostealer tiene para hacer provocar importantes daños incluso a grandes corporaciones. El reciente incidente sufrido por la filial española de Orange tuvo su origen en unas credenciales robadas previamente por el infostealer Racoon, otra de las amenazas de este tipo más extendidas actualmente.

Conclusión

A pesar de que no se usen técnicas elaboradas, la amenaza que suponen los ladrones de información puede llegar a ser un problema muy serio para nuestras empresas si no aplicamos las medidas de seguridad necesarias. Es importante aprender a reconocer sus vectores de ataque y establecer medidas que impidan que puedan robar información confidencial y mitigar su impacto en el caso de que las credenciales se vean comprometidas.

Powered by WPeMatico