“Factura de pago”. Vulnerabilidades en Word con varios años de antigüedad siguen explotándose con éxito

Aunque a algunos les sorprenda, la cantidad de sistemas y aplicaciones vulnerables no ya a agujeros de seguridad recientes, sino a vulnerabilidades de hace varios años, sigue siendo preocupantemente elevado. Es por ese motivo que, aún a día de hoy, vemos como algunos delincuentes tratan de explotar estos agujeros de seguridad de la década pasada, algo que, por desgracia, consiguen con demasiada frecuencia.

Un fichero Word con una desagradable sorpresa

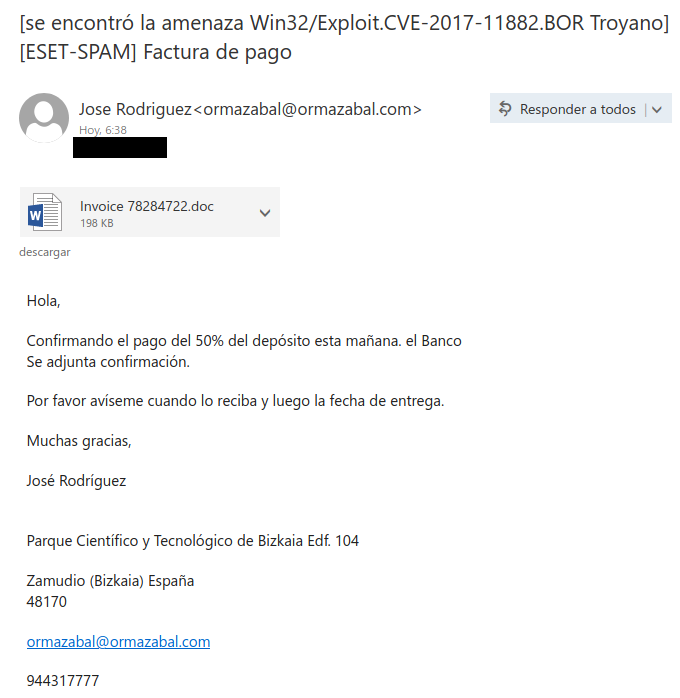

En esta ocasión nos encontramos ante un clásico correo que nos avisa de un supuesto pago, para lo cual se nos solicita confirmación y se nos adjunta un documento Word donde deberían aparecer datos relacionados con dicho pago. Esta estrategia es algo que vemos todos los días, ya sea para abrir ficheros ejecutables ubicados dentro de archivos comprimidos, pulsar sobre enlaces ubicados en el cuerpo del mensaje o, como en esta ocasión, abrir ficheros ofimáticos aparentemente inofensivos.

Cabe destacar que este correo ha sido enviado y adjunta los datos de un supuesto empleado de una empresa legítima cuya identidad se ha visto suplantada, o los delincuentes han conseguido comprometer su cuenta de correo y están enviando este tipo de emails fraudulentos. Esto le proporciona una apariencia de legitimidad que puede conseguir que algunos usuarios bajen la guardia y procedan a abrir el fichero adjunto.

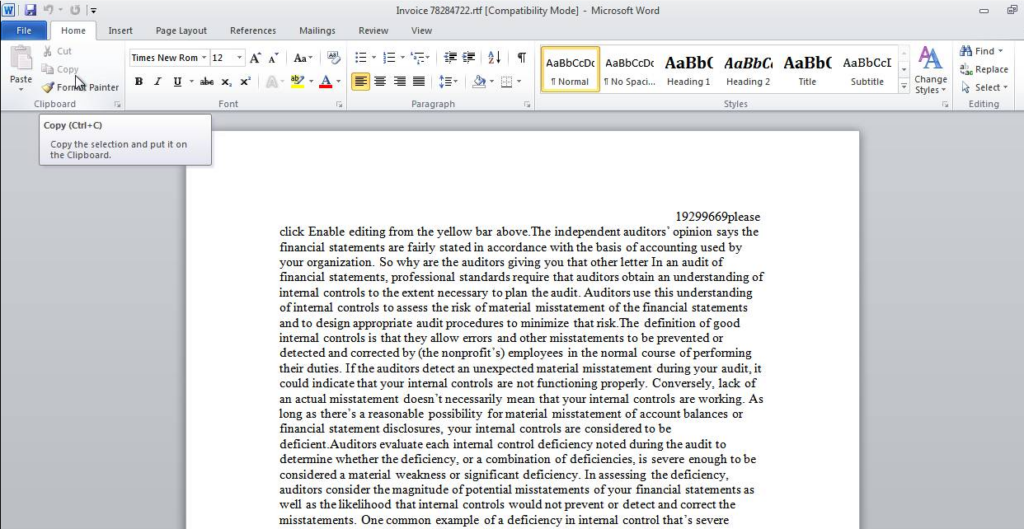

Si echamos un vistazo al documento Word adjunto vemos cómo se solicita primero que se permita la edición para que el código malicioso pueda iniciar la cadena de infección. La primera parte del documento está compuesta por texto de relleno que no tiene nada que ver con el supuesto pago al que se hacía mención en el correo electrónico.

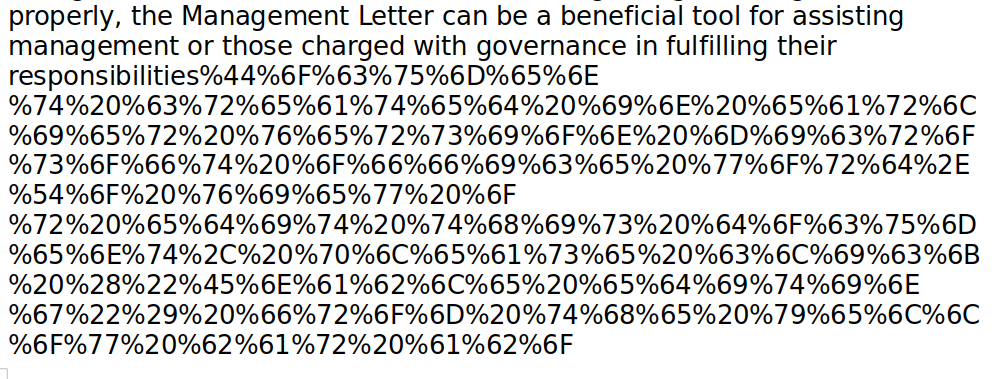

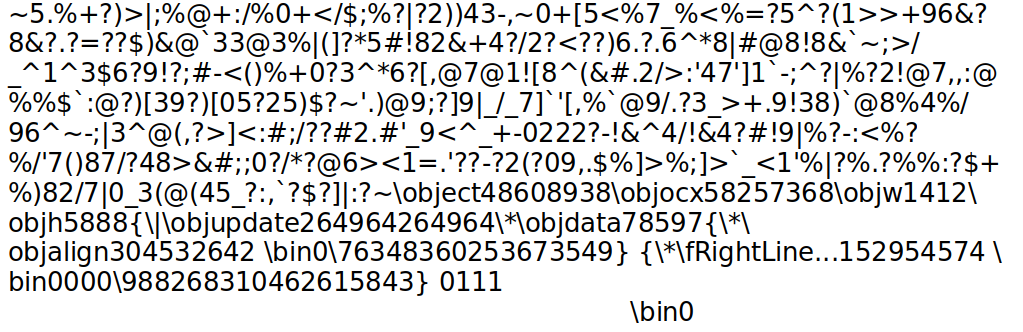

Sin embargo, llega un punto en el que este texto da paso a lo que parece ser código hexadecimal y que podría ser usado por los atacantes para contactar con el servidor donde se aloja el payload usado para esta campaña.

Por último, vemos una porción de texto con lo que aparenta ser cadenas de caracteres sin sentido y que podría haber sido utilizada como relleno, aunque al final se observa lo que sería algún tipo de rutas y referencia a un binario. Este documento Word modificado por los atacantes está especialmente creado para explotar la vulnerabilidad en varios productos de Microsoft CVE-2017-11882, aparecida hace más de seis años y cuyo parche debería haber sido aplicado por todos los usuarios hace tiempo.

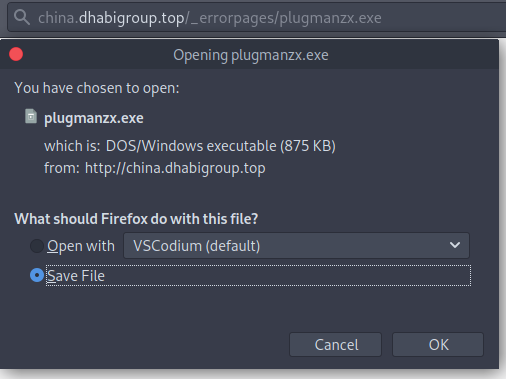

En lo que respecta a la ubicación del payload que contiene el código malicioso usado por los delincuentes, vemos como estos ha usado un servidor comprometido para alojar el fichero ejecutable “plugmanzx.exe” en un directorio de una web aparentemente sin uso.

La descarga de este fichero malicioso se realiza de forma transparente al usuario, pero, conociendo la ruta, se puede acceder a ella y descargar el fichero infectado para su análisis. Estos ficheros suelen tener una vida corta, aunque, en algunos casos, el acceso a los mismos puede seguir realizándose durante varios días.

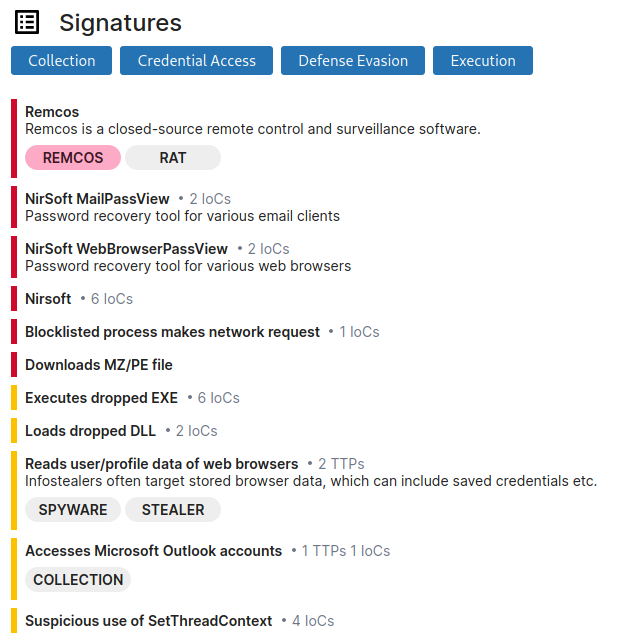

En esta ocasión, los delincuentes han utilizado esta vulnerabilidad conocida para tratar de infectar a sus víctimas con una herramienta de control remoto (o RAT por sus siglas en inglés) como es Remcos. Si bien esta herramienta se anuncia como legítima, la realidad es que lleva años siendo usada por varios grupos de delincuentes en numerosas campañas, especialmente en aquellas relacionadas con el robo de información.

En este caso, parece claro que la finalidad de los delincuentes vuelve a ser el robo de información desde sistemas que pertenecen a empresas. Concretamente, la información que más tratan de obtener está relacionada con credenciales de todo tipo y que suelen estar almacenadas en navegadores de Internet, clientes de correo, clientes FTP y clientes VPN, entre otros.

Conclusión

Por mucho que queramos aplicar numerosas capas de seguridad para protegernos de los ciberataques, su efectividad puede verse reducida si no aplicamos primero las medidas básicas de ciberseguridad, entre las que se encuentran el aplicar parches de seguridad a nuestros sistemas y aplicaciones para evitar que las vulnerabilidades existentes sean aprovechadas por los delincuentes.

Powered by WPeMatico